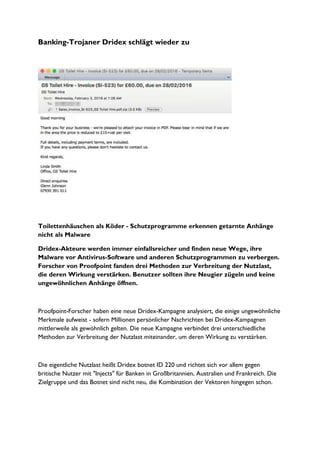

Banking-Trojaner Dridex schlägt wieder zu

- 1. Banking-Trojaner Dridex schlägt wieder zu Toilettenhäuschen als Köder - Schutzprogramme erkennen getarnte Anhänge nicht als Malware Dridex-Akteure werden immer einfallsreicher und finden neue Wege, ihre Malware vor Antivirus-Software und anderen Schutzprogrammen zu verbergen. Forscher von Proofpoint fanden drei Methoden zur Verbreitung der Nutzlast, die deren Wirkung verstärken. Benutzer sollten ihre Neugier zügeln und keine ungewöhnlichen Anhänge öffnen. Proofpoint-Forscher haben eine neue Dridex-Kampagne analysiert, die einige ungewöhnliche Merkmale aufweist - sofern Millionen persönlicher Nachrichten bei Dridex-Kampagnen mittlerweile als gewöhnlich gelten. Die neue Kampagne verbindet drei unterschiedliche Methoden zur Verbreitung der Nutzlast miteinander, um deren Wirkung zu verstärken. Die eigentliche Nutzlast heißt Dridex botnet ID 220 und richtet sich vor allem gegen britische Nutzer mit "Injects" für Banken in Großbritannien, Australien und Frankreich. Die Zielgruppe und das Botnet sind nicht neu, die Kombination der Vektoren hingegen schon.

- 2. Bei dieser Kampagne wurden Microsoft Word- und Excel-Anhänge mit bösartigen Makros, gezippte, als PDF-Dokumente getarnte JavaScript-Anhänge und dokumentbasierte Exploits verschickt. Letztere laden automatisch Dridex herunter, sobald sie auf einem angreifbaren System geöffnet werden. In jeder E-Mail tritt nur je einer dieser Vektoren auf. Das bedeutet, dass die Akteure im Lauf der Kampagne eine Rotation mit ihnen durchführen. Die Forscher von Proofpoint schließen daraus, dass die Dridex-Akteure immer einfallsreicher bei der Wahl der Vektoren werden, mit deren Hilfe sie ihre Nutzlasten überbringen, und neue Wege erkunden, diese vor Antivirus-Software und anderen Schutzprogrammen zu verbergen. Benutzer sollten sich an die Regel erinnern, keine ungewöhnlichen Anhänge zu öffnen, denn Neugier kann großen Schaden anrichten. Hier geht es zum Corporate Blog von Proofpoint mit detaillierten Ergebnissen und Beispielen: www.proofpoint.com/de/dridex-javascript-and-porta-johns ÜBER Proofpoint Proofpoint, Inc. (NASDAQ: PFPT) ist ein führender Sicherheits- und Compliance-Anbieter der nächsten Generation, der cloud-basierte Lösungen für einen umfangreichen Schutz vor Bedrohungen und Incident Response vertreibt und damit sichere Kommunikation, Social- Media- und Mobil-Sicherheit sowie Compliance, Archivverwaltung und Governance gewährleistet. Unternehmen in aller Welt verlassen sich auf die umfangreichen Kenntnisse, patentierten Technologien und On-Demand-Bereitstellungssysteme von Proofpoint. Proofpoint schützt vor Phishing, Malware und Spam und unterstützt gleichzeitig die Datensicherheit, die Verschlüsselung sensibler Daten sowie die Archivierung und Verwaltung von Nachrichten und wichtigen Unternehmensdaten. Weitere Informationen finden Sie unter www.proofpoint.com/de

- 3. KONTAKT Proofpoint Germany Landsberger Straße 302 80687 München www.proofpoint.com Monika Schaufler, Regional Director DACH mschaufler@proofpoint.com +49.89.90 40 54 64 PRESSEKONTAKT Eskenzi PR Germany Sabine Faltmann Theaterstraße 15 52062 Aachen faltmann@eskenzipr.com +49.241.43 53 74 84 www.eskenzipr.com