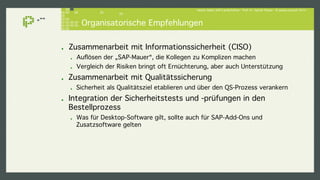

Prof. Dr. Sachar Paulus diskutiert die Sicherheitsanforderungen und Herausforderungen von SAP-Systemen in einem Vortrag, in dem Hacker als ungebetene Gäste betrachtet werden, die SAP-Landschaften gezielt angreifen. Er hebt hervor, dass Sicherheitsstrategien und -architekturen benötigt werden, um Risiken zu minimieren, und empfiehlt eine enge Zusammenarbeit zwischen SAP-Sicherheit und anderen IT-Bereichen. Zudem wird die Bedeutung der sicheren Softwareentwicklung und der Einhaltung von Compliance-Vorgaben betont.