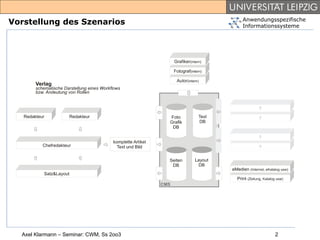

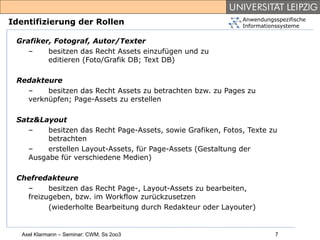

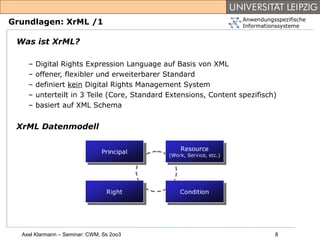

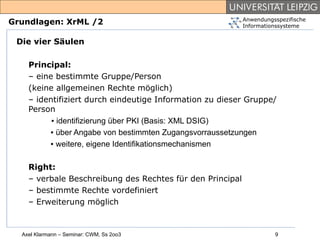

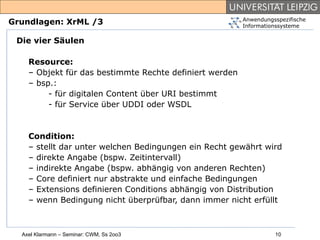

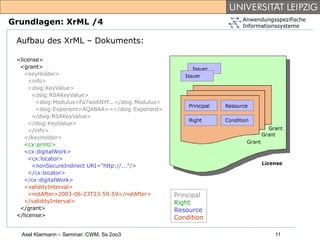

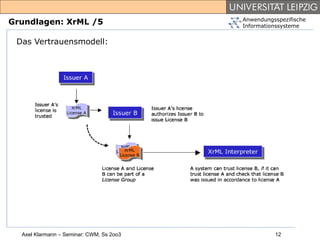

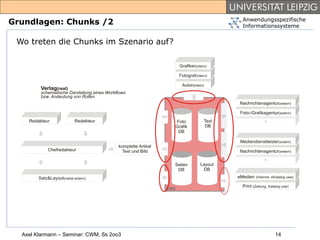

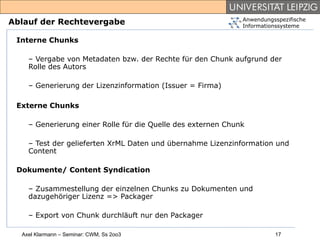

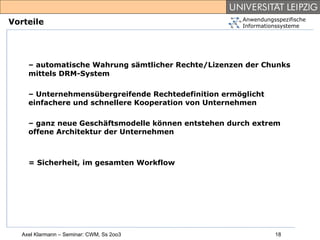

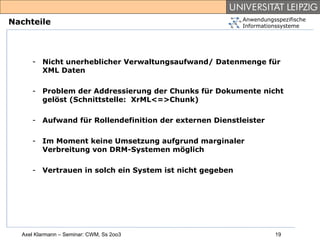

Das Dokument behandelt die rollenbasierte Rechteverwaltung (RBAC) in Informationssystemen, wobei der Fokus auf der Anwendung von XRML (Extensible Rights Markup Language) zur Verwaltung von Rechten für in Chunks gegliederte Dokumente liegt. Es werden verschiedene Zugriffssteuerungsstrategien erläutert und das Modell der Chunk-basierten Rechtevergabe dargestellt, das Vorteile in Bezug auf Lizenzierung, Sicherheit und Workflow bietet. Abschließend werden die Herausforderungen und Möglichkeiten bei der Implementierung solcher Systeme in realen Szenarien angesprochen.