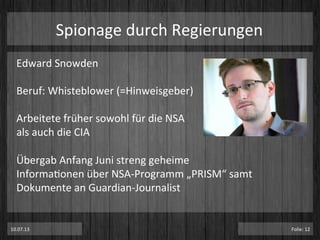

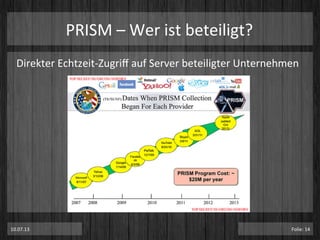

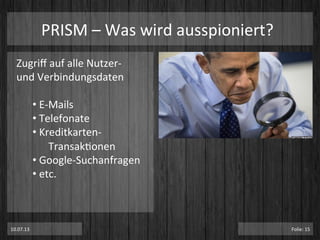

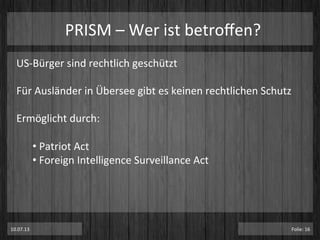

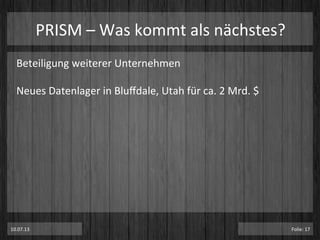

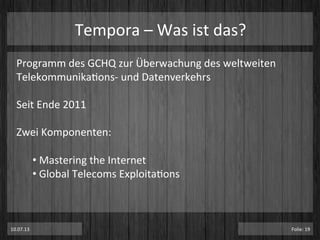

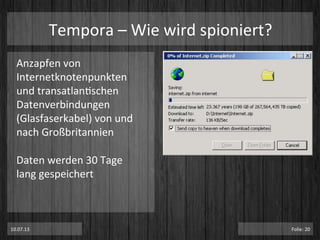

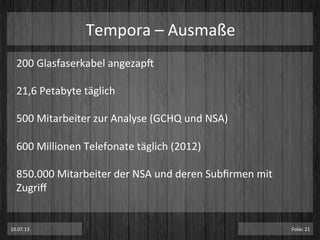

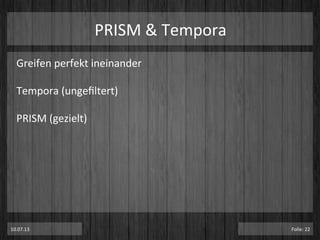

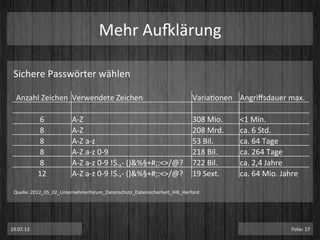

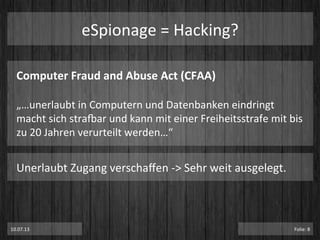

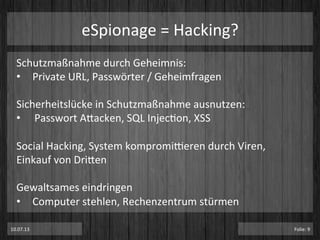

Das Dokument behandelt das Thema Spionage, insbesondere im digitalen Bereich, und beleuchtet die Motive von Einzelpersonen, Unternehmen und Regierungen. Es werden die rechtlichen Rahmenbedingungen, Techniken und Folgen der Datenbeschaffung durch Spionage sowie Programme wie PRISM und TEMPORA erwähnt. Zudem wird auf den Schutz von persönlichen Daten und die Notwendigkeit von Aufklärung über sicheres Online-Verhalten hingewiesen.

![eSpionage

=

Hacking?

24.05.2013:

Journalisten

decken

Datenleck

auf

und

werden

darauxin

angeklagt

„127,000

suppor-ng

documents

or

“proof”

files,

such

as

scans

or

photos

[…]

driver’s

licenses,

tax

records,

U.S.

and

foreign

passports”

“civil

li-ga-on

is

highly

likely”

10.07.13

Folie:

10](https://image.slidesharecdn.com/prasentationespionage-130711102503-phpapp02/85/Prasentation-e-spionage-10-320.jpg)