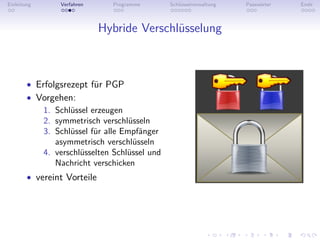

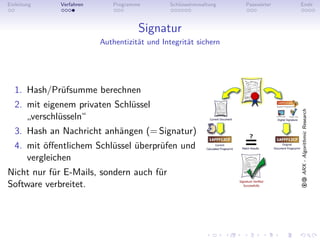

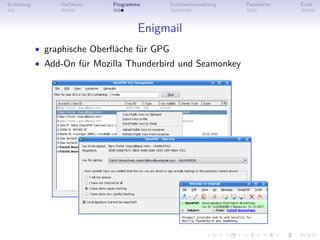

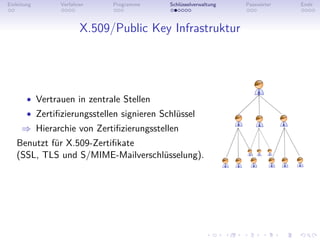

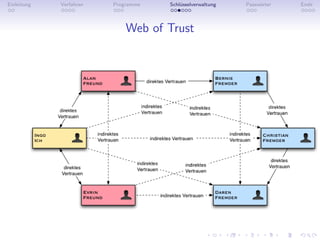

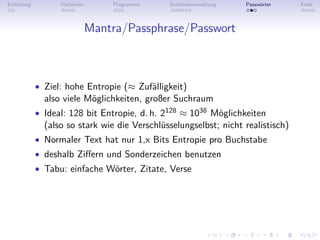

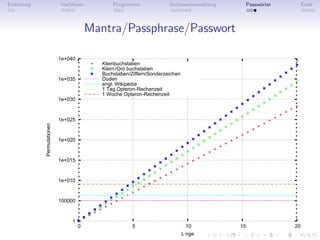

Das Dokument bietet eine umfassende Einführung in die Kryptographie, insbesondere in die Funktionsweise von GPG (GNU Privacy Guard) und PGP (Pretty Good Privacy). Es erklärt die verschiedenen Arten der Verschlüsselung (symmetrische, asymmetrische und hybride) sowie die Bedeutung von Schlüsseln und Passwörtern für die Sicherheit von Daten. Zudem werden Themen wie Schlüsselmanagement, digitale Signaturen, Zertifizierungsstellen und das Web of Trust behandelt, um die Authentizität und Integrität von Kommunikation zu gewährleisten.