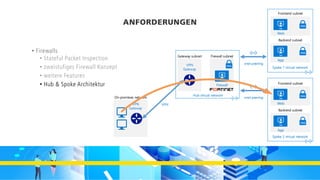

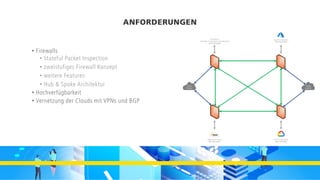

Das Dokument behandelt die Implementierung von SecDevOps in der Cloud für Banken, wobei besondere Anforderungen wie Sicherheit, Verfügbarkeit und Compliance berücksichtigt werden. Es wird ein Überblick über die benötigte Infrastruktur, wie Firewalls und Azure-Services sowie die Vorteile von Automatisierung und Multicloud-Strategien gegeben. Eine Demo zur praktischen Anwendung von Technologien wie Terraform, Azure und Ansible wird vorgestellt, um den Prozess und mögliche Optimierungen zu demonstrieren.