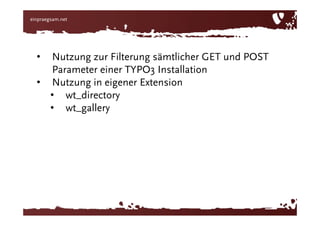

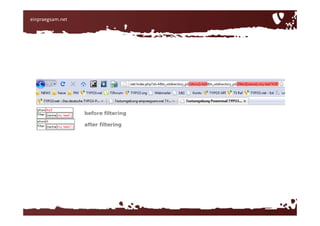

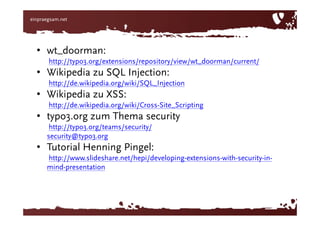

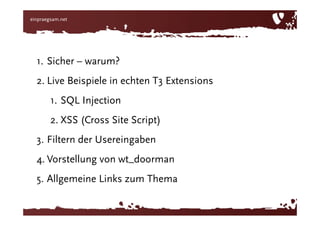

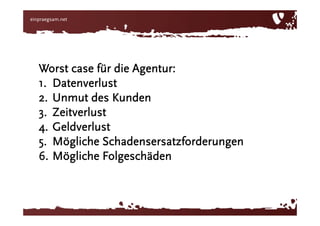

Das Dokument behandelt Sicherheitsaspekte bei der Programmierung von TYPO3-Extensions, insbesondere im Hinblick auf SQL-Injection und Cross-Site Scripting (XSS). Es werden Filtermethoden für Benutzereingaben vorgestellt und Beispiele gegeben, wie unsichere Erweiterungen zu Datenverlust und rechtlichen Problemen führen können. Zudem werden Links zu weiteren Ressourcen und Tutorials zu Sicherheitsfragen bereitgestellt.

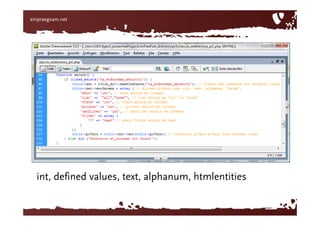

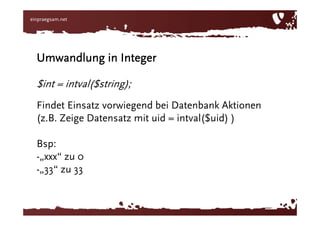

![„33“ zu 33String bei Datenbankaktionen$string = $GLOBALS[‘TYPO3_DB‘]->fullQuoteStr($string);Findet Einsatz vorwiegend bei Datenbank Aktionen (z.B. Zeige Datensatz mit wert = „Usereingabe“)Bsp: „x‘xx“ zu „x\‘xx“](https://image.slidesharecdn.com/securetypo3extensions-100608081846-phpapp02/85/Secure-TYPO-Extensions-11-320.jpg)