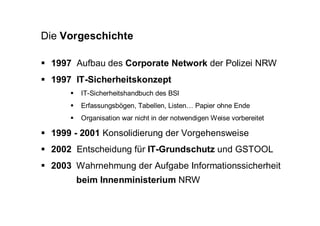

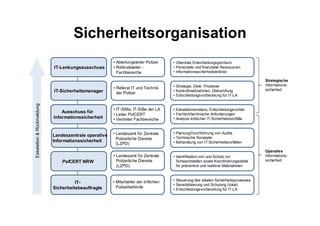

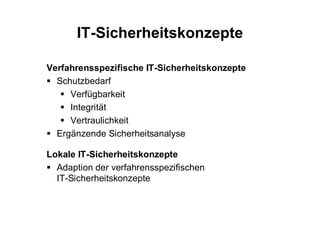

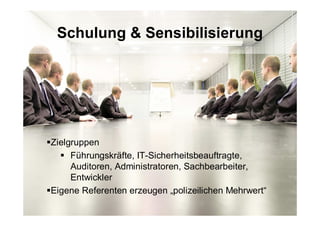

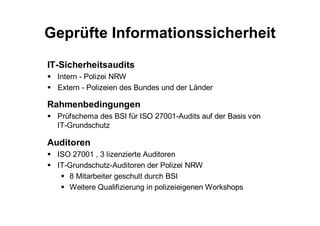

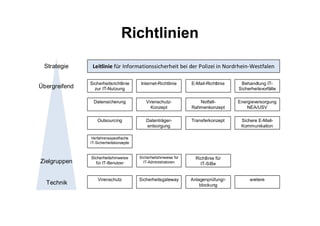

Die Leitlinien für Informationssicherheit in Nordrhein-Westfalen umfassen die Struktur und Verantwortung der Polizeibehörden, die IT-Infrastruktur und die Umsetzung von Sicherheitsstandards wie ISO 27001. Seit 2002 wird ein Konzept für IT-Sicherheit entwickelt, das Schulungen, Audits und die Behandlung von Sicherheitsvorfällen beinhaltet. Zudem wird betont, wie wichtig ein strategischer Ansatz und die Sensibilisierung der Mitarbeiter für die Informationssicherheit sind.