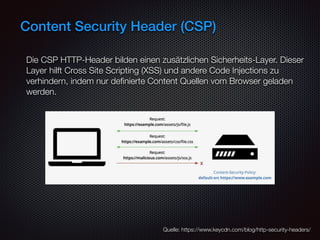

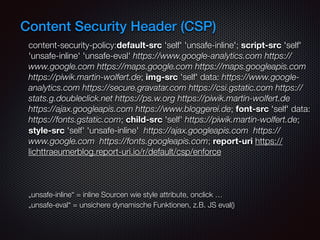

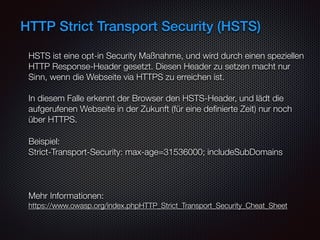

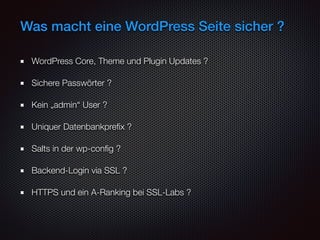

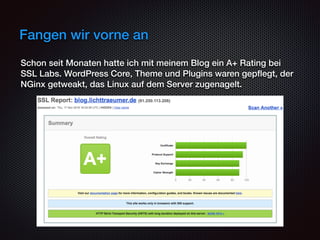

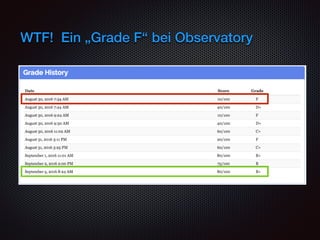

Das Dokument behandelt die Sicherheitsaspekte von WordPress-Webseiten und kritisiert die gängigen Sicherheitsmaßnahmen, die oft nicht ausreichen. Es werden spezifische Header wie Content Security Policy (CSP) und HTTP Strict Transport Security (HSTS) diskutiert, die zur Verbesserung der Sicherheit implementiert werden sollten. Zudem wird darauf hingewiesen, dass erhöhte Sicherheit zu besseren Rankings bei Suchmaschinen führen kann.

![Erklärung der „X-Header“

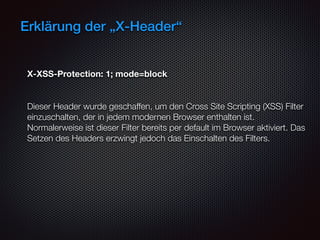

X-Frame-Options: [ SAMEORIGIN / ALLOW-FROM / DENY]

Wird benutzt um dem Browser zu signalisieren, ob eine Webseite in einem

Frame, iFrame oder Objekt gerendert werden soll.

Damit kann man Clickjacking Attacken verhindern, indem der Inhalt einer

Webseite nicht in einer anderen Webseite eingebettet werden kann.](https://image.slidesharecdn.com/martin-wolfertwp-meetup-ka-3-161125063700/85/Ist-deine-Webseite-wirklich-Sicher-11-320.jpg)