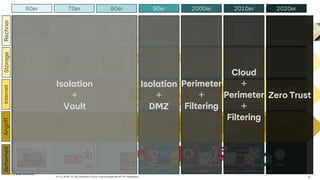

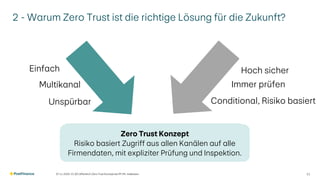

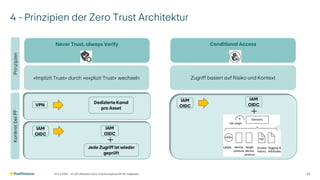

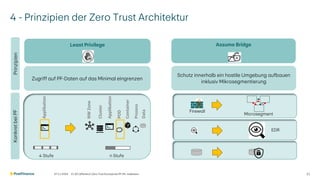

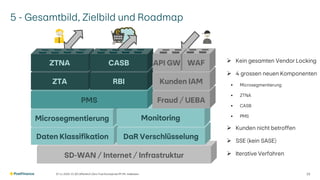

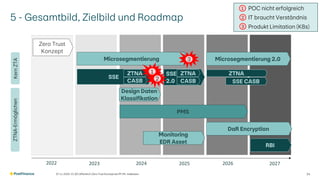

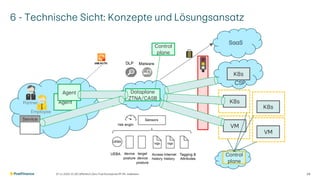

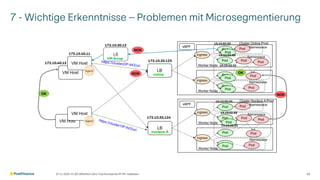

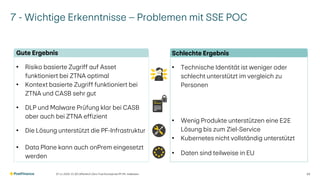

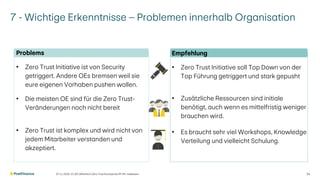

PostFinance ist seit 3 Jahren in einem wichtigen Zero Trust Konzept beschäftigt. Nach einer 5 Jahren-Zielbild sind die ersten zwei wichtigsten Schritte (Security Service Edge und Mikrosegmentierung) in der Evaluation und Implementierungsphase gekommen. Die Präsentation thematisiert den PostFinance-Fokus auf den Sicherheit-Aspekten sowie die entsprechenden Prinzipien, Zielbild und Konzept der Lösung. Die wichtigsten technischen und organisatorischen Erkenntnisse sind am Schluss erwähnt.