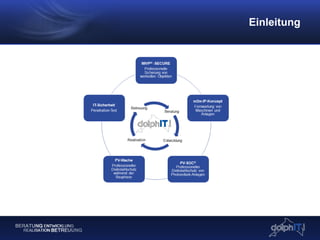

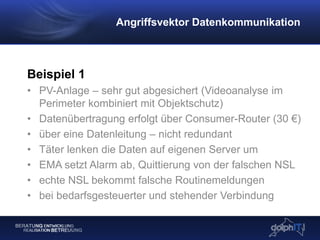

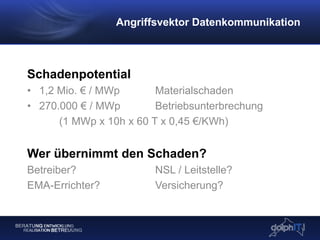

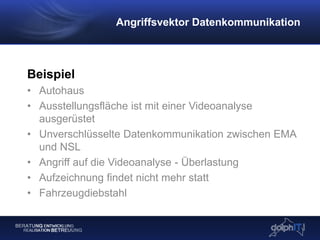

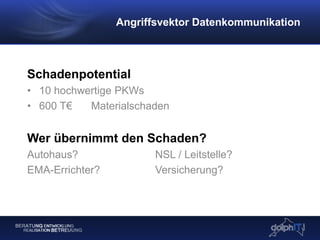

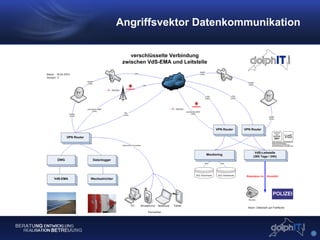

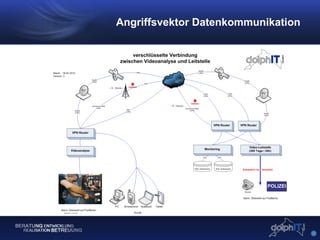

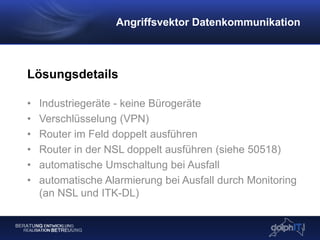

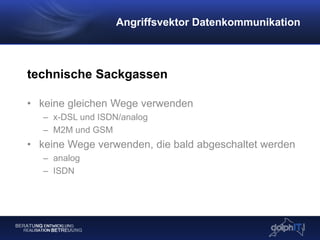

Das Dokument behandelt Sicherheitsrisiken in der Datenkommunikation, insbesondere in der Sicherheitstechnik. Es werden verschiedene Angriffsvektoren aufgezeigt, die durch unzureichende Sicherheiten bei der Datenübertragung entstehen können, und es werden Beispiele von möglichen Schäden und deren finanziellen Auswirkungen präsentiert. Abschließend wird auf Lösungsansätze zur Verbesserung der Sicherheit hingewiesen, wie etwa Verschlüsselung und redundante Systeme.