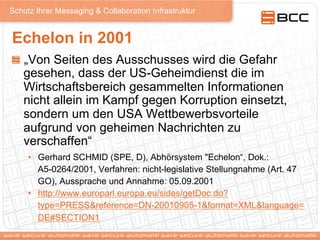

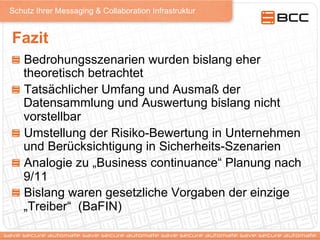

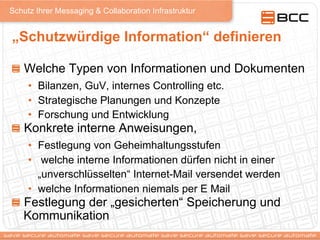

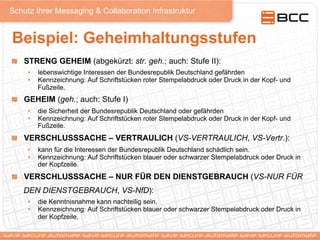

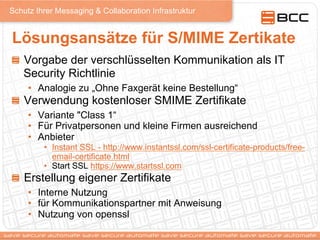

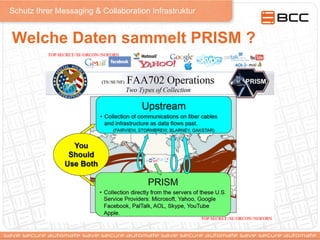

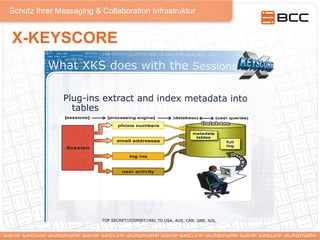

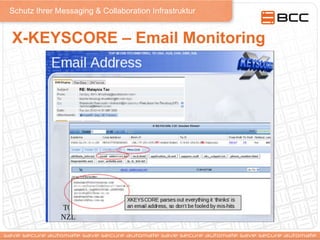

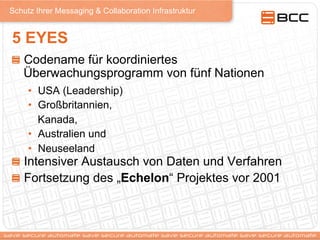

Das Dokument erörtert die Auswirkungen des Prism-Programms und anderer Überwachungsmaßnahmen auf die E-Mail-Kommunikation sowie die Sicherheitsrisiken für Messaging- und Collaboration-Infrastrukturen. Es werden Lösungsansätze vorgestellt, um interne Daten und E-Mail-Kommunikation zu schützen, einschließlich Verschlüsselungstechniken und organisatorische Vorgaben. Abschließend betont das Dokument die Notwendigkeit, Unternehmen auf die aktuellen Bedrohungen durch Massenüberwachung und Wirtschaftsspionage vorzubereiten.

![Schutz Ihrer Messaging & Collaboration Infrastruktur

TEMPORA

! Seit Ende 2011 durch UK Government

Communications Headquarters (GCHQ)

! Höhere Leistungsfähigkeit als PRISM

• "They [GCHQ] are worse than the US.“ (Edward

Snowden)

• UK officials could also claim GCHQ "produces larger

amounts of metadata than NSA".

• GCHQ was handling 600m "telephone events" each day,

had tapped more than 200 fibre-optic cables and was

able to process data from at least 46 of them at a time

• http://www.theguardian.com/uk/2013/jun/21/gchq-cables-

secret-world-communications-nsa](https://image.slidesharecdn.com/201402schutzcollaboration-infrastrukturedcom2014-140416034744-phpapp02/85/Wie-schutzen-Sie-Ihre-Messaging-Collaboration-Infrastruktur-Lessons-learned-aus-PRISM-Co-16-320.jpg)