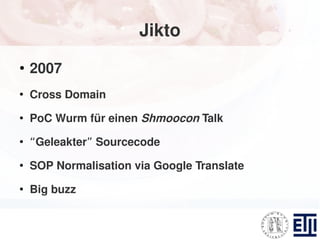

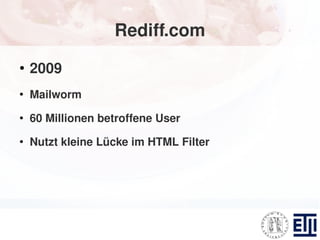

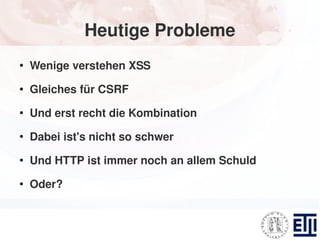

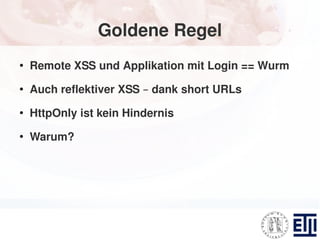

Das Dokument behandelt die Entwicklung und die verschiedenen Facetten von Web-Würmern von 1999 bis 2010, einschließlich bekannter Fälle wie die Angriffe auf Hotmail und MySpace. Es beleuchtet die technischen Eigenschaften von Würmern, deren Verbreitungsmechanismen und die Herausforderungen bei der Abwehr, sowie rechtliche Aspekte im Zusammenhang mit der Erstellung und Verbreitung solcher Malware. Zudem wird der Blick auf die Zukunft der Web-Würmer geworfen und die Möglichkeit, dass persistente Web-Würmer realisierbar sind.