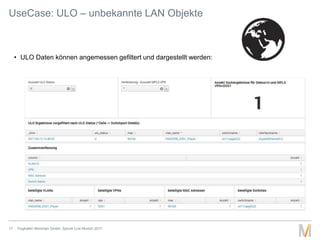

Der Flughafen München, als erster fünf-Sterne-Flughafen Europas, hat eine zentrale Logfile-Management-Lösung mit Splunk implementiert, um die digitale Transparenz zu verbessern und umsetzungsbedingte Defizite zu beheben. Das Projekt umfasst fortlaufende Anwendungen zur Analyse von Logdaten, einschließlich Proxy-Systemen und E-Mail-Abläufen, um Sicherheitsvorfälle zu identifizieren und den Betrieb zu optimieren. Zukünftige Entwicklungen zielen darauf ab, Machine Learning und weitere Use Cases in der gesamten IT-Landschaft zu integrieren.