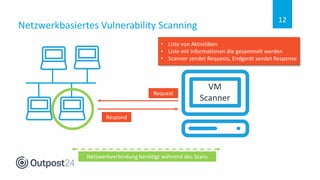

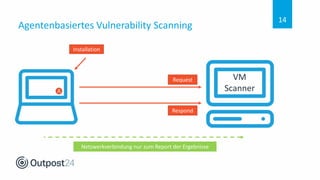

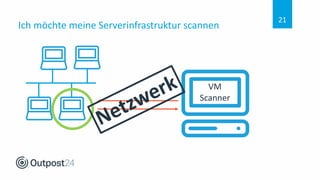

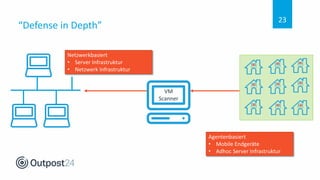

Das Dokument behandelt die Vor- und Nachteile traditioneller netzwerkbasierter Scans im Vergleich zu agentenbasiertem Scanning zur Verbesserung der Sicherheit in Unternehmen. Es beschreibt einen 2-Phasen-Ansatz mit Agenten, um Sicherheitsrisiken besser zu identifizieren und zu managen, sowie die Notwendigkeit, hybride Ansätze zu nutzen, um Sicherheits- und Geschäftsanforderungen zu balancieren. Empfehlungen beinhalten die Notwendigkeit eines klaren Zielbildes und regelmäßige Überprüfungen der gewählten Strategie.