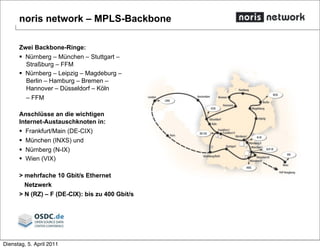

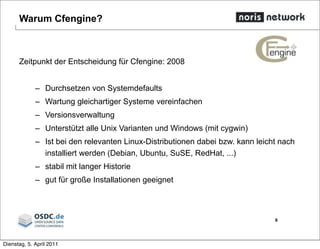

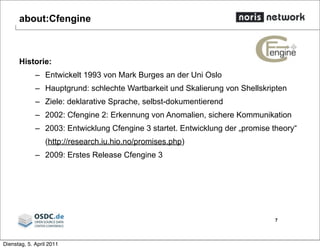

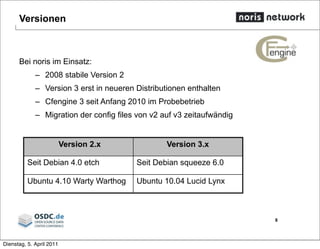

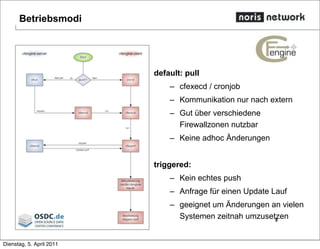

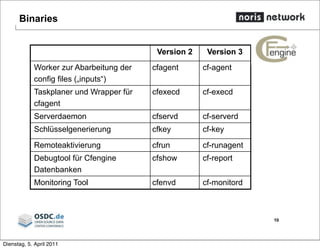

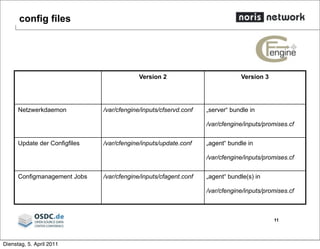

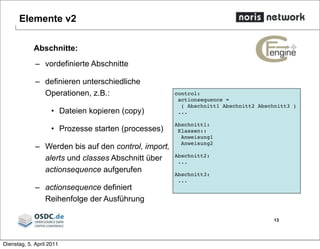

Noris Network ist ein auf IT-Outsourcing und Outtasking spezialisiertes Unternehmen mit einer leistungsfähigen Infrastruktur und mehreren Standorten in Deutschland. Das Unternehmen hat ein Informationssicherheits-Managementsystem nach ISO/IEC 27001 eingeführt und verwendet CFEngine für die Konfiguration und Verwaltung diverser IT-Systeme seit 2008. CFEngine bietet eine deklarative Sprache und selbst-dokumentierende Funktionen, um die Wartung und Skalierung von IT-Systemen zu erleichtern.