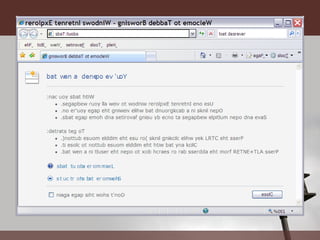

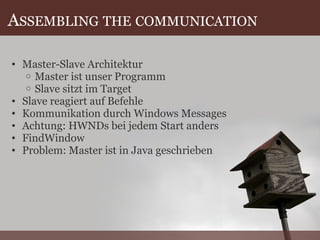

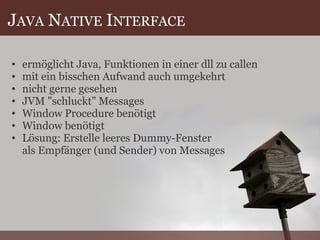

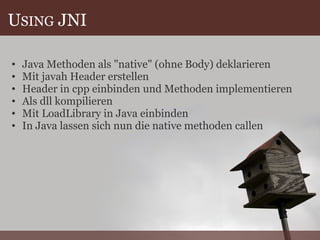

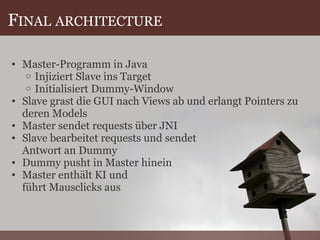

Das Dokument beschreibt Techniken der DLL-Injection und Windows Hooks, um Informationen von einem anderen Programm auszulesen und zu steuern. Es wird erläutert, wie man mit Windows Messages und Subclassing kommuniziert, um eine Art Spionagefunktion zu implementieren, die dann über ein Dummy-Fenster und JNI mit einem Master-Programm in Java kommuniziert. Zudem enthält es Hinweise zur Kontrolle von Maus und Tastatur durch die Verwendung der Robot-Klasse.