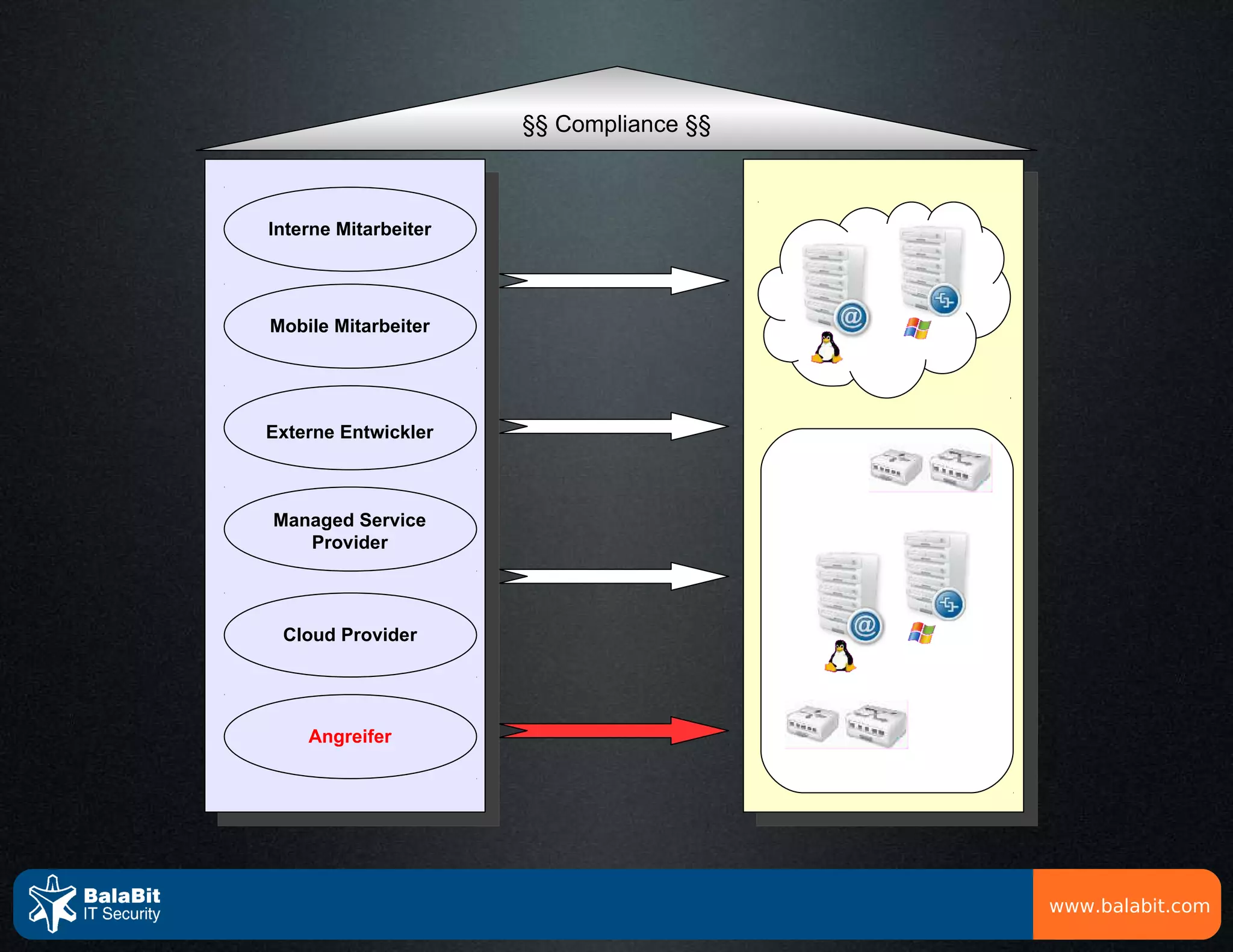

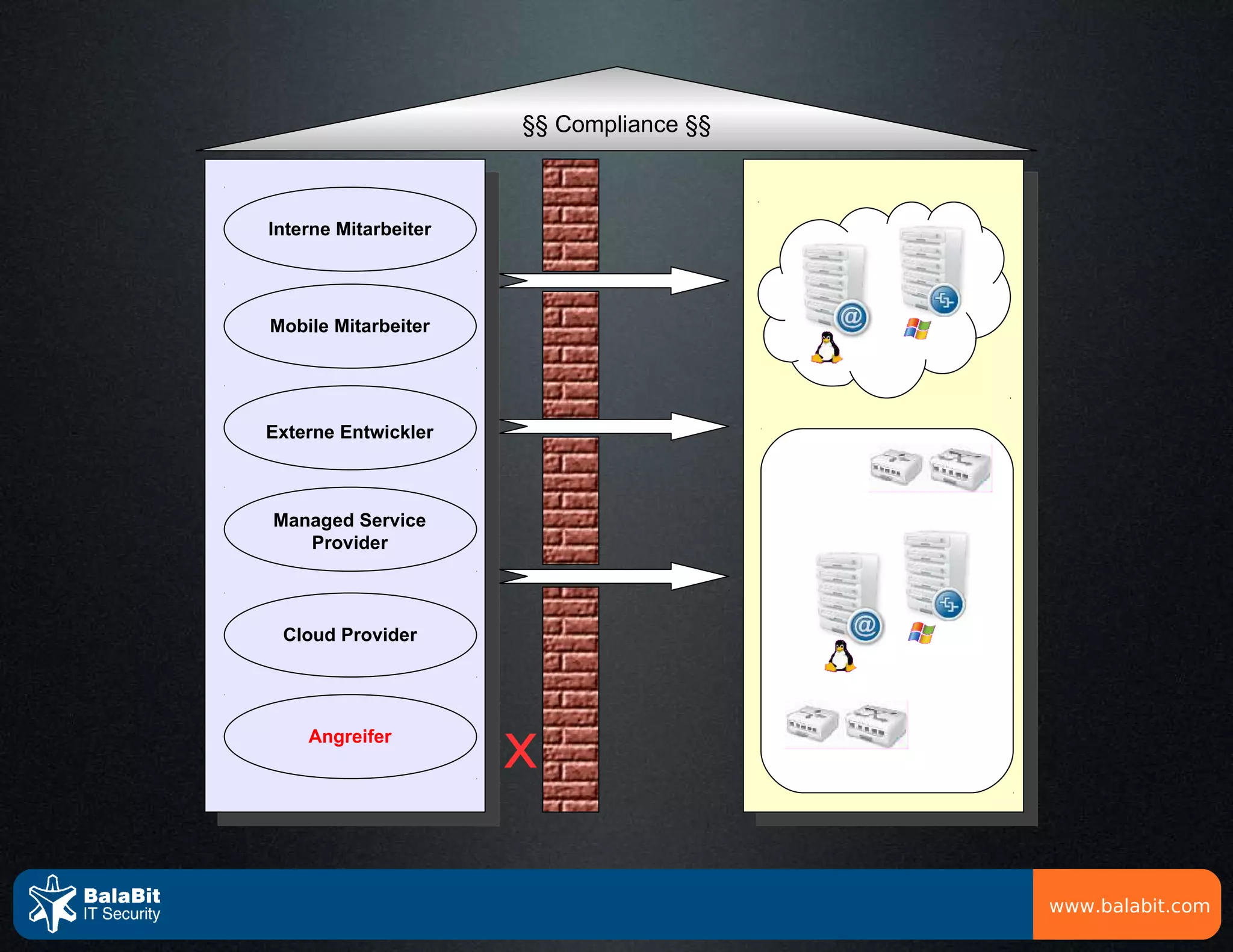

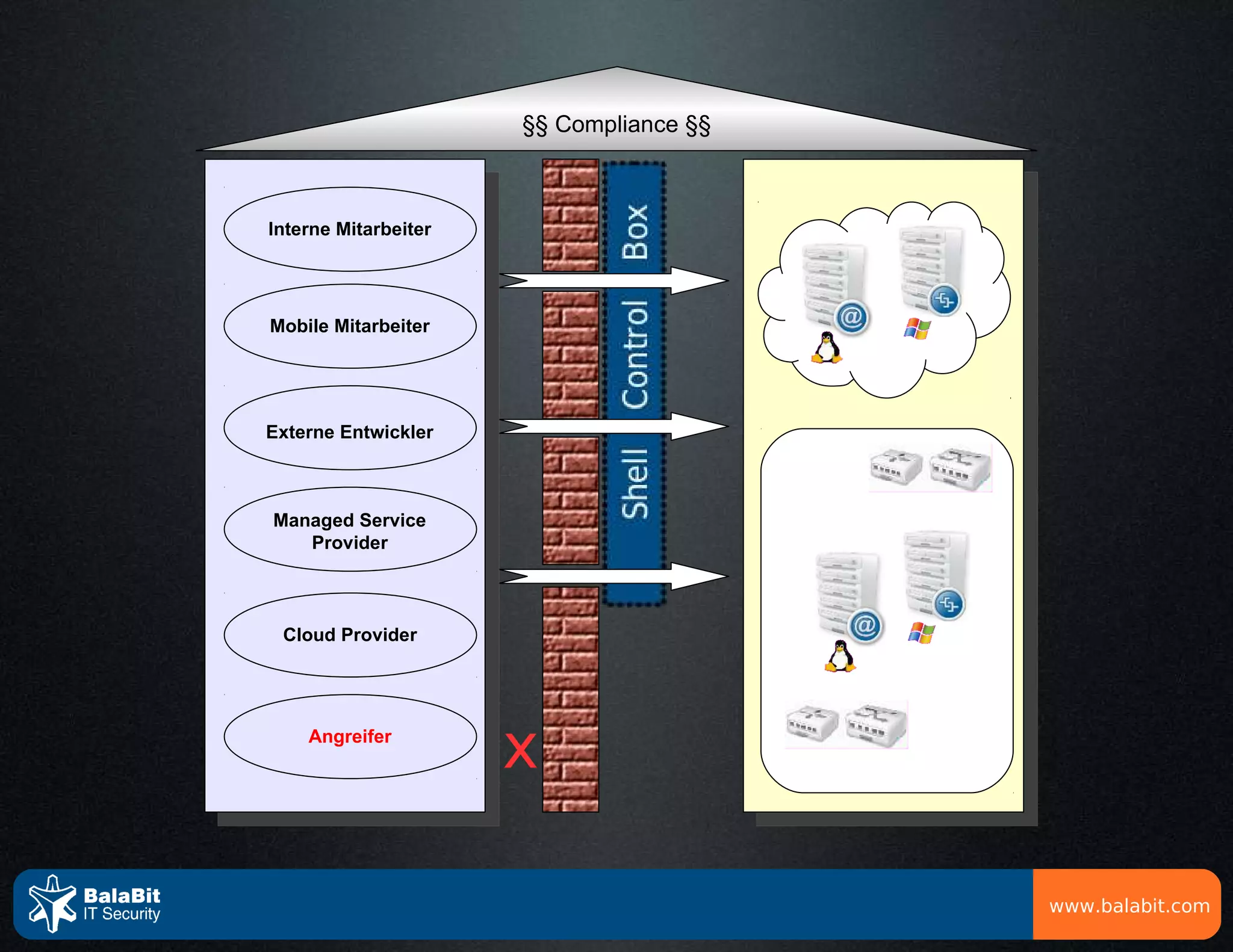

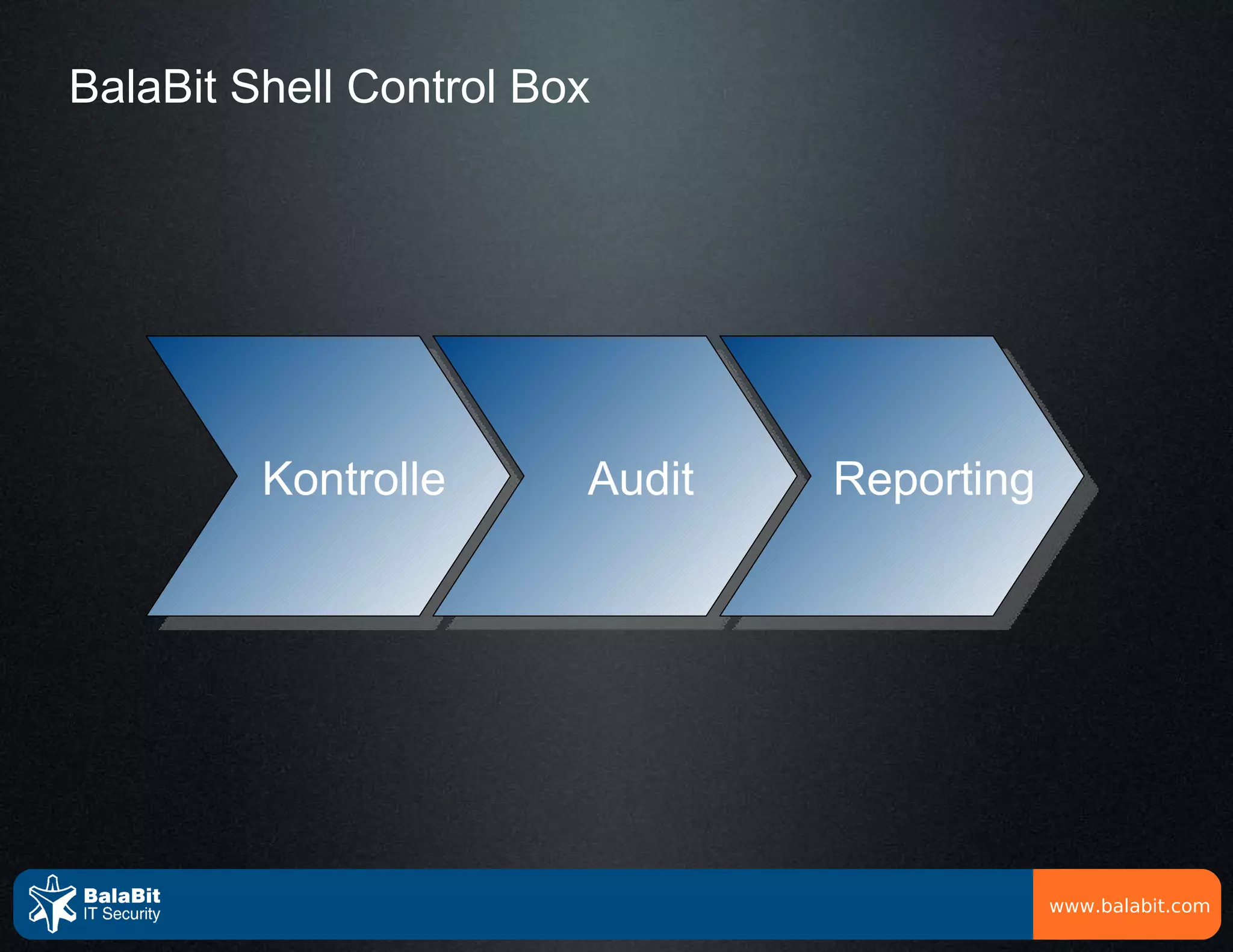

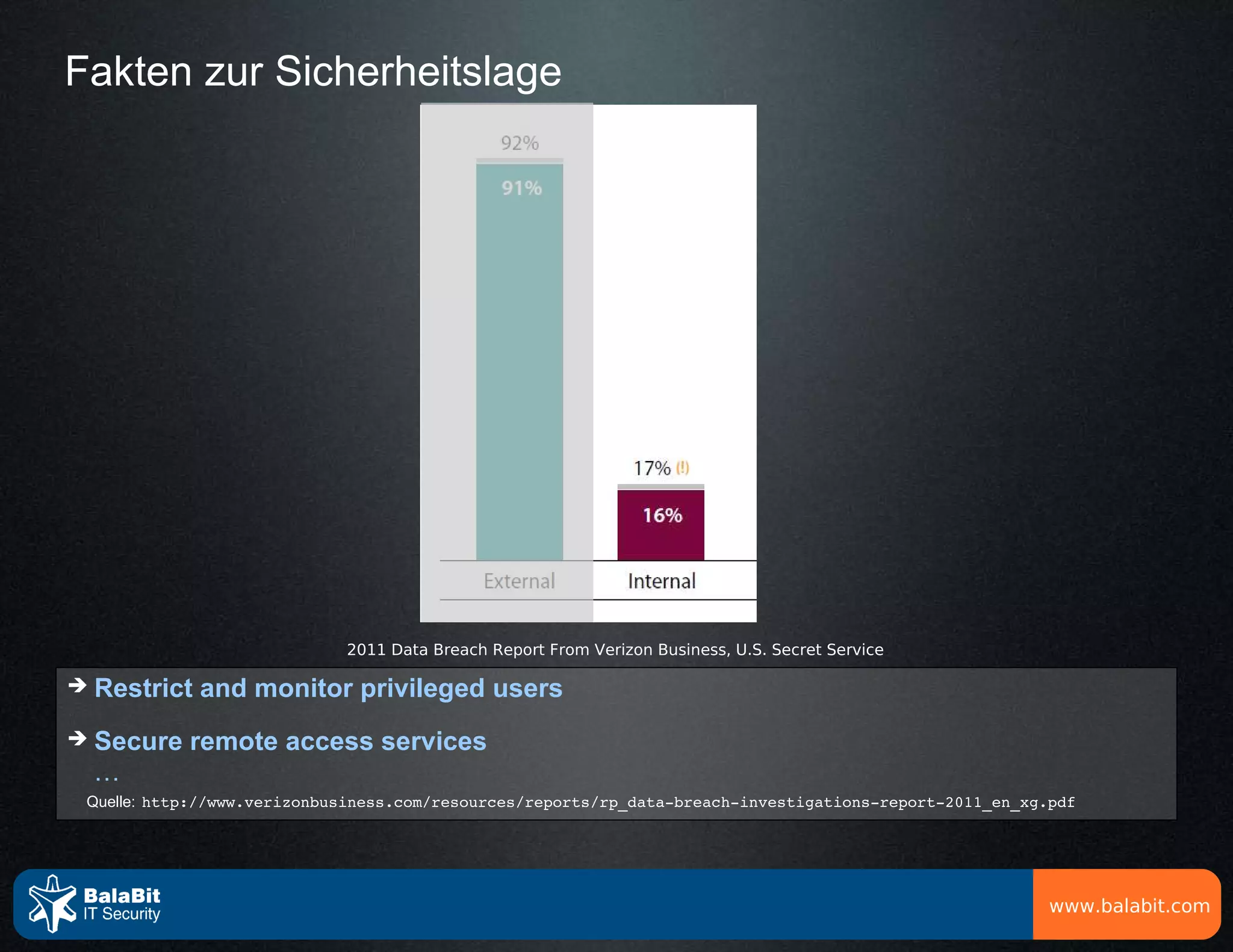

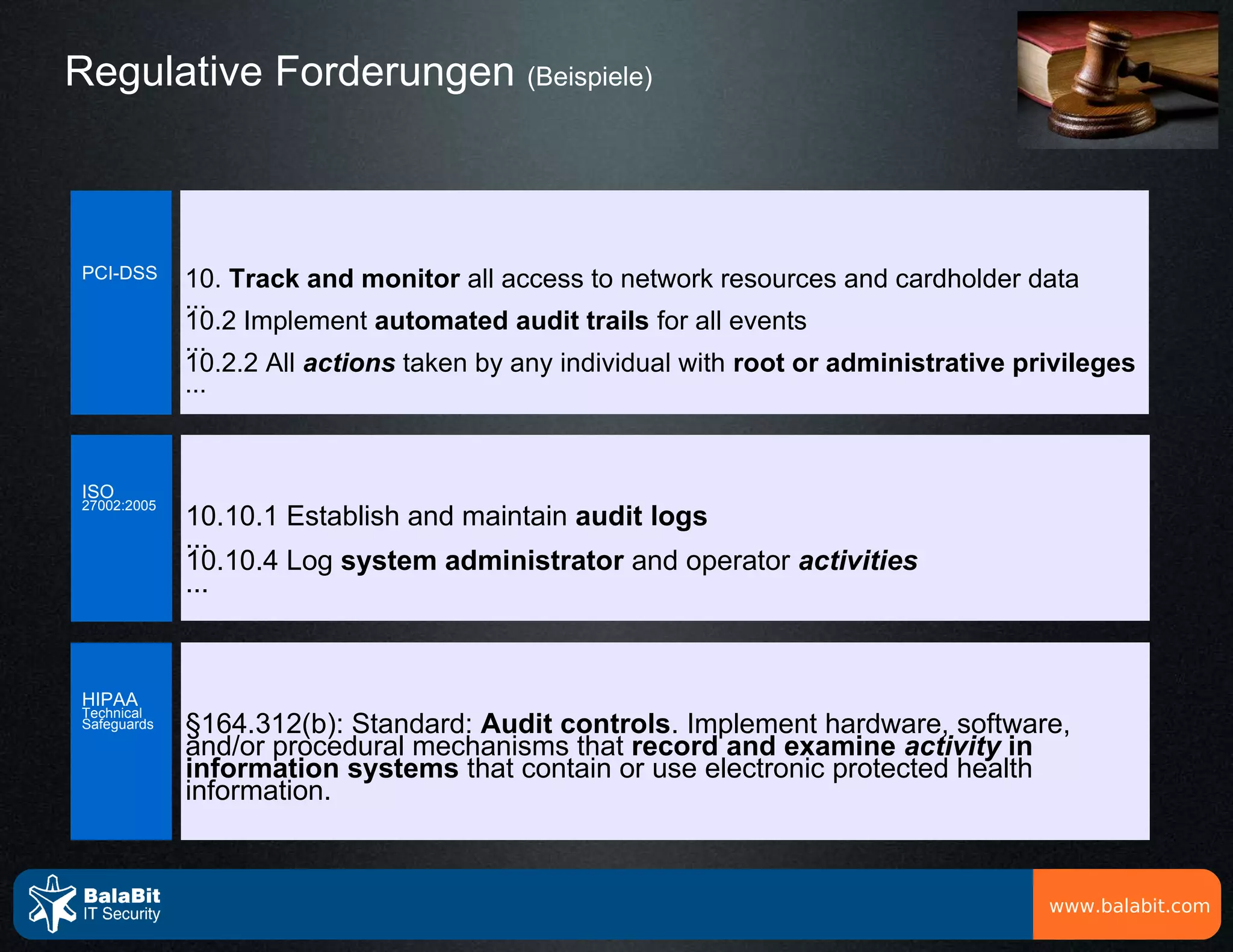

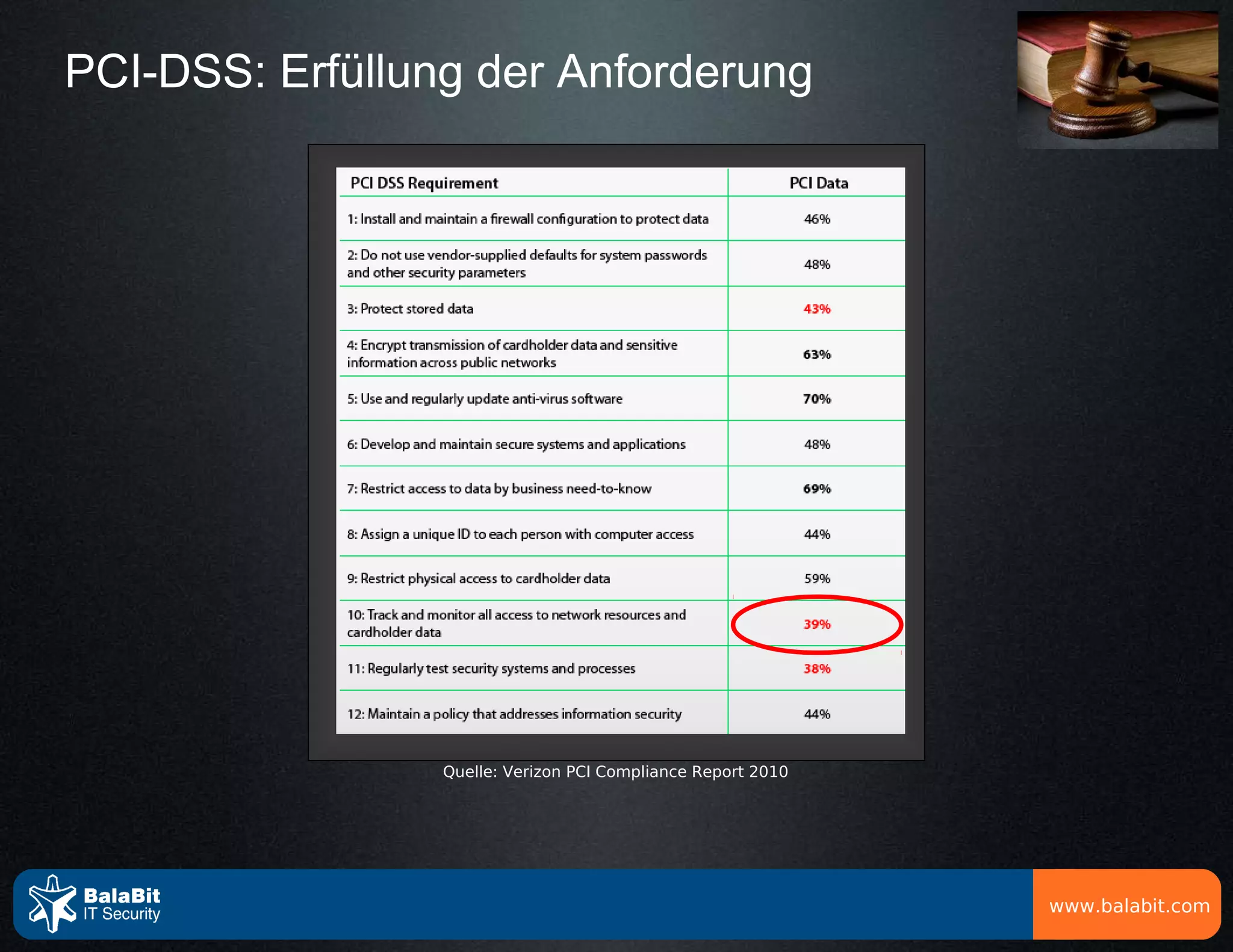

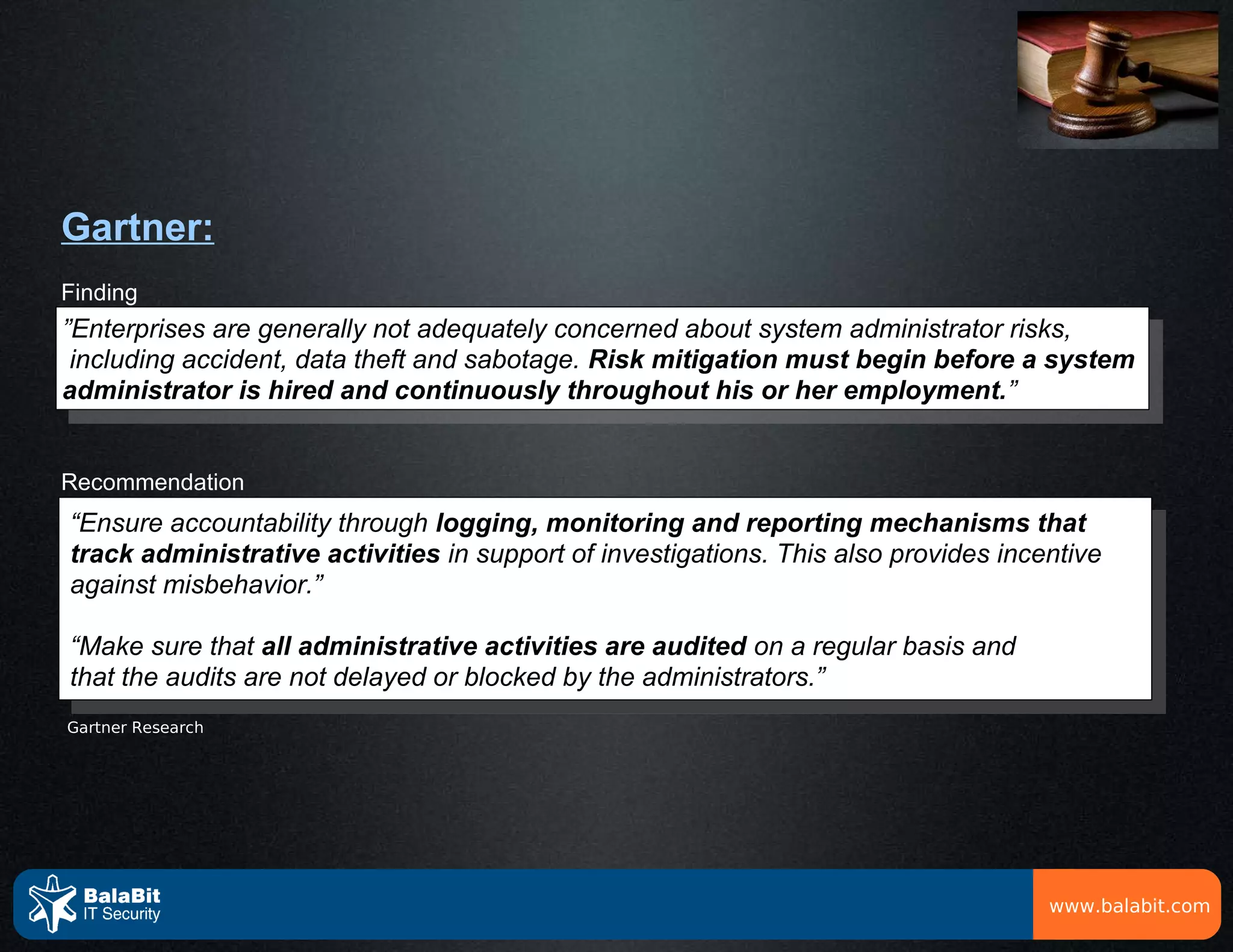

Die Sicherheit von privilegierten IT-Zugriffen stellt eine große Herausforderung dar, da Transparenz und Nachvollziehbarkeit oft fehlen. Compliance-Maßnahmen, einschließlich der Einführung von Technologien wie der Balabit Shell Control Box, sind entscheidend, um betrügerische Aktivitäten zu verhindern, die Transparenz zu erhöhen und das Vertrauen innerhalb und außerhalb von Organisationen zu fördern. Gleichzeitig müssen universelle Standards und Anforderungen beachtet werden, um regulatorische Verpflichtungen zu erfüllen.

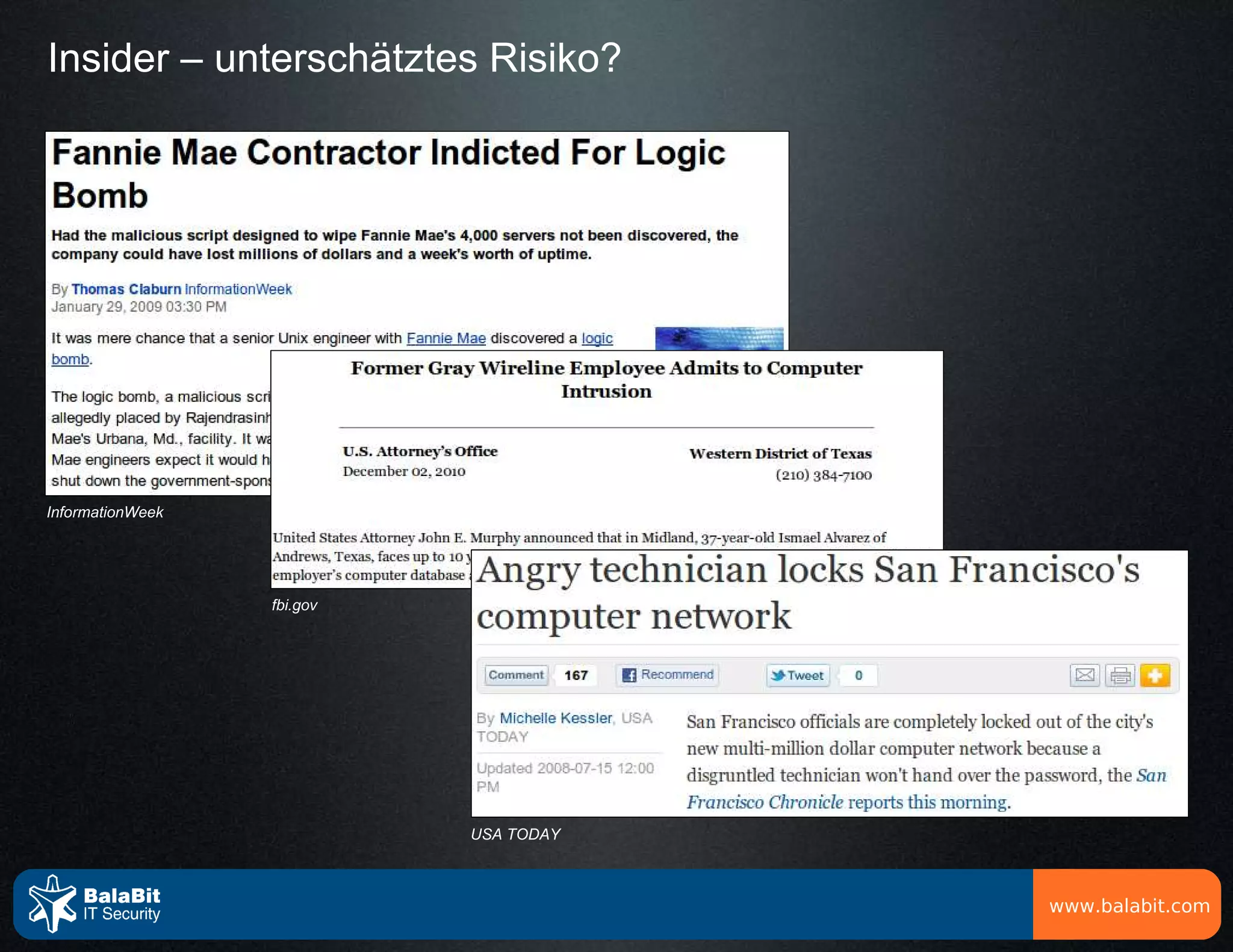

![Exkurs Logging: Reicht traditionelles Logging zur Nachvollziehbarkeit

von administrativen Tätigkeiten aus?

69% der Betroffenen hatten Beweise für die Datenverletzungen in den Logfiles

Quelle: http://www.verizonbusiness.com/resources/reports/rp_databreachinvestigationsreport2011_en_xg.pdf

ABER ...

Existieren Systeme zur effizienten Loganalyse?

Wie beweiskräftig sind die Logfiles?

Und besonders: Lässt sich der Vorfall mit Hilfe des Logfiles wirklich genau nachvollziehen?

Aug 24 23:29:58 grauel-laptop sshd[4484]: Accepted password for grauel from 192.168.56.130 port 55819 ssh2

Aug 24 23:29:58 grauel-laptop sshd[4484]: pam_unix(sshd:session): session opened for user grauel by (uid=0)

Aug 24 23:35:04 grauel-laptop sudo: grauel : TTY=pts/1 ; PWD=/home/grauel ; USER=root ; COMMAND=/bin/bash

Aug 24 23:35:34 grauel-laptop sshd[4578]: Received disconnect from 192.168.56.130: 11: disconnected by user

Aug 24 23:35:34 grauel-laptop sshd[4484]: pam_unix(sshd:session): session closed for user grauel

“… with standard log collectors only limited data can

be collected and IT auditors would miss-critical actions ...“

IDC WP: 'Compliance is More Than Just Cost: Creating Value Beyond Compliance'

www.balabit.com](https://image.slidesharecdn.com/20110825scbdeidc-110829043830-phpapp01/75/Compliance-needs-transparency-9-2048.jpg)