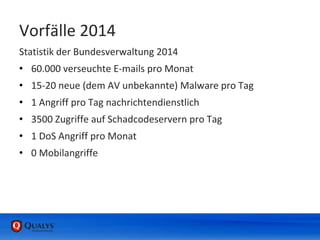

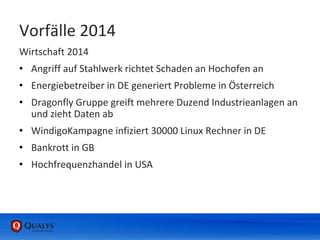

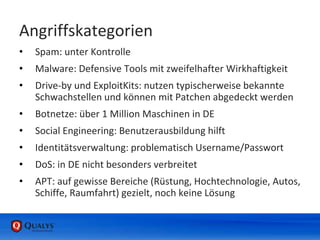

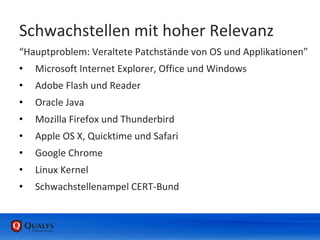

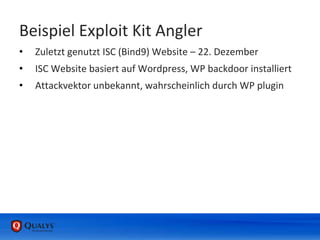

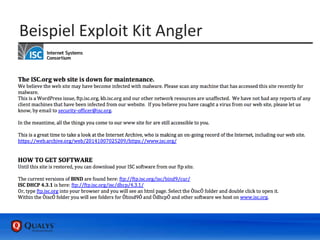

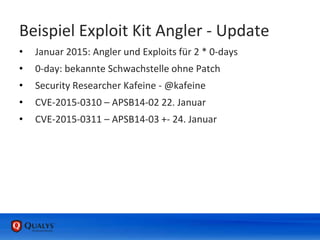

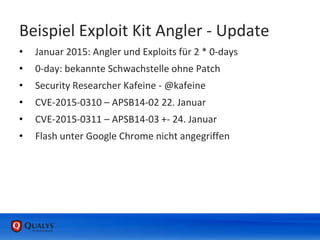

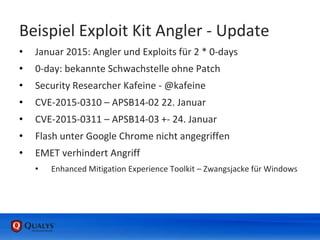

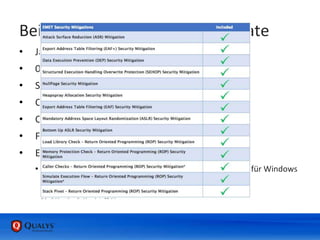

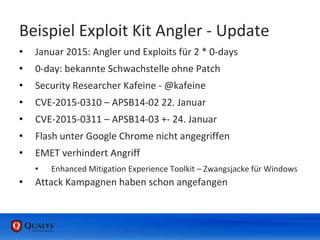

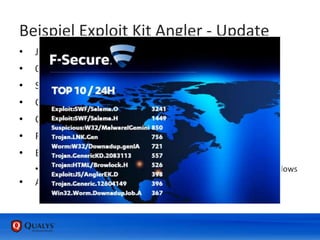

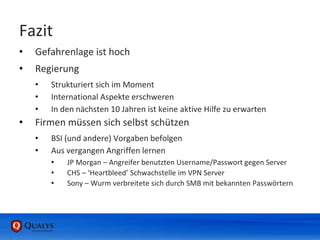

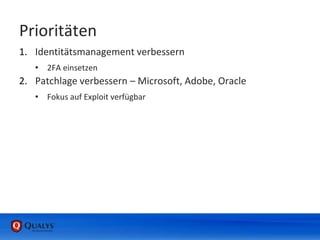

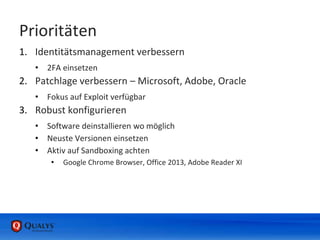

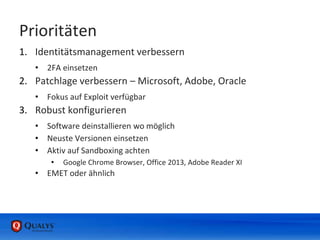

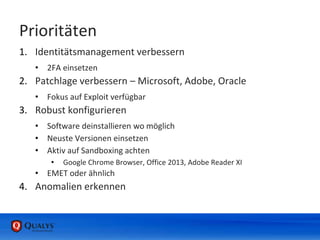

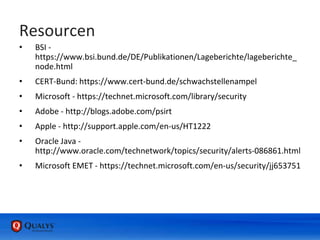

Der BSI-Lagebericht 2014 zeigt eine kritische IT-Sicherheitslage in Deutschland, gekennzeichnet durch eine hohe Anzahl schwerer Sicherheitslücken und die ständige Verbesserung von Angriffswerkzeugen. Die Angriffe zielen auf diverse Bereiche ab, von der Wirtschaft über kritische Infrastrukturen bis hin zu staatlichen Institutionen, während Spam und Malware weiterhin Herausforderungen darstellen. Der Bericht betont die Notwendigkeit für Unternehmen, ihre Sicherheitsmaßnahmen, einschließlich Identitätsmanagement und Patch-Management, zu verbessern, um der Bedrohungslage effektiv entgegenzuwirken.