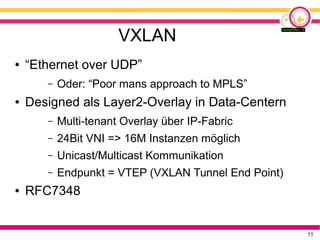

Das Dokument behandelt den Aufbau und die Automatisierung von Freifunk-Netzen unter Verwendung von Open-Source-Komponenten, einschließlich des b.a.t.m.a.n. Routingprotokolls und der Implementierung von VXLAN für Layer-2 Overlays. Es beleuchtet die Herausforderungen der Skalierung von Mesh-Netzen, die Automatisierung von Gateway-Konfigurationen mit Salt Stack und die Nutzung von VRFs zur effizienten Trennung von Netzwerken. Abschließend werden Erfahrungen und Erkenntnisse aus der praktischen Umsetzung der genannten Technologien geteilt.

![26

Pillar Example contd.

ifaces:

bond0:

bondslaves: "eth0 eth1 eth2"

vlan1002:

desc: "<> gw04"

vlanrawdevice: bond0

prefixes:

10.132.253.58/31

2a03:2260:2342:fe1c::1/126

batman_connect_sites: padcty

[...] #](https://image.slidesharecdn.com/softwaredefinedfreifunkbackbones-170608195428/85/Software-Defined-Freifunk-Backbones-26-320.jpg)

![40

VRFs unter Linux

● Separierung für Layer3 Kommunikation

● VRF-Interface als Master für “echte” Interfaces

– Legt Routing-Table für VRF fest

● Ab Kernel 4.[345] (nehmt >= 4.9)

https://git.kernel.org/cgit/linux/kernel/git/to

rvalds/linux.git/tree/Documentation/networking/

vrf.txt

https://cumulusnetworks.com/blog/vrfforlinux/

https://de.slideshare.net/CumulusNetworks/opera

tionalizingvrfinthedatacenter](https://image.slidesharecdn.com/softwaredefinedfreifunkbackbones-170608195428/85/Software-Defined-Freifunk-Backbones-40-320.jpg)

![45

Veth unter Linux

ip link add VETH_END1 type veth

peer name VETH_END2

# ip l

[...]

24: VETH_END2@VETH_END1: [...]

25: VETH_END1@VETH_END2: [...]](https://image.slidesharecdn.com/softwaredefinedfreifunkbackbones-170608195428/85/Software-Defined-Freifunk-Backbones-45-320.jpg)

![Bind9 vs. VRFs

● Wunschsetup (deprecated historical):

– Public Auth-DNS (VRF external)

– Recursor (main VRF)

● Jaja, nicht hauen.

● udp_l3mdev_accept hilft leider nicht

➔ ip [4|6] rule add from $public_ip

table vrf_external

● Nur bedingt schön](https://image.slidesharecdn.com/softwaredefinedfreifunkbackbones-170608195428/85/Software-Defined-Freifunk-Backbones-48-320.jpg)

![56

VXLAN unter Linux

ip link add DEVICE type vxlan id ID

[ dev PHYS_DEV ]

[ { group | remote } IPADDR ]

[ local { IPADDR | any } ]

[ … ]](https://image.slidesharecdn.com/softwaredefinedfreifunkbackbones-170608195428/85/Software-Defined-Freifunk-Backbones-56-320.jpg)