Protocolos basados en bit torrent para acceso interactivo a sistemas vod

- 1. Protocolos Basados en BitTorrent para Acceso Interactivo a Sistemas VoD Ronie Martínez

- 2. Índice 1. Introducción 2. Fundamentos 3. Propuestas Recientes 4. Protocolos Novedosos 5. Evaluación de Desempeño 6. Conclusiones y Trabajos Futuros 7. Referencia 1 Ronie Martínez

- 4. 1. Introducción 3 En las arquitecturas P2P, los clientes trabajan colaborativamente con el servidor, ayudándole en la entrega de los objetos multimedia sobre la red entera. Algunas soluciones están basadas en la adaptación del protocolo BitTorrent, que merecen una atención especial. Estas consideran el problema de la adaptación de BitTorrent para apoyar la transmisión bajo demanda, y más específicamente un servicio de view-as-you- download. Ronie Martínez

- 5. 1. Introducción 4 El protocolo BitTorrent es, puntualmente, muy adecuado para replicación de objetos en redes P2P basadas en arquitecturas tipo malla. Este protocolo divide el objeto en chunks (pedazos) que son liberados en una manera “fuera de orden”, en donde el cliente (nodo), puede recuperar diferentes chunks del objeto de diferentes nodos simultáneamente. El tiempo total de entrega puede ser, significantemente, más corto que cuando el objeto es enviado de un solo servidor. Ronie Martínez

- 6. 1. Introducción 5 Los chunks necesitan ser recibidos por los clientes en un tiempo determinado. El protocolo hace uso de políticas particulares (tit-for-tat) que proporcionan incentivos para los clientes que colaboran a la entrega del objeto. Ronie Martínez

- 7. Fundamentos • Estructuras P2P • Protocolo BitTorrent • Modelo Comportamiento-Usuario • Estrategias de Diseño 6 Ronie Martínez

- 8. 2.1. Estructuras P2P 7 Tipo Malla Los nodos constituyen una red superpuesta y entregan el video en partes. Cualquier nodo puede recibir y/o transmitir hacia otros nodos. Tipo Árbol La fuente de video es la raíz del árbol. El nodo padre es el único que envía el flujo de video hacia los nodos hijos (Jerárquico). Híbridas Combinación de las estructuras tipo malla y árbol. Trata de obtener los beneficios de ambas propuestas, sin embargo la implementación es compleja. Ronie Martínez

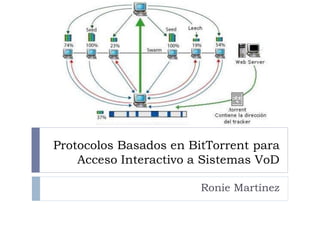

- 9. 2.2. Protocolo BitTorrent 8 Existen 2 tipos de peers (nodos): leechers (saguijuelas) y seeds (semillas). Seeds son nodos que tienen todos los pedazos del objeto, y que solo los transmiten, mientras que los leechers no tiene todos los pedazos del objeto, y transmiten y reciben estos pedazos. Un swarm (enjambre) es un grupo de nodos que toman parte en la transmisión y recepción de un mismo objeto. Cada swarm es controlado por un procesador central, denotado como tracker (seguidor). Ronie Martínez

- 10. 2.2. Protocolo BitTorrent 9 Para unirse al swarm es necesario que el leecher contacte con el traker, el mismo que lo pasa a una lista de nodos que tienen el objeto buscado. El leecher entonces selecciona un subgrupo (vecinos) de la lista e intenta establecer una conexión TCP bidireccional. Existe una estrategia de incentivo importante llamada tit- for-tat, que trata de evitar la interacción con nodos egoístas que solo reciben información pero nunca transmiten hacia otros nodos. Ronie Martínez

- 11. 2.2. Protocolo BitTorrent 10 Tit-for-tat Cada nodo transmite a los k nodos que recientemente le proveyeron las mejores tasas de descarga, sin pensar en que pueden existir más nodos interesados en recibir los pedazos del objeto. La negativa de transmisión a ciertos nodos, intrínsecamente a la política de selección del vecino, es denotado como choking process. El optimistic unchoking es el proceso que permite a los clientes reservar parte de su ancho de banda para transmitir a nodos escogidos aleatoriamente. Ambos procesos se realizan periódicamente. Ronie Martínez

- 12. 2.2. Protocolo BitTorrent 11 Para mejorar la eficiencia del swarm, el protocolo BitTorrent hace uso de la política rarest-first para seleccionar los pedazos del objeto que van a ser recuperados. Los primeros pedazos son los menos replicados. Lo que aumenta la tasa de descarga es que los pedazos son divididos en sub-chunks (sub-pedazos) que pueden ser solicitados de diferentes nodos simultáneamente (chunk selection policy). Ronie Martínez

- 13. 2.3. Modelo Comportamiento-Usuario 12 Constituye un Modelo Oculto Jerárquico de Markov (HHMM) para emular el comportamiento de acceso de clientes a un servidor multimedia. La complejidad de la fase de entrenamiento es más pequeña que la del HMM convencional. La dependencia a corto plazo es capturada por una cadena de baja jerarquía. La dinámica a largo plazo se rige por la cadena oculta de Markov (cadena de alta jerarquía). Ronie Martínez

- 14. 2.3. Modelo Comportamiento-Usuario 13 Nivel Usuario-Interactividad Está en función de acciones de interactividad que el usuario ha hecho. 16 - 40 6 - 15 0 - 5 Ronie Martínez

- 15. 2.3. Modelo Comportamiento-Usuario 14 Cada uno de estos modelos emula una secuencia de acciones interactivas con un conjunto de parámetros en función de los registros reales de usuarios. Cuando un nuevo usuario llega al sistema, es necesario determinar a cual nivel de interactividad pertenece. La única información disponible es: el video que busca ver y su acción de interactividad tan pronto como se inicia, que se almacena en un archivo de registro. Ronie Martínez

- 16. 2.3. Modelo Comportamiento-Usuario 15 Para determinar el nivel de interactividad, una muestra de longitud X segundos es examinada. Esta muestra es usada como una entrada para los 3 modelos, y la máxima función de probabilidad es calculada en orden para determinar el modelo mas adecuado. Ronie Martínez

- 17. 2.4. Estrategias de Diseño 16 La adaptación del protocolo BitTorrent para ser usado en sistemas VoD P2P está basado principalmente en las modificaciones de la política de selección de chunk y/o vecino. Se categoriza en tres estrategias de diseño: 1. Probabilístico 2. Basados enVentanas 3. Ventana Adaptativa Ronie Martínez

- 18. 2.4. Estrategias de Diseño 17 1. Probabilístico Chunks son seleccionados en función de alguna función de distribución de probabilidad. 2. Basados enVentanas Una ventana deslizante de tamaño fijo es típicamente usada, en donde los chunks contenidos tienen preferencia. 3. Ventana Adaptativa Cada peer calcula el tamaño de la ventana, dependiendo de que tan bien está progresando la descarga. Ronie Martínez

- 19. Propuestas Recientes • BiToS and Zhou-Chiu-Lui • Protocol of Shah-Pâris 18 Ronie Martínez

- 20. 3.1. BiToS and Zhou-Chiu-Lui 19 El Protocolo de Flujo BitTorrent (BiToS) se dedica a una visualización secuencial de los pedazos del objeto. Los pedazos de video que son pedidos desde los nodos vecinos son categorizados en 3 grupos distintos: Cr, Ap y Bp. Los pedazos del grupo Cr son los que ya se han recibido. Los pedazos del grupo Ar son los que no se han recibido todavía y están cerca de ser reproducidos por el cliente (alta prioridad). El grupo Ar tiene un tamaño de m pedazos. Por último, los pedazos del grupo Br son aquellos que no han sido recuperados todavía y no están cerca de ser reproducidos por el cliente (baja prioridad). Ronie Martínez

- 21. 3.1. BiToS and Zhou-Chiu-Lui 20 Un chunk del grupo Ap es seleccionado con probabilidad p, mientras que un chunk del grupo Bp es seleccionado con probabilidad (1-p). La Probabilidad p trata de hacer un compromiso entre lo que es necesario para ser reproducido instantáneamente y lo que se va a reproducir después. Esta probabilidad puede ser dinámicamente adaptada en función del funcionamiento del sistema. En caso de que 2 o más chunks sean iguales, el que esté mas cerca a ser reproducido se escoge. Ronie Martínez

- 22. 3.1. BiToS and Zhou-Chiu-Lui 21 Después de ser recuperado, el chunk es insertado en el grupo Cr, desde aquí puede ser leído por la aplicación y compartido entre los otros nodos. Si un chunk es removido del grupo Ap, entonces el próximo chunk de la secuencia desde el grupo Bp es insertado en Ap. Este proceso mantiene el tamaño de Ap con un valor fijo. En caso de que el chunk sea directamente recuperado desde el grupo Bp, el grupo Ap no cambia. Ronie Martínez

- 23. 3.1. BiToS and Zhou-Chiu-Lui 22 El objeto de video es dividido en T bloques. Para t ≤ t0, el grupo Cr está vacío (ningún chunk ha sido recibido) y los grupos Ap y Bp están en sus estados iniciales. Para t ≥ t0, hubo la selección del bloque más raro del grupo Ap: chunk bi. Este chunk es entonces movido del grupo Cp y el siguiente chunk de la secuencia del grupo Bp (chunk bm+1) es movido al grupo Ap. Ronie Martínez

- 24. 3.1. BiToS y Zhou-Chiu-Lui 23 Ronie Martínez

- 25. 3.1. BiToS and Zhou-Chiu-Lui 24 La propuesta también se dedica a accesos no interactivos y es muy similar que el protocolo BiToS. La única diferencia, en comparación con BiToS, es que la política codiciosa es usada para seleccionar un chunk del grupo Ap de alta prioridad. Es decir, el chunk es siempre recuperado secuencialmente. Ronie Martínez

- 26. 3.2. Protocolo de Shah-Pâris 25 Política de Selección de Chunks El objeto de video es dividido en T pedazos. Una ventana deslizante Jd es definida. Esta debe contener los w pedazos, probablemente con la más alta prioridad. Estos pedazos son los únicos que pueden ser pedidos y esto ocurre en función de su rareza correspondiente: el pedazo más raro es el primero en ser pedido. La ventana se desliza en dos situaciones. 1. Cuando el primer chunk es recuperado. Se desliza hasta el primer chunk que no ha sido recuperado todavía. 2. A lo largo de una extensión de w pedazos cuando el tiempo umbral (playback delay) expira. Ronie Martínez

- 27. 3.2. Protocolo de Shah-Pâris 26 Ronie Martínez

- 28. 3.2. Protocolo de Shah-Pâris 27 Para t < t0, la ventana cubre los chunks b1, b2, b3, b4, b5. Ninguna ha sido recuperada hasta el momento. Para t = t0, los chunks b1 y b3 ya se recuperaron, y ahora la ventana cubre los chunks b2, b3, b4, b5, b6. La primera posición corresponde al chunk b2, porque este no ha sido recibido todavía. Para t = t0 + ∂t, los chunks b4 y b6 ya se recuperaron, pero la ventana no se deslizó desde el chunk b2, que no ha sido recuperado todavía. Para t > t0 + ∂t, expiró el playback delay. La ventana puede, por lo tanto, deslizarse w chunks lejos de su posición original b1. Ronie Martínez

- 29. 3.2. Protocolo de Shah-Pâris 28 Política de Selección deVecinos Comparando con el protocolo BitTorrent, la única diferencia radica en el proceso de unchoking. En cada ventana de w pedazos recuperados, un peer aleatorio selecciona n vecinos, fuera de la lista enviada por el tracker, para ser unchoked. En todo el resto de instantes de tiempo, el peer sigue exactamente la misma política tit- for-tat del protocolo BitTorrent. Ronie Martínez

- 30. Protocolos Novedosos • BitTorrent Interactive Protocol - The First • BitTorrent Interactive Protocol - The Second • Diferencias 29 Ronie Martínez

- 31. 4.1. BitTorrent Interactive Protocol - The First (BIP-F) 30 El cliente puede emular acciones de interactividad mientras se reproduce el objeto de video. Este protocolo difiere del protocolo BitTorrent con respecto a la política de selección de chunks. En primer lugar, los chunks del objeto son categorizados en dos grupos: playback window y Bp. El grupo playback window contiene los chunks con alta prioridad (a los que el usuario va a acceder próximamente).Tiene m chunks consecutivos. Ronie Martínez

- 32. 4.1. BitTorrent Interactive Protocol - The First (BIP-F) 31 El grupo Bp tiene los chunks con baja prioridad (a los que el usuario no va a acceder próximamente). Tiene tamaño de (T - m), donde T es el tamaño total del video en pedazos. Dentro de este grupo, está definido un sub- grupo denotado como prevision window. Este sub-grupo tiene k chunks consecutivos los cuales son determinados por el modelo usuario-comportamiento. Ronie Martínez

- 33. 4.1. BitTorrent Interactive Protocol - The First (BIP-F) 32 En segundo lugar, las probabilidades son usadas para seleccionar el grupo para recuperar los chunks. Con probabilidad p, los chunks son seleccionados de la playback window. Con probabilidad (1-p), los chunks son seleccionados del grupo Bp. En caso de que este grupo sea seleccionado, con probabilidad q, se recupera chunks desde adentro de la prevision window, y, con probabilidad (1-q) se recupera chunks desde fuera de la prevision window. Los chunks del grupo Bp (incluyendo la prevision window) son siempre seleccionados en función de su rareza. Ronie Martínez

- 34. 4.1. BitTorrent Interactive Protocol - The First (BIP-F) 33 Además, los chunks seleccionados desde adentro de la playback window tiene dos variantes: More-Rare (BIP-FR) y Greedy (BIP-FG). La primera variante hace uso de la política rarest-first para seleccionar los chunks, mientras que la segunda variante hace uso del enfoque secuencial. Por último, cuando haya un cambio repentino del punto de reproducción actual debido a una acción interactiva (ej. Un salto), la playback window es actualizada instantáneamente. Este proceso hace que la primera posición de la ventana corresponda a un nuevo chunk buscado por el cliente. El grupo Bp y la prevision window son actualizadas también. Ronie Martínez

- 35. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 34 Los chunks del objeto son categorizados en dos grupos que son escogidos alternativamente por el peer con el fin de recuperar los chunks buscados: playback window y prevision window. La playback window contiene los chunks de alta prioridad, es decir, los chunks que van a ser accedidos por el usuario muy pronto. Este conjunto tiene m chunks consecutivos, los cuales son seleccionados en función de su rareza. La prevision window contiene los k chunks consecutivos, los cuales son determinados por el modelo usuario- comportamiento y son recuperados en función de su rareza. Ronie Martínez

- 36. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 35 Cuando haya un cambio repentino del punto de reproducción actual, debido a una acción interactiva, la prevision window siempre se actualiza y la playback window puede, o no, ser actualizada. Sea dw la nueva primera posición buscada por el cliente, y sean df y dt la primera y última posición, respectivamente, de la playback window (después de la acción de interactividad), los siguientes dos escenarios pueden ocurrir: Ronie Martínez

- 37. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 36 1. Si dw > dt o dw < df, entonces la playback window es actualizada: se desliza hasta que df = dw. 2. Caso contrario, si df ≤ dw ≤ dt, la playback window, no se mueve. Ronie Martínez

- 38. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 37 Operaciones generales de estas propuestas: En el tiempo t0, el usuario acaba de llegar en el swarm. Inmediatamente empieza el data retrieving para reproducir el video tan pronto como sea posible. La playback window (tamaño de 4 bloques) inicialmente tiene los bloques 1 (ya recuperado), 2, 3 y 4. La prevision window (tamaño de 3 bloques) tiene los bloques 17, 18 y 19. El punto de reproducción es el bloque 1. Ronie Martínez

- 39. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 38 En el tiempo t1, el bloque 1 es reproducido y el punto de reproducción se convierte en el siguiente bloque. La playback window se mueve a la derecha porque el bloque 1 es el primero de la ventana. Entonces el bloque 18 de la prevision window es solicitado porque es el más raro. Ronie Martínez

- 40. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 39 En el tiempo t10, el punto de reproducción es el bloque 4, el cual no ha sido recuperado todavía. De nuevo la prevision window es escogida y el bloque 21 es solicitado. Ronie Martínez

- 41. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 40 En el tiempo t12, el usuario ejecuta un salto hacia el bloque 16. El punto de reproducción es entonces actualizado y pasa a ser parte de la playback window, la misma que ahora tiene los bloques 16, 17, 18 y 19. Sin embargo, el bloque 16 no ha sido recuperado todavía y, tan pronto como esto sea, la ventana se va a mover enteramente a la derecha hasta el siguiente bloque a ser recuperado. La prevision window es actualizada, y ahora cubre los bloques 8, 9 y 10, los cuales posiblemente sean solicitados en el futuro. Ronie Martínez

- 42. 4.2. BitTorrent Interactive Protocol - The Second (BIP-S) 41 Para evitar la degradación de calidad, se implementó la variante BIP-SB. En este caso, es un buffer para almacenar bloques x < w. El objetivo del buffer es prevenir un número excesivo de interrupciones durante la reproducción, debido a la ausencia de chunks consecutivos. La reproducción inicial en iniciada únicamente cuando el buffer está lleno. Si hay un fallo, es decir, el bloque buscado no ha sido recuperado todavía, la reproducción es detenida y reiniciada cuando el buffer se llena de nuevo. Ronie Martínez

- 43. 4.3. Diferencias 42 BIP-S recupera chunks exclusivamente desde las playback y prevision windows. BIP-S alterna la recuperación de chunks desde las playback y prevision windows, es decir, ambas ventanas tienen la misma prioridad. En el protocolo BIP-S, la playback window es actualizada exclusivamente cuando el nuevo punto de reproducción (después de la acción interactiva) no se limita a la playback window actual. Ronie Martínez

- 44. 4.3. Diferencias 43 BIP-S tiene una variante, denotada como BIP-SB. Esta variante hace uso de un buffer para prevenir la degradación debido a la ausencia de chunks consecutivos en el lado del cliente. BIP-F tiene dos variantes: BIP-FR y BIP-FG. La primera variante hace uso de la política rarest-first para seleccionar los chunks de la playback window, mientras, la segunda variante hace uso de un enfoque secuencial (codicioso). Ronie Martínez

- 45. Evaluación de Desempeño • Métricas y Cargas de Trabajo • Experimentos • Análisis Competitivo • Escalabilidad • Robustez • Despliegue del Buffer • Fairness44 Ronie Martínez

- 46. 5.1. Métricas y Cargas de Trabajo 45 Ronie Martínez

- 47. 5.1. Métricas y Cargas de Trabajo 46 Dos tipos de workload (cargas de trabajo) son usadas: real, referidas a los registros de usuario del servidor RIO, y sintética, generadas usando 391 registros reales de sesiones de 20 – 30 minutos. Ambas cargas de trabajo son categorizadas in función del nivel de interactividad, denotado por la variable I y estimada como el número promedio de solicitudes por sesión: alta interactividad (15 < I < 40); mediana interactividad (5 < I < 16); baja interactividad (0 < I < 6) e híbrida interactividad (0 < I < 40). Ronie Martínez

- 48. 5.1. Métricas y Cargas de Trabajo 47 Para garantizar un espectro significante de análisis, las cargas de trabajo son estadísticamente diferentes entre sí. Ronie Martínez

- 49. 5.1. Métricas y Cargas de Trabajo 48 Ronie Martínez

- 50. 5.2. Experimentos 49 Los resultados de simulación son obtenidos por medio del la herramienta Tangram-II. Estos resultados son el promedio de 10 ejecuciones, con un intervalo de confianza de 90% variando entre 13%, 19%, 31%, 2%, 4% y 2% respectivamente. A menos que se indique lo contrario, se considera un escenario simple con los siguientes parámetros: Tamaño del objeto igual a 1800 s, número de seeds igual a 1, capacidades de usuarios y seeds igual a 100 kB/s. Estos resultados vienen de numerosos experimentos diferentes que se han llevado a cabo. Estos pueden ser usados por cualquier tipo de workload, no importa el nivel de interactividad. Ronie Martínez

- 51. 5.2.1. Análisis Competitivo 50 Las propuestas son evaluadas en función del nivel de interactividad del usuario. Para este fin, se usan workloads de 3 niveles distintos: alto, medio y bajo. Se toma en cuenta tasas de llegada del usuario con 𝜆 = 4 y 0,008 usuarios/segundo, sin embargo no se encuentra una diferencia significante. Ronie Martínez

- 52. 5.2.1. Análisis Competitivo 51 Los protocolos que hacen uso de mecanismos de recuperación secuencial tienden a tener un mayor número de interrupciones, mientras que despliegan un mecanismo rarest-first tienden a tener menos interrupciones. Ronie Martínez

- 53. 5.2.1. Análisis Competitivo 52 Los protocolos que despliegan un mecanismo de recuperación secuencial tienen mejor desempeño. Mientras que los protocolos que despliegan un mecanismo rarest-first tienden a recuperarse más lentamente. Ronie Martínez

- 54. 5.2.1. Análisis Competitivo 53 Los protocolos que hacen uso de un mecanismo de recuperación secuencial son más competitivos. Ronie Martínez

- 55. 5.2.1. Análisis Competitivo 54 Los protocolos que hacen uso de un mecanismo de recuperación secuencial tienen mejor desempeño que los que no hacen uso de esto. Ronie Martínez

- 56. 5.2.2. Escalabilidad 55 Se evalúan en base a cómo los protocolos son afectados debido a la variación en el número de peers en el swarm. Para esto, se considera un swarm de 50, 100, 150 y 200 peers. Ronie Martínez

- 57. 5.2.2. Escalabilidad 56 El mecanismo de recuperación secuencial no tiene un desempeño satisfactorio. El mecanismo rarest-first es capaz de proveer optimizaciones relevantes. Ronie Martínez

- 58. 5.2.2. Escalabilidad 57 Los protocolos BIP-S y BIP-SB presentan los mejores desempeños. Esto se debe principalmente al despliegue del modelo predicting-behavior que ayuda a reducir el número de interrupciones. Ronie Martínez

- 59. 5.2.2. Escalabilidad 58 El protocolo BIP-FG indica un desempeño muy competitivo. Este resultado describe la fortaleza de mecanismos de recuperación secuencial para optimizar esta métrica. Ronie Martínez

- 60. 5.2.2. Escalabilidad 59 Los protocolos tienen un desempeño muy similar, todos ellos tienen reducciones en las tasas y un incremento al tiempo de descarga para el incremento del número de usuarios en el swarm. Esto crea un “cuello de botella”. Ronie Martínez

- 61. 5.2.3. Robustez 60 Evaluación de desempeño en presencia de una asignación errónea de la interactividad del usuario. Ronie Martínez

- 62. 5.2.3. Robustez 61 Evaluación de desempeño en presencia de una asignación errónea de la interactividad del usuario. Ronie Martínez

- 63. 5.2.4. Despliegue del Buffer 62 Evaluación de desempeño de Shah-Pâris usando un buffer con 𝜆 = 0,008 y 4 usuarios/segundo. Ronie Martínez

- 64. 5.2.5. Fairness 63 Ronie Martínez

- 65. Conclusiones y Trabajos Futuros 64 Ronie Martínez

- 66. 6. Conclusiones y Trabajos Futuros 65 En este trabajo fueron presentados dos protocolos novedosos para el servicio de video bajo demanda interactiva, en donde ambas propuestas se basan en el bien conocido protocolo BitTorrent, y fueron diseñadas para la entrega multimedia del objeto en arquitecturas tipo malla. Ambas propuestas contribuyen una solución de baja latencia para iniciar la reproducción, así como la reproducción jitter-free (sin fluctuaciones). Ronie Martínez

- 67. 6. Conclusiones y Trabajos Futuros 66 Los protocolos BIP-F y BIP-S básicamente definen grupos de chunks y despliegan un modelo predictivo de comportamiento – usuario, para prever los datos multimedia a ser reproducidos por el usuario. Estos grupos se actualizan dinámicamente en función de las acciones interactivas del cliente durante la reproducción. Distintas métricas de desempeño son consideradas y los análisis competitivos se llevan a cabo teniendo en cuenta otras propuestas de la literatura. Ronie Martínez

- 68. 6. Conclusiones y Trabajos Futuros 67 Las propuestas presentan una optimización promedio de hasta 94% en relación al número de interrupciones y 90% en relación al tiempo de retorno; estos resultados fueron influenciados de mayor manera por el modelo behavior – predicting desplegados por estos protocolos. Además de un 82% en el tiempo para empezar a reproducir; esto se ve influenciado por el algoritmo de selección de chunk, que en este caso se basa en un mecanismo de recuperación secuencial. Y también 40% en las tasas de carga y descarga. Ronie Martínez

- 69. 6. Conclusiones y Trabajos Futuros 68 Una asignación incorrecta del nivel de interactividad del usuario implica aumentos de hasta el 83% en el tiempo de vuelta. No se observaron cambios significativos con los otros indicadores. A pesar de que estos trabajos propuestos son más eficientes que otros, en el trabajo futuro se puede incluir un estudio de las propuestas de una manera más heterogénea. Por ejemplo se puede considerar peers de diferentes capacidades de ancho de banda y más de una seed para distribuir los objetos. También se considera la evaluación d una variante del protocolo BIP-S, que implemente un buffer junto con un mecanismo de recuperación secuencial de chunks. Ronie Martínez

- 71. 7. Referencia 70 HOFFMANN, L.J.H ; RODRIGUES, C. K. S.; LEAO, R. M. M. . BitTorrent-Like Protocols for Interactive Access toVoD Systems. European Journal of Scientific Research , v. 58(4), p. 550-569, 2011. Ronie Martínez