Delitos informaticos 10 01 (1)

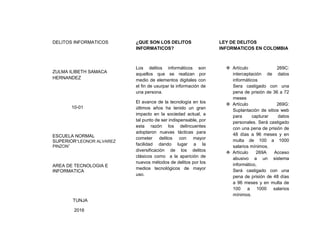

- 1. DELITOS INFORMATICOS ZULMA ILIBETH SAMACA HERNANDEZ 10-01 ESCUELA NORMAL SUPERIOR“LEONOR ALVAREZ PINZON” AREA DE TECNOLOGIA E INFORMATICA TUNJA 2016 ¿QUE SON LOS DELITOS INFORMATICOS? Los delitos informáticos son aquellos que se realizan por medio de elementos digitales con el fin de usurpar la información de una persona. El avance de la tecnología en los últimos años ha tenido un gran impacto en la sociedad actual, a tal punto de ser indispensable, por esta razón los delincuentes adoptaron nuevas tácticas para cometer delitos con mayor facilidad dando lugar a la diversificación de los delitos clásicos como a la aparición de nuevos métodos de delitos por los medios tecnológicos de mayor uso. LEY DE DELITOS INFORMATICOS EN COLOMBIA Artículo 269C: interceptación de datos informáticos Sera castigado con una pena de prisión de 36 a 72 meses Artículo 269G: Suplantación de sitios web para capturar datos personales. Será castigado con una pena de prisión de 48 días a 96 meses y en multa de 100 a 1000 salarios mínimos. Artículo 269A Acceso abusivo a un sistema informático, Será castigado con una pena de prisión de 48 días a 96 meses y en multa de 100 a 1000 salarios mínimos.

- 2. ALGUNOS TIPOS DE DELITOS INFORMATICOS Claves programáticas espías: Son normalmente conocidas como troyanos son utilizadas para sustraer información de forma remota. Estafas a través de subastas en línea: Se presentan en los sitios de venta de productos generalmente ilícitos, con el fin de robar cuentas y datos personales. Violación de derechos de autor: Reproducción de material sin el permiso del legítimo autor. Piratería en internet: Implica el uso de internet para la venta o distribución de contenido © Divulgación indebida de contenido: Son comúnmente realizadas de forma anónima desde cyberg cafés, con el fin de calumniar, amenazar y extorsionar a otras personas. Pornografía infantil en internet: se realiza con frecuencia en foros, chats, comunidades virtuales entre otros. NECESIDAD DE FORMACION AL RESPECTO Yo pienso que se debería formar a las personas de una manera mejor, es decir se debería educar a los jóvenes desde edades más tempranas ya que actualmente cada vez más jóvenes utilizan el internet y al tener ellos menos experiencia se les facilita ser víctimas de estos delitos RECOMENDACONES PARA EVITAR INCURRIR EN ESTOS DELITOS No reenvíe cadenas de correos No permita que nadie use sus usuarios o sepa sus contraseñas No utilice material de internet sin el permiso del autor No ingresar a mensajes de correo o links que anuncien premios o requieran iniciar sesión con su correo electrónico WEBGRAFIA http://www.deltaasesores.c om/articulos/autores- invitados/otros/3576-ley- de-delitos-informaticos-en- colombia http://www.policia.gov.co/p ortal/page/portal/UNIDADE S_POLICIALES/Direccione s_tipo_Operativas/Direccio n_Seguridad_Ciudadana/Pl