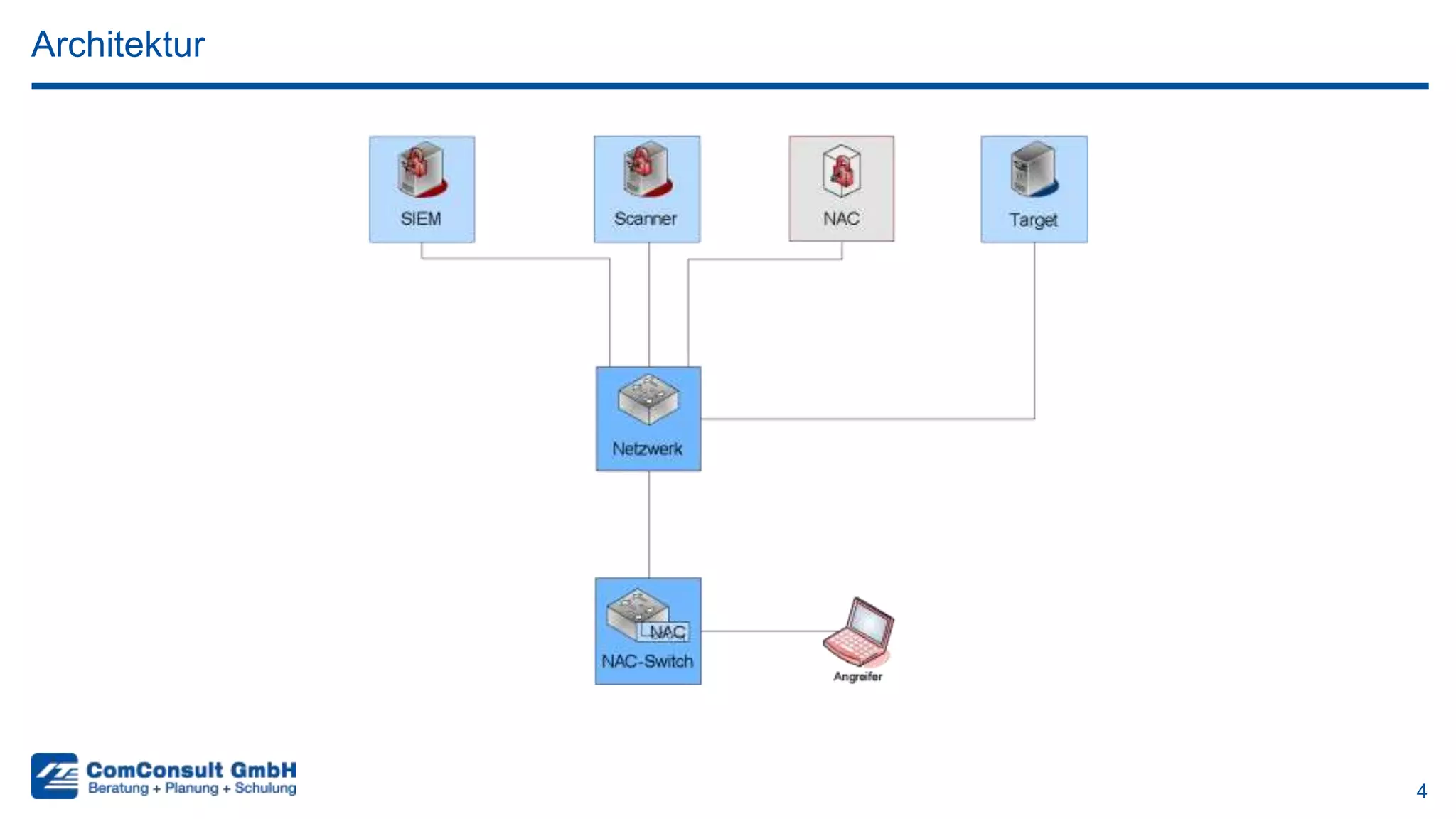

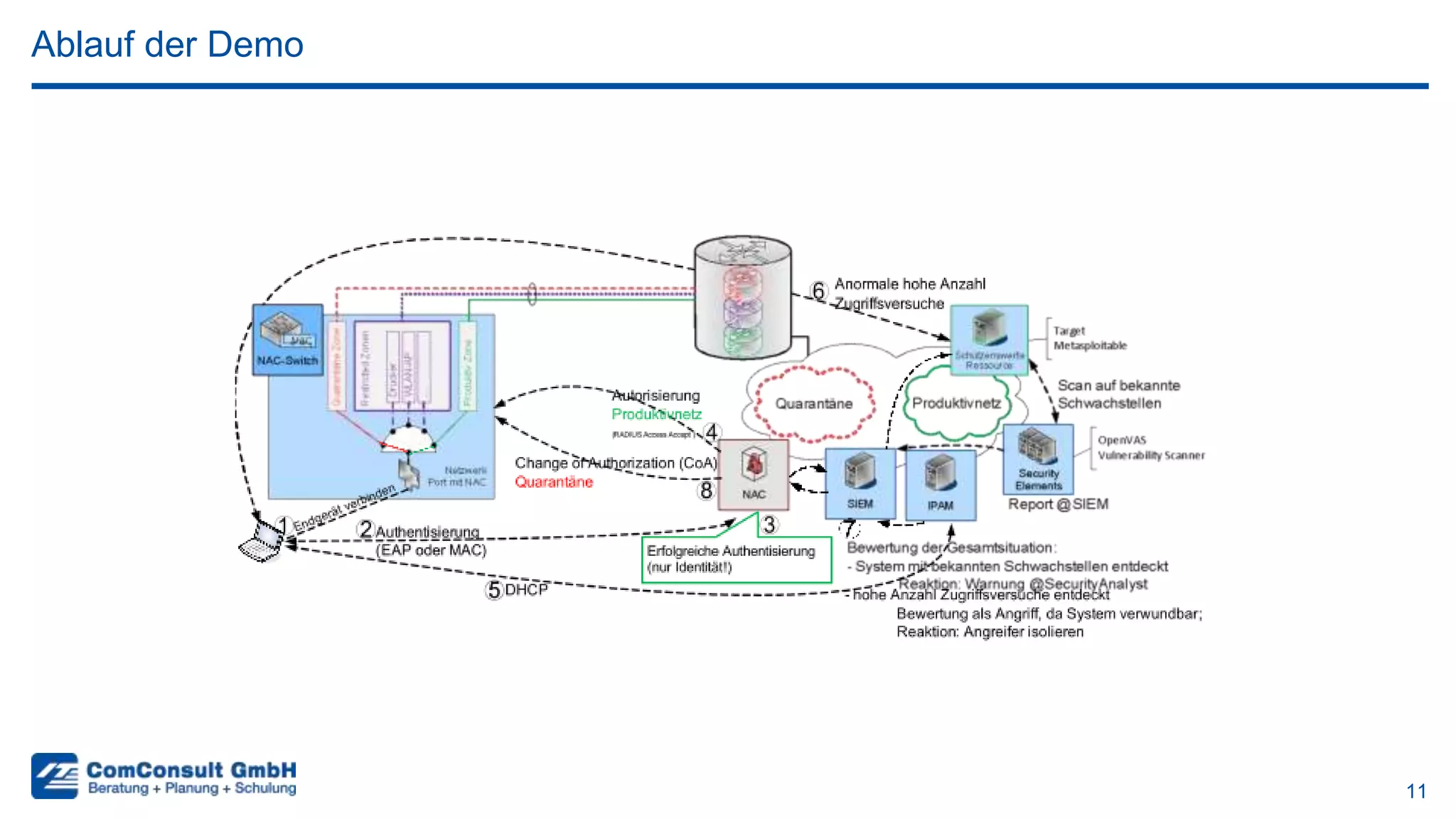

Das Dokument präsentiert ein SecOps-Seminar von Comconsult, das sich auf operative Informationssicherheit konzentriert und verschiedene technische sowie rechtliche Aspekte behandelt. Teilnehmende aus verschiedenen Bereichen wie IT-Administration und Projektleitung können praxisnahe Demonstrationen zur Erkennung und Abwehr von Angriffen, unter Verwendung von Splunk, OpenVAS und Cisco ISE, erwarten. Das Seminar findet an mehreren Terminen in verschiedenen Städten in Deutschland statt und richtet sich an sowohl Einsteiger als auch Experten.