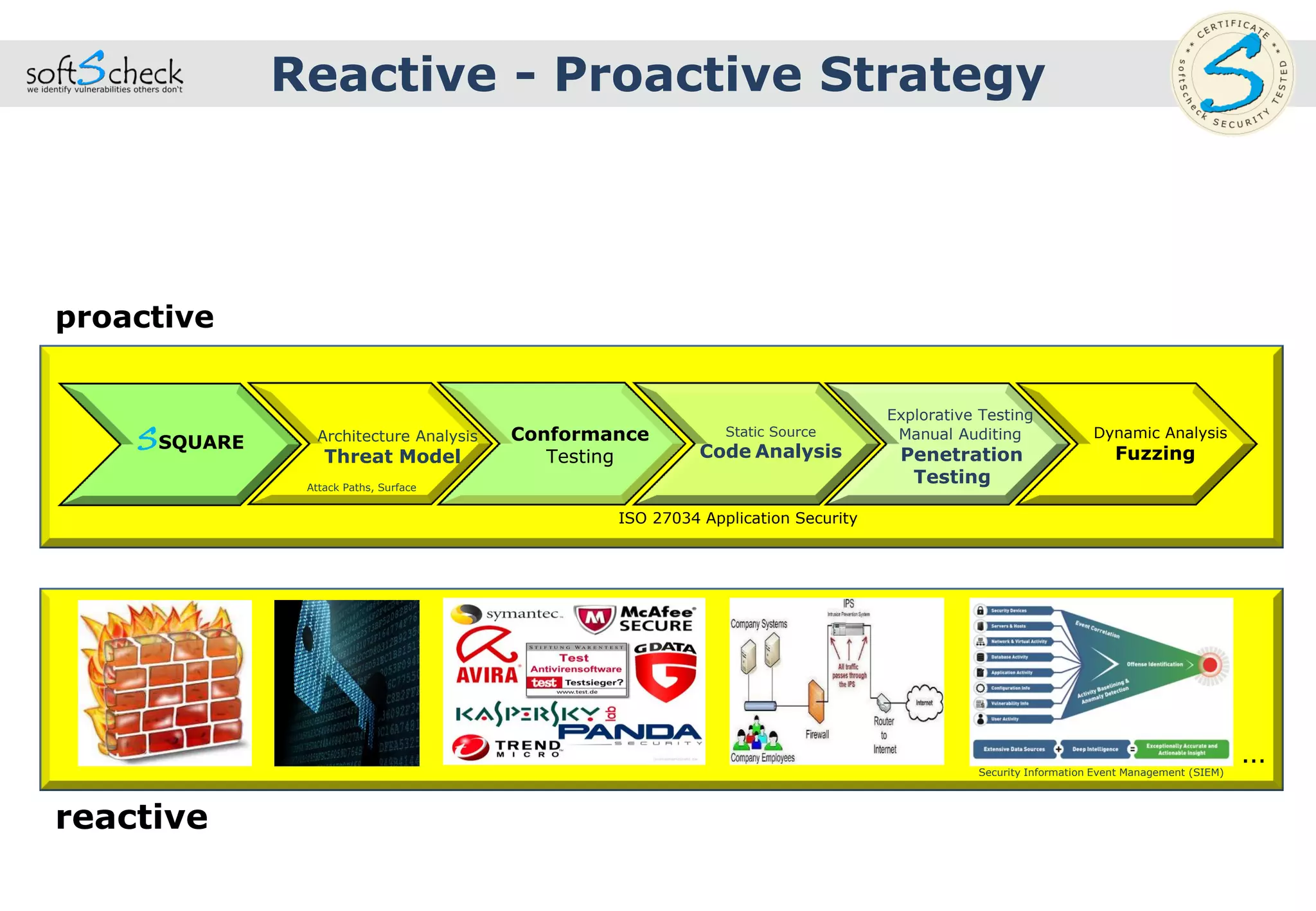

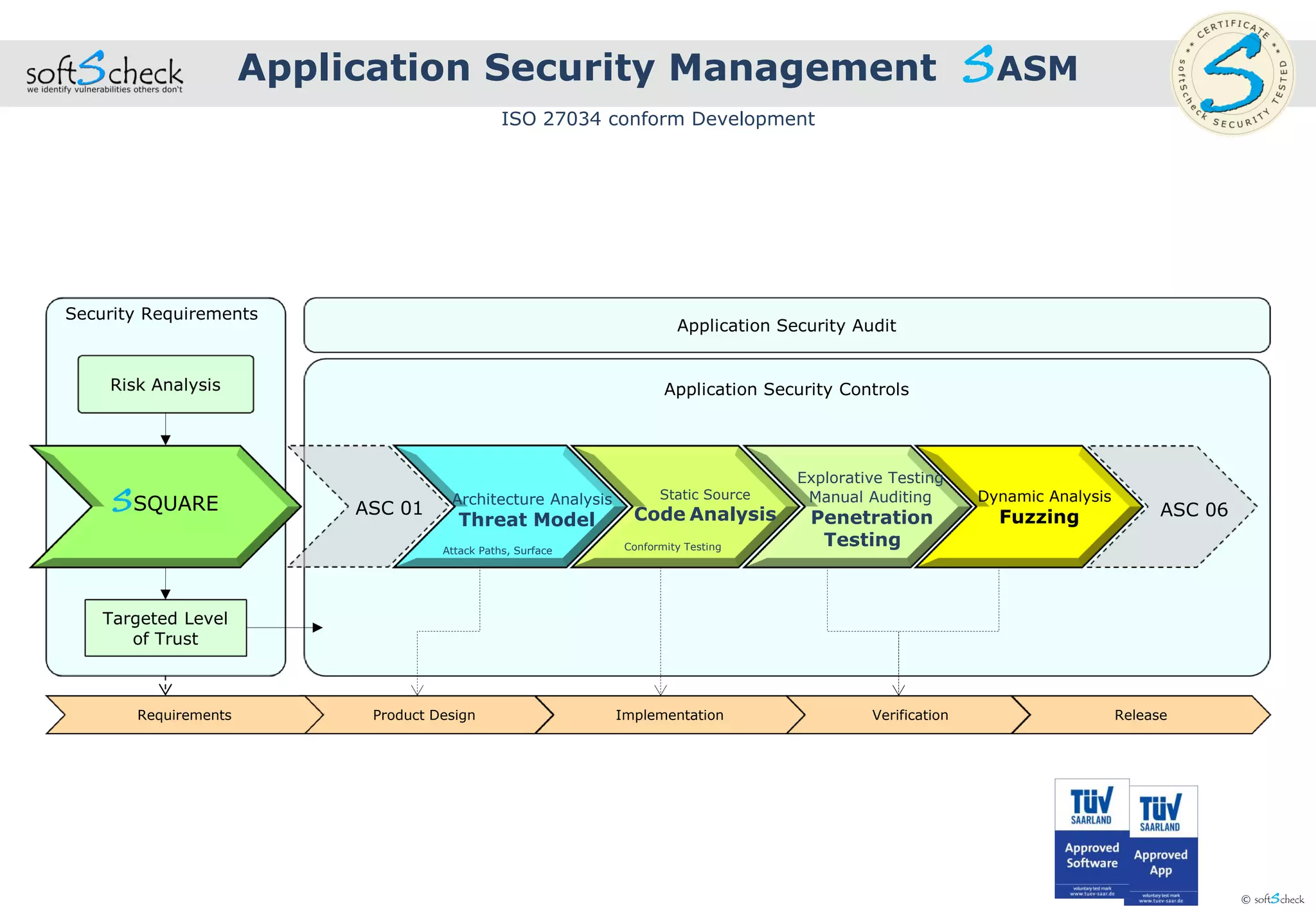

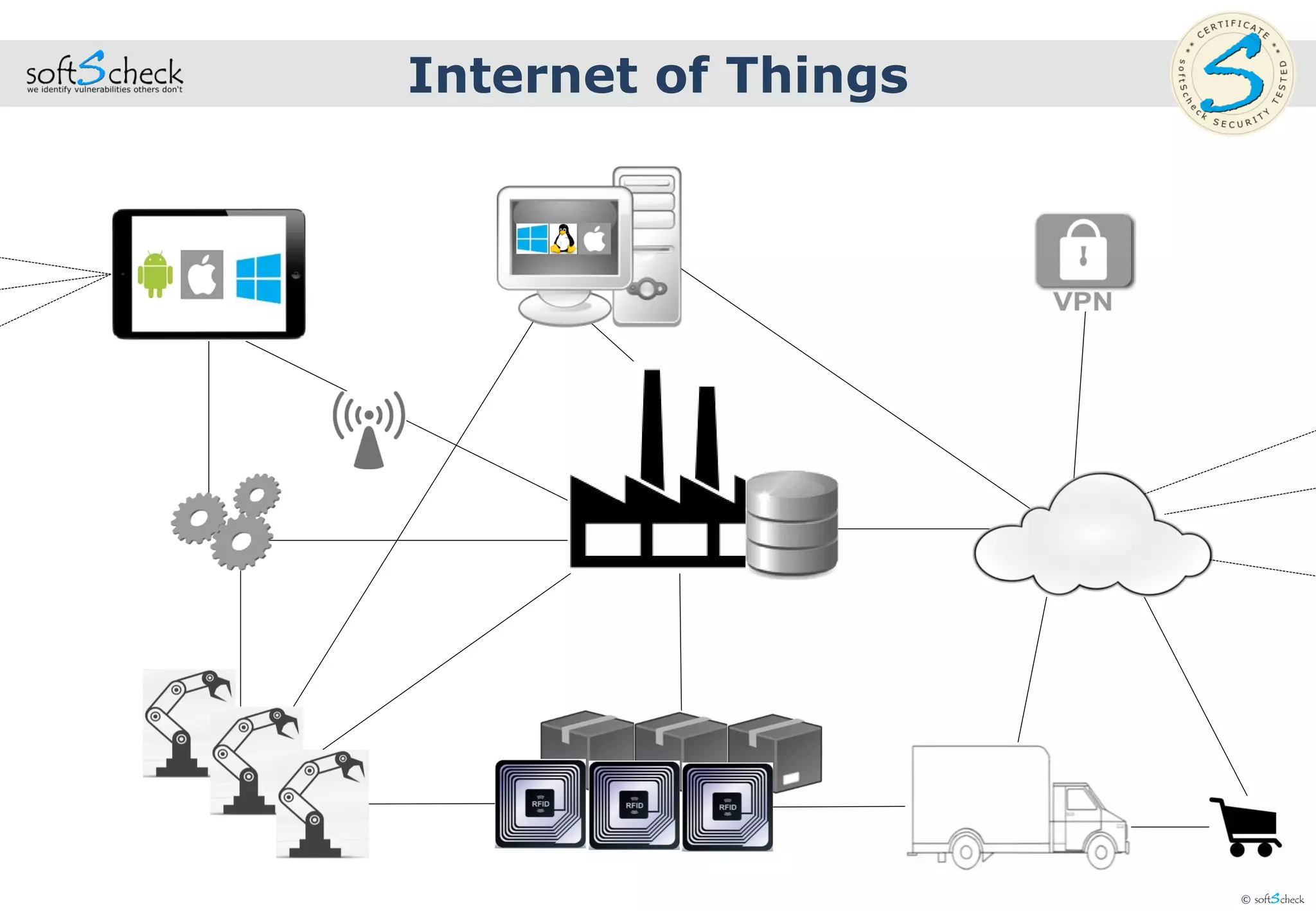

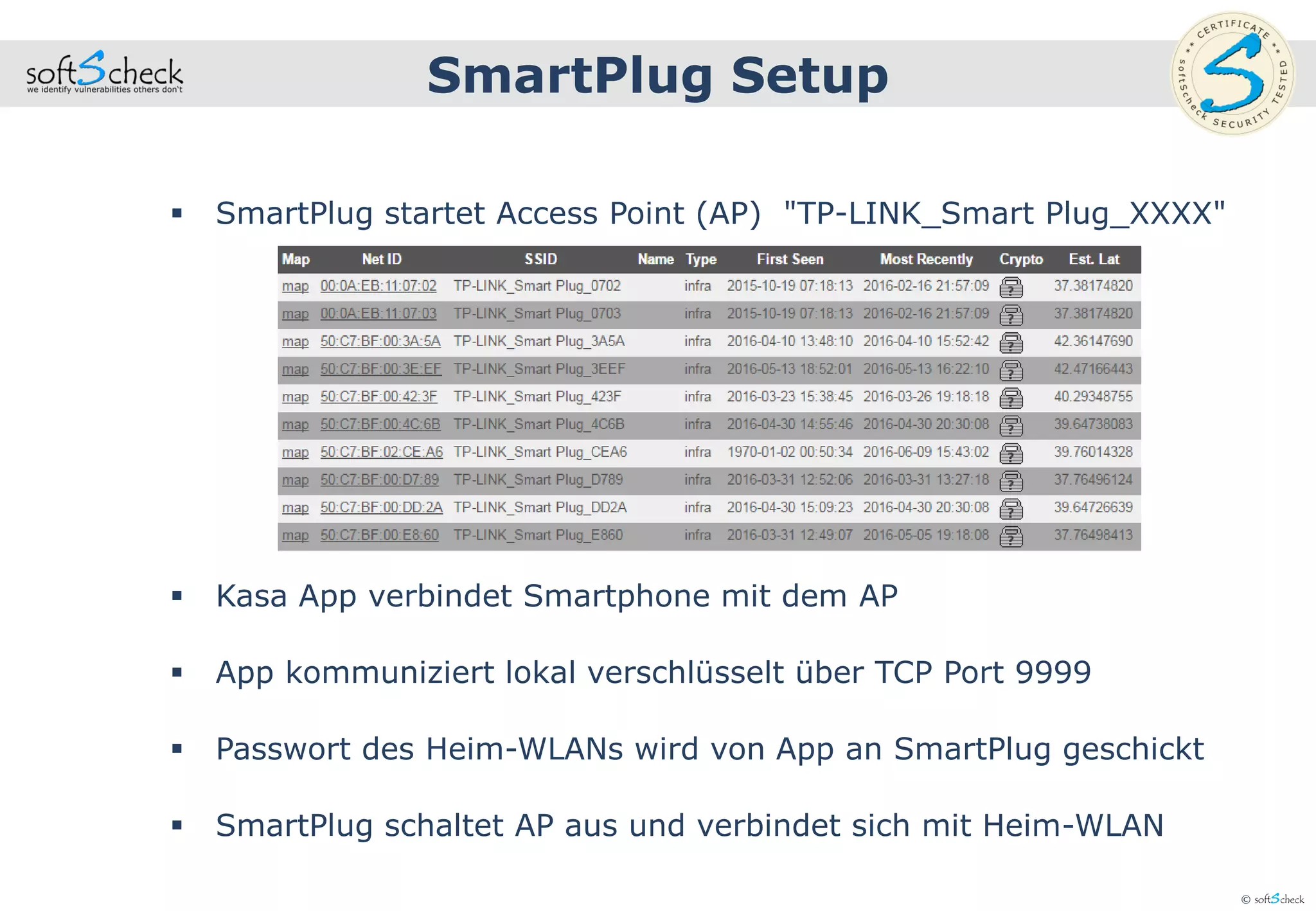

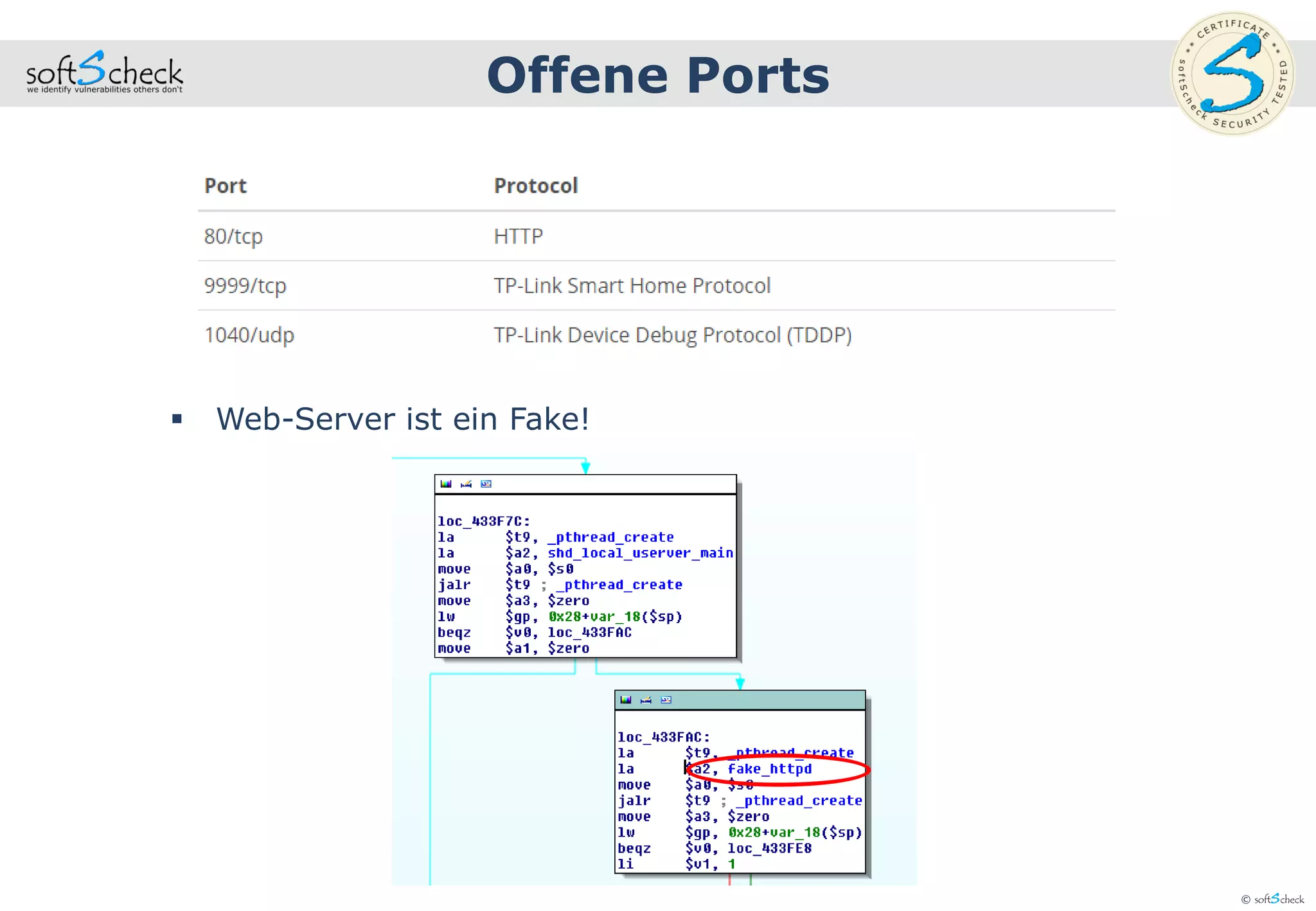

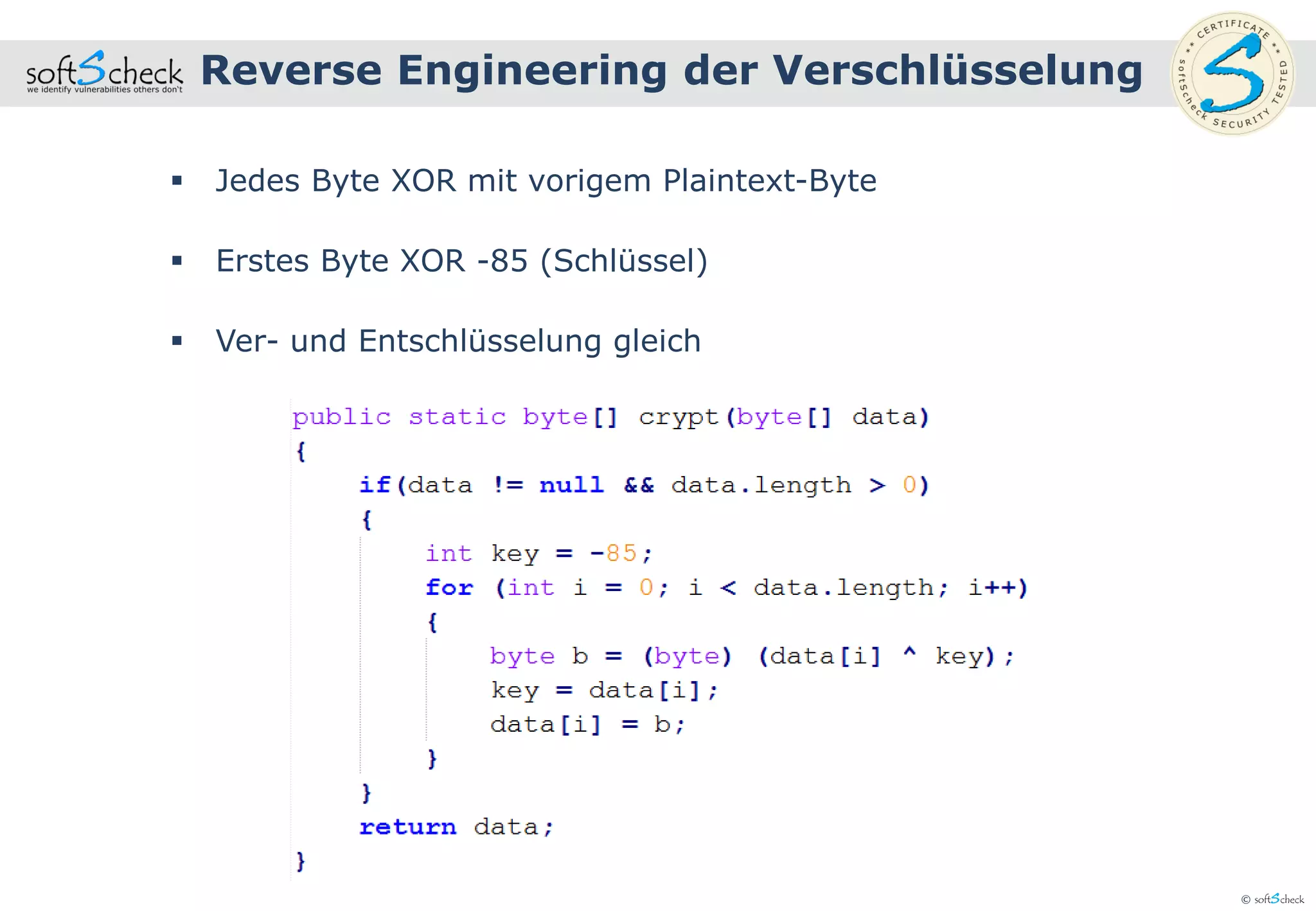

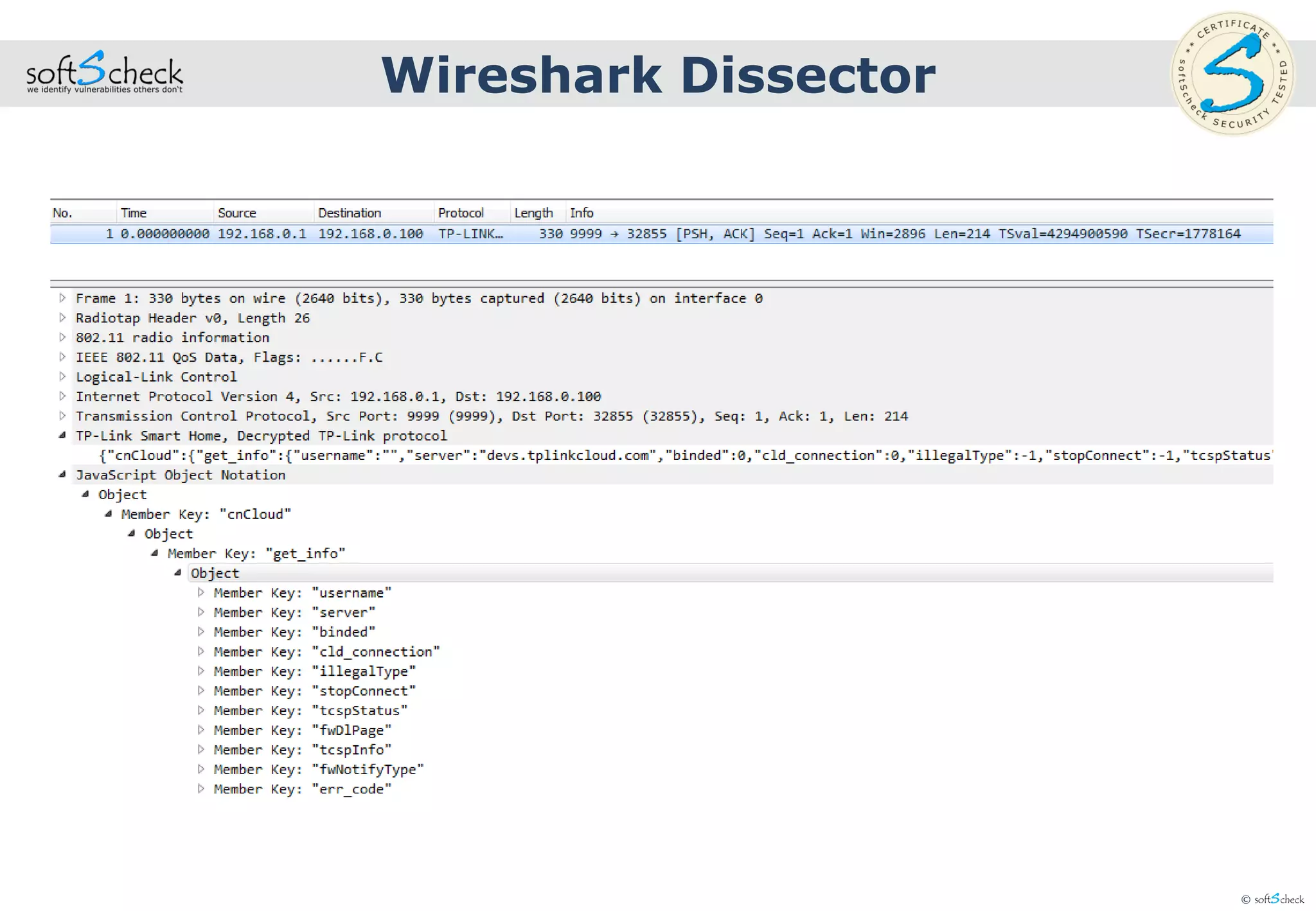

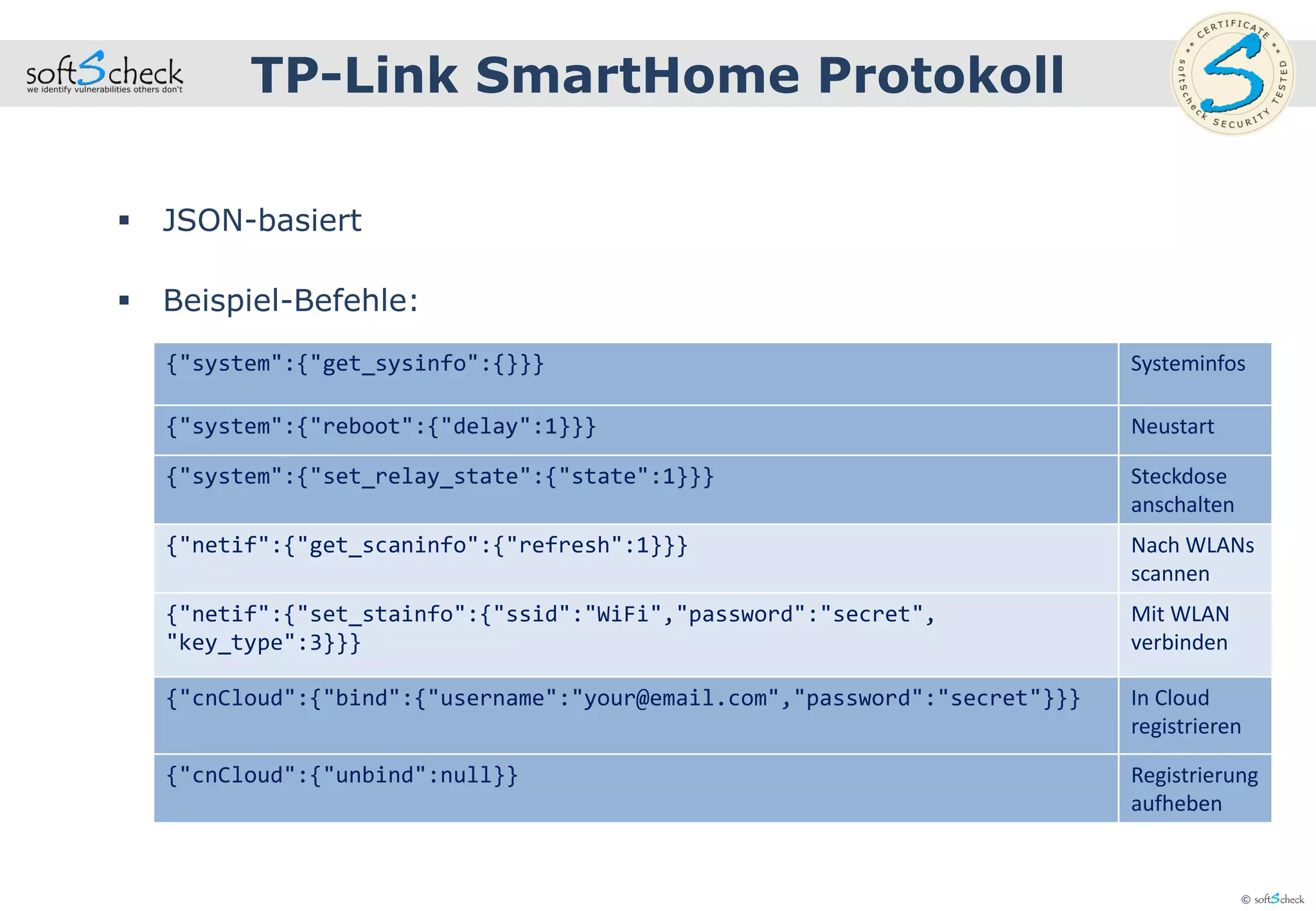

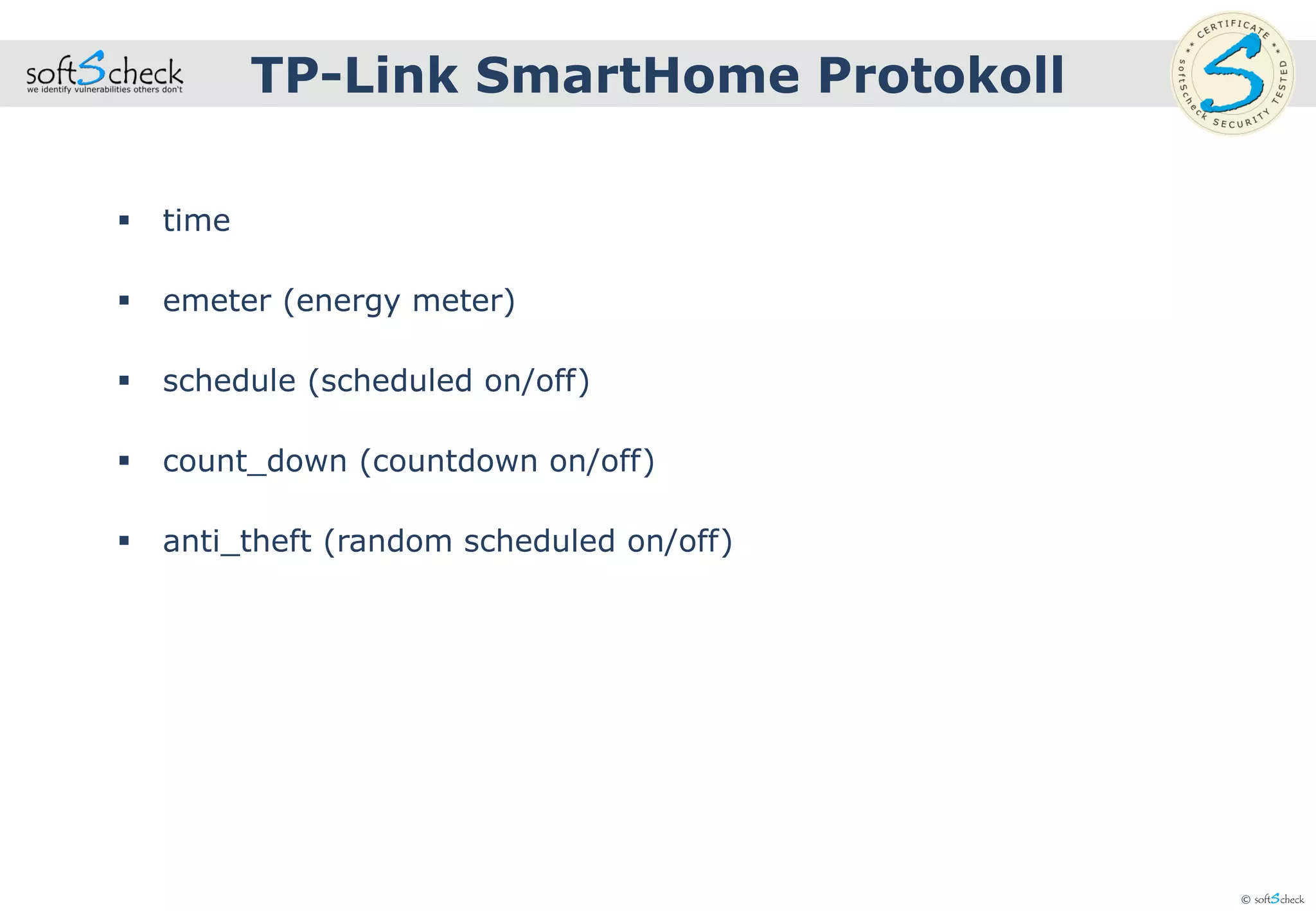

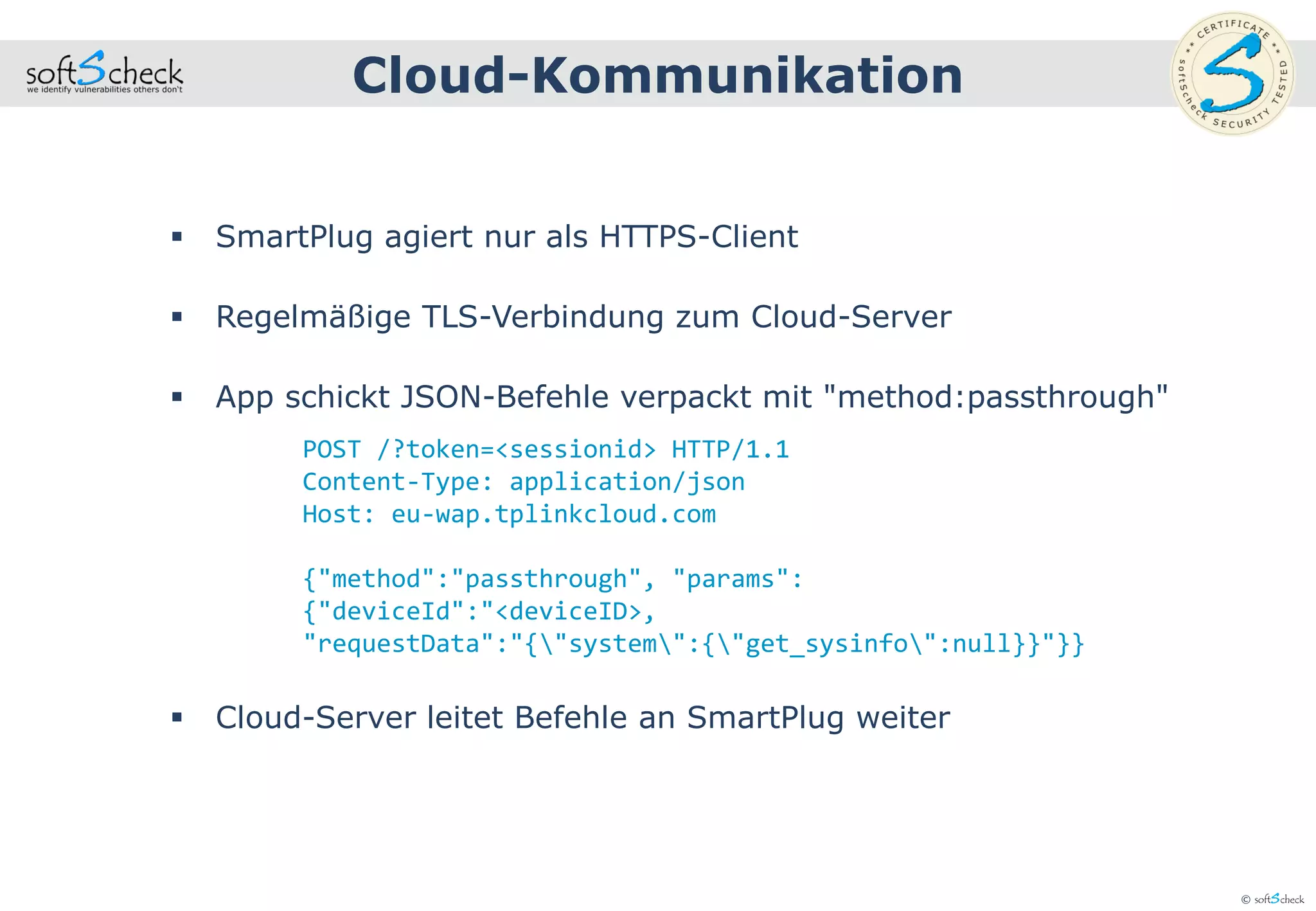

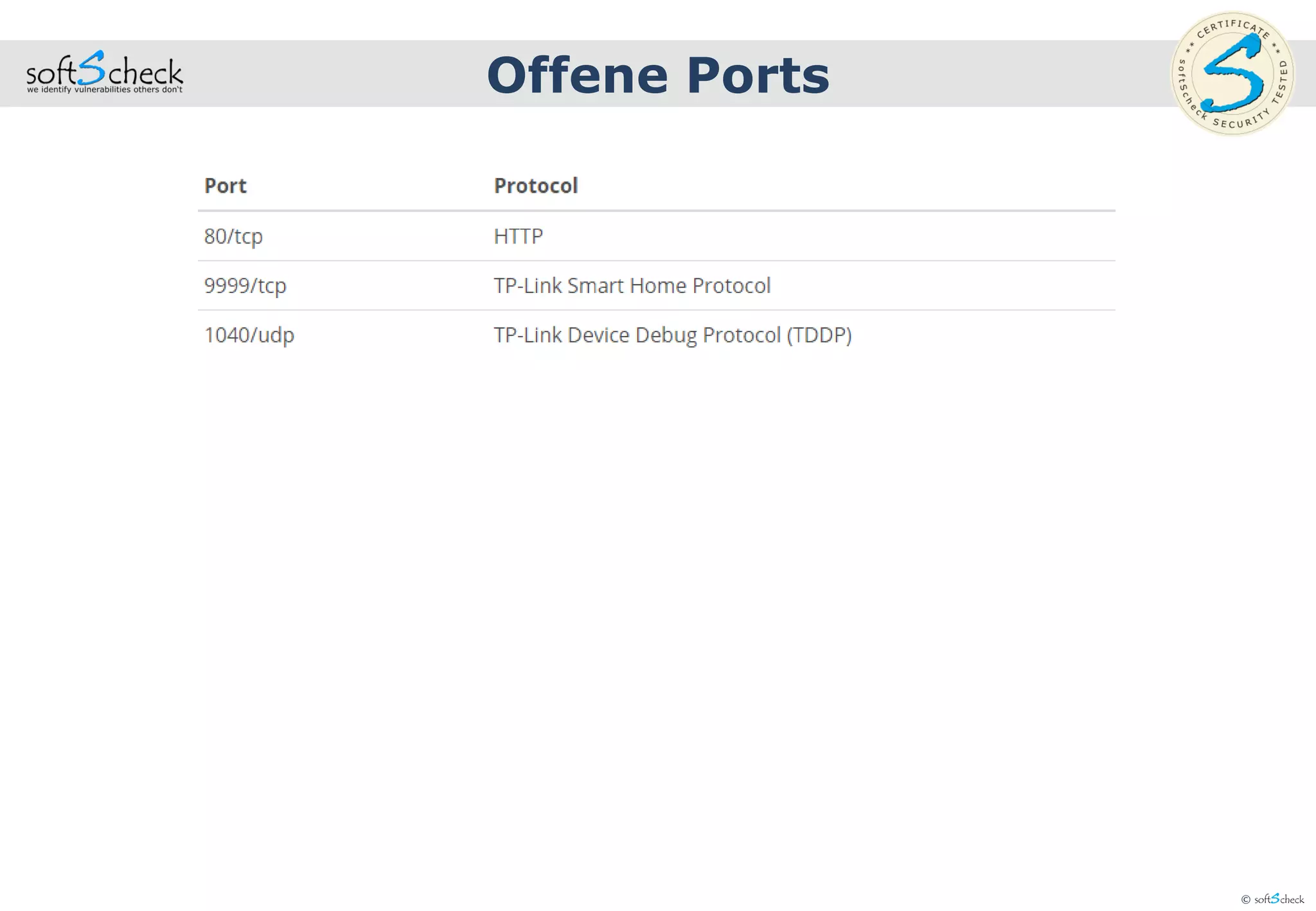

Das Dokument behandelt Sicherheitsaspekte des Internets der Dinge (IoT), insbesondere durch die Untersuchung einer TP-Link Smart-Steckdose. Es beschreibt die Kommunikationsprotokolle zwischen der Steckdose und einer Smartphone-App sowie mögliche Sicherheitsrisiken wie verschlüsselte Datenübertragungen und Fake-Server. Zudem werden Methoden der Sicherheitsüberprüfung wie Penetrationstests und statische Codeanalysen erwähnt.

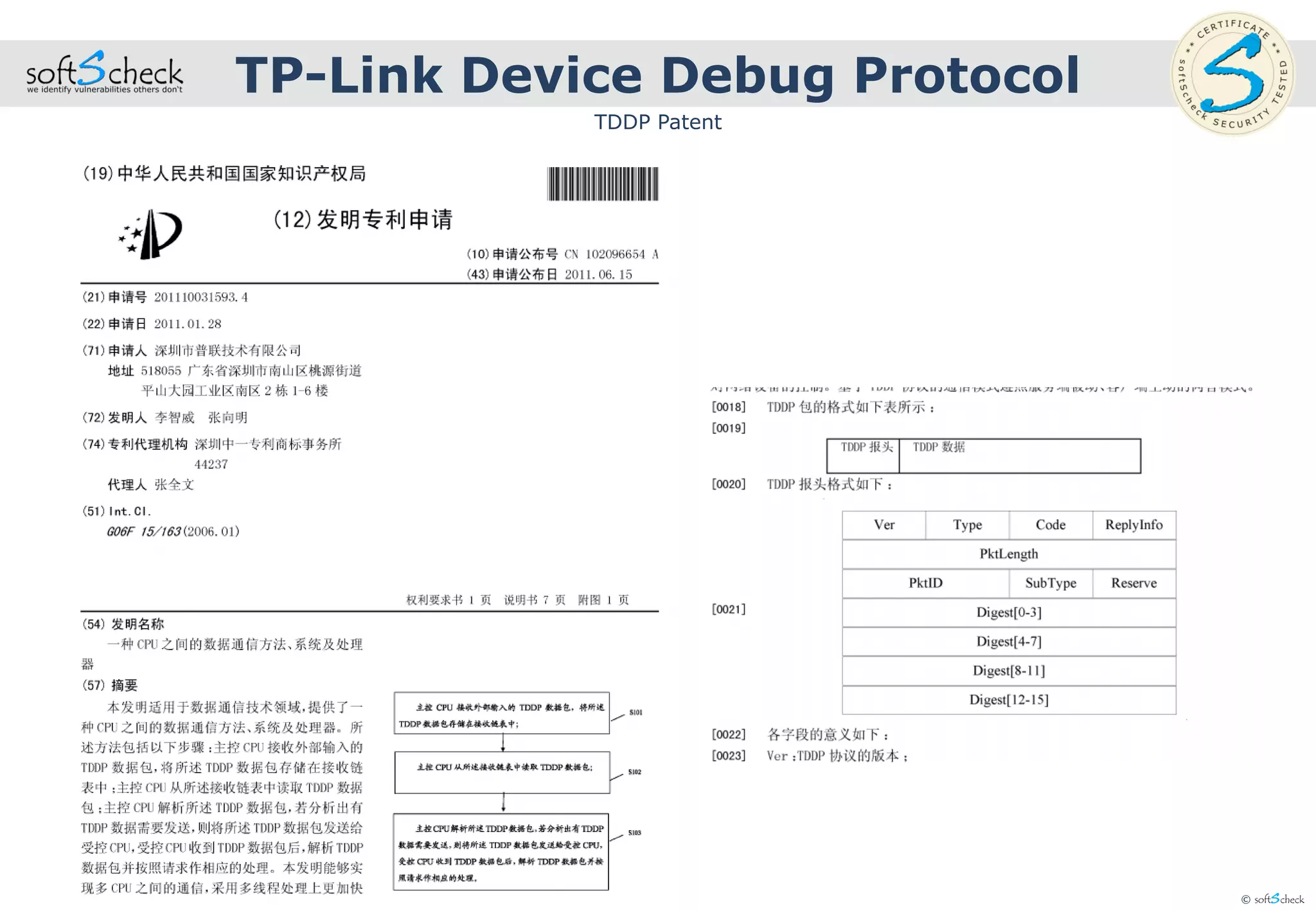

![© softScheck

DES Key = md5(username + password)[:16]

TDDP Crypto](https://image.slidesharecdn.com/05pohlsoftscheckinternetofdangerousthings-171017101219/75/Internet-of-Dangerous-Things-IoT-Device-Hacking-17-2048.jpg)