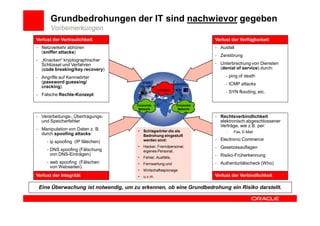

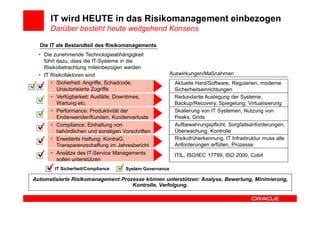

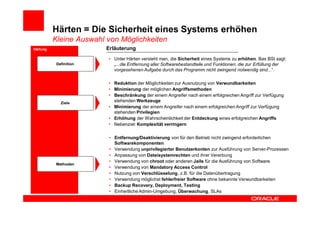

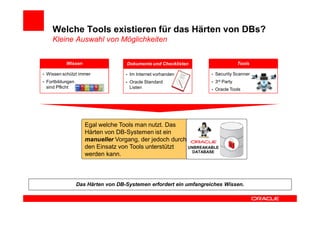

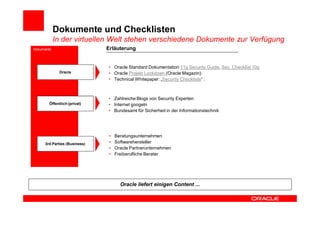

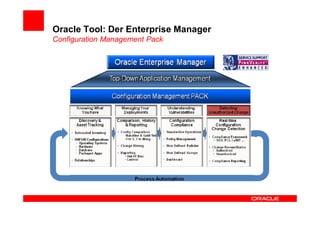

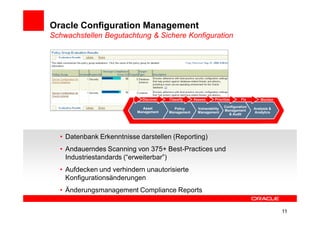

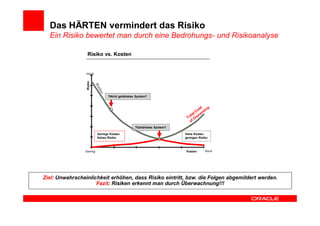

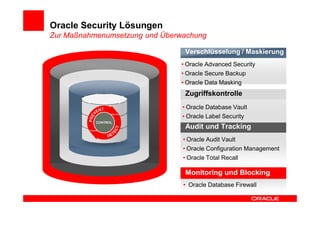

Das Dokument behandelt die IT-Sicherheitsbedrohungen und die Notwendigkeit von Maßnahmen wie das 'Härten' von Datenbanken zur Risikominderung. Es wird erklärt, dass 'Härten' bedeutet, die Sicherheit eines Systems durch die Reduktion unnötiger Softwarekomponenten und die Minimierung von Angriffsflächen zu erhöhen. Es werden verschiedene Tools und Methoden vorgestellt, um die Sicherheitslage von Datenbanken zu verbessern, sowie die Bedeutung von Überwachung und Compliance im Risikomanagement.