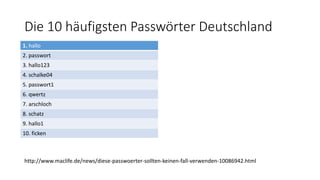

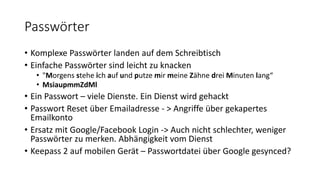

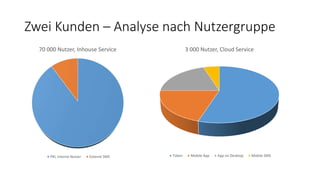

Die Präsentation behandelt aktuelle Authentifizierungsmethoden und die häufigsten Passwörter sowohl in Deutschland als auch international, wobei einfache Passwörter leicht zu knacken sind. Es werden verschiedene Ansätze zur Zwei-Faktor-Authentifizierung diskutiert, einschließlich biometrischer Verfahren, mobiler Apps und Token-Systemen. Zudem wird die Bedeutung der sicheren Verwaltung von Zertifikaten und der kontinuierlichen Anpassung von Sicherheitsmaßnahmen betont.