Practica7

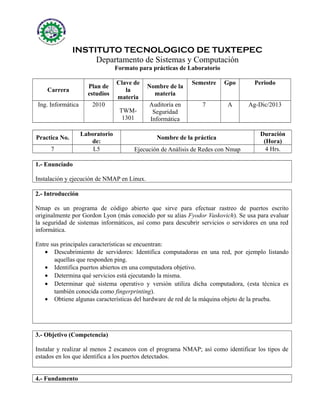

- 1. INSTITUTO TECNOLOGICO DE TUXTEPEC Departamento de Sistemas y Computación Formato para prácticas de Laboratorio Carrera Plan de estudios Ing. Informática 2010 Practica No. 7 Laboratorio de: L5 Clave de la materia Nombre de la materia TWM1301 Auditoría en Seguridad Informática Semestre Gpo Periodo 7 A Ag-Dic/2013 Nombre de la práctica Ejecución de Análisis de Redes con Nmap Duración (Hora) 4 Hrs. 1.- Enunciado Instalación y ejecución de NMAP en Linux. 2.- Introducción Nmap es un programa de código abierto que sirve para efectuar rastreo de puertos escrito originalmente por Gordon Lyon (más conocido por su alias Fyodor Vaskovich). Se usa para evaluar la seguridad de sistemas informáticos, así como para descubrir servicios o servidores en una red informática. Entre sus principales características se encuentran: • Descubrimiento de servidores: Identifica computadoras en una red, por ejemplo listando aquellas que responden ping. • Identifica puertos abiertos en una computadora objetivo. • Determina qué servicios está ejecutando la misma. • Determinar qué sistema operativo y versión utiliza dicha computadora, (esta técnica es también conocida como fingerprinting). • Obtiene algunas características del hardware de red de la máquina objeto de la prueba. 3.- Objetivo (Competencia) Instalar y realizar al menos 2 escaneos con el programa NMAP; así como identificar los tipos de estados en los que identifica a los puertos detectados. 4.- Fundamento

- 2. INSTITUTO TECNOLOGICO DE TUXTEPEC Departamento de Sistemas y Computación Formato para prácticas de Laboratorio 5.- Descripción (Procedimiento) A) Equipo necesario • • • • Computadora de escritorio con Sistema Oeprativo Linux y libre office. Archivo Instalador de Nmap o conexión a Internet Navegador Mozilla Firefox, IE o Google Chrome. Proyector. Material de apoyo • • • Apuntes de la materia correspondientes a la Unidad 3. Manual de Instalación de NMAP. Reporte de práctica de laboratorio.

- 3. INSTITUTO TECNOLOGICO DE TUXTEPEC Departamento de Sistemas y Computación Formato para prácticas de Laboratorio B) Desarrollo de la práctica 1. Instala el archivo de NMAP desde el archivo RPM (www.nmap.org) o desde el gestor de software de la distribución que manejes. 2. Para realizar el primer escaneo tendrás que ejecutar la terminal y logearte como Super Usuario. 3. Para iniciar un escaneo podemos hacerlo de dos formas: la primera conociendo la dirección IP de la máquina objetivo o escribiendo la dirección web objetivo. 4. La instrucción completa sería: nmap 128.23.12.5 ó nmap www.objetivo.com 5. Recuerda que NMAP tiene 6 manera diferentes de clasificar a los puertos, como: Open, Closed, Filtered, Unfiltered, Open/Filtered y Closed/Filtered. 6. Realiza el escaneo y captura la pantalla del resultado del escaneo que obtuviste, investiga cual puede ser la funcionalidad de los puertos que NMAP encontró en estatus Open en la pc objetivo que empleaste y anexa esa información en el apartado de Anexos. 7. Nmap puede ser empleado también para detectar la versión del host remoto que se está escaneando, lo cual es conocido con el nombre de fingerprinting; para ello el comando sería: namp -sV 128.23.12.5 ó nmap -sV www.objetivo.com 8. El resultado es una tabla que contiene una columna adicional llamada Versión que despliega la versión específica del servicio que está siendo identificado en cada puerto; esto es muy importante en el momento de comenzar a investigar vulnerabilidades. 9. Guarda esta segunda pantalla como evidencia. 10. Coloca las imágnes de los dos escaneos en el apartado de Resultados y conlusiones de este reporte de practica. 6.-Resultados y conclusiones 7.- Anexos

- 4. INSTITUTO TECNOLOGICO DE TUXTEPEC Departamento de Sistemas y Computación Formato para prácticas de Laboratorio 8.-Referencias Fecha de realización: _____________________________ Formuló I.S.C. Meztli Valeriano Orozco Maestro Realizó ___________________________________ Nombre del alumno y firma Num. Control: _______________________