Melden

Teilen

Downloaden Sie, um offline zu lesen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (19)

Virus de spam Spyware, pop up y firewall (configuraciones)

Virus de spam Spyware, pop up y firewall (configuraciones)

Andere mochten auch

Andere mochten auch (20)

Social media, stili di vita digitali e reputation- Gerenzani IAB Forum

Social media, stili di vita digitali e reputation- Gerenzani IAB Forum

Arctic resilience assessment: exploring methods for scaling up

Arctic resilience assessment: exploring methods for scaling up

Ähnlich wie Problemas ingreso

Ähnlich wie Problemas ingreso (20)

Base de la infraestructura tecnica y proteccion de activos de informacion

Base de la infraestructura tecnica y proteccion de activos de informacion

Manual de sistema de una Intranet basada en multiplataforma para la toma de d...

Manual de sistema de una Intranet basada en multiplataforma para la toma de d...

Actividadno1seguridadperimetral -conversion-gate01

Actividadno1seguridadperimetral -conversion-gate01

Utilizacion de la herramienta PRTG Network monitor

Utilizacion de la herramienta PRTG Network monitor

Kürzlich hochgeladen

Kürzlich hochgeladen (20)

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

MAYO 1 PROYECTO día de la madre el amor más grande

MAYO 1 PROYECTO día de la madre el amor más grande

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

Sesión de aprendizaje Planifica Textos argumentativo.docx

Sesión de aprendizaje Planifica Textos argumentativo.docx

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

proyecto de mayo inicial 5 añitos aprender es bueno para tu niño

proyecto de mayo inicial 5 añitos aprender es bueno para tu niño

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Problemas ingreso

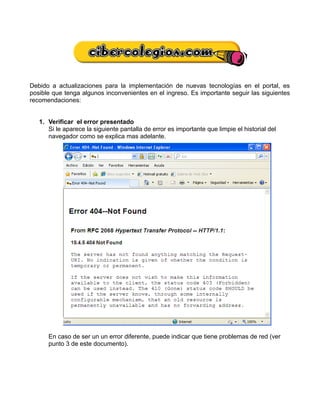

- 1. Debido a actualizaciones para la implementación de nuevas tecnologías en el portal, es posible que tenga algunos inconvenientes en el ingreso. Es importante seguir las siguientes recomendaciones: 1. Verificar el error presentado Si le aparece la siguiente pantalla de error es importante que limpie el historial del navegador como se explica mas adelante. En caso de ser un un error diferente, puede indicar que tiene problemas de red (ver punto 3 de este documento).

- 2. 2. Limpiar el Historial del navegador de internet. 2.1 Internet Explorer.

- 3. 2.2 Mozilla Firefox

- 4. 2.3 Google Chrome

- 5. 3. Problemas de red. Si despues de realizar la limpieza del historial continua teniendo problemas para ingresar al sistema, es probable que tenga que solicitar al administrador de la red desde la cual accede(Oficina, empresa .. etc) que habilite la salida a internet por el puerto 444. Este puerto se esta utilizando actualmente por Cibercolegios para garantizar que su información viaje segura entre su navegador y la aplicación. Cordialmente, Equipo de trabajo Cibercolegios.