Tabla de malware

•Als DOCX, PDF herunterladen•

0 gefällt mir•2,978 views

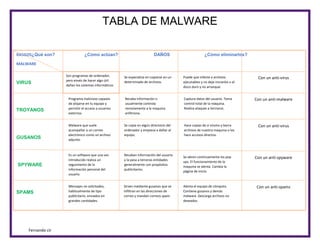

aqui se muestran las caracteristicas de malware para su uso comparativo

Melden

Teilen

Melden

Teilen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (20)

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

Ähnlich wie Tabla de malware

Ähnlich wie Tabla de malware (20)

Introducción a los virus informáticos y tipos de virus - Grupo 4

Introducción a los virus informáticos y tipos de virus - Grupo 4

Mehr von Fernando Cir

Mehr von Fernando Cir (10)

Medidas de seguridad al descargar un MONITOR de PC.

Medidas de seguridad al descargar un MONITOR de PC.

Diagrama de flujo para proporcionar mantenimiento a equipo de cómputo

Diagrama de flujo para proporcionar mantenimiento a equipo de cómputo

Kürzlich hochgeladen

Kürzlich hochgeladen (20)

Plan-de-la-Patria-2019-2025- TERCER PLAN SOCIALISTA DE LA NACIÓN.pdf

Plan-de-la-Patria-2019-2025- TERCER PLAN SOCIALISTA DE LA NACIÓN.pdf

PLAN LECTOR 2024 integrado nivel inicial-miercoles 10.pptx

PLAN LECTOR 2024 integrado nivel inicial-miercoles 10.pptx

La Sostenibilidad Corporativa. Administración Ambiental

La Sostenibilidad Corporativa. Administración Ambiental

Prueba libre de Geografía para obtención título Bachillerato - 2024

Prueba libre de Geografía para obtención título Bachillerato - 2024

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

Tema 19. Inmunología y el sistema inmunitario 2024

Tema 19. Inmunología y el sistema inmunitario 2024

TEMA 14.DERIVACIONES ECONÓMICAS, SOCIALES Y POLÍTICAS DEL PROCESO DE INTEGRAC...

TEMA 14.DERIVACIONES ECONÓMICAS, SOCIALES Y POLÍTICAS DEL PROCESO DE INTEGRAC...

Los avatares para el juego dramático en entornos virtuales

Los avatares para el juego dramático en entornos virtuales

Tabla de malware

- 1. TABLA DE MALWARE RASGOS¿Qué son? ¿Cómo actúan? DAÑOS ¿Cómo eliminarlos? MALWARE VIRUS TROYANOS GUSANOS SPYWARE SPAMS Fernando cir Son programas de ordenador, pero envés de hacer algo útil dañan los sistemas informáticos Se especializa en copiarse en un determinado de archivos. Puede que infecte a archivos ejecutables y no deje iniciarlos o al disco duro y no arranque. Con un anti-virus Programa malicioso capases de alojarse en tu equipo y permitir el acceso a usuarios externos. Recaba información o usualmente controla remotamente a la maquina anfitriona. Captura datos del usuario. Toma control total de la máquina. Realiza ataques a terciaros. Con un anti-malware Malware que suele acompañar a un correo electrónico como un archivo adjunto. Se copia en algún directorio del ordenador y empieza a dañar al equipo. Hace copias de sí mismo y borra archivos de nuestra maquina o los hace accesos directos. Es un software que una vez introducido realiza un seguimiento de la información personal del usuario. Recaban información del usuario y la pasa a terceras entidades generalmente con propósitos publicitarios. Mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades. Sirven mediante gusanos que se infiltran en las direcciones de correo y mandan correos spam. Con un anti-virus Se abren continuamente los pop ups. El funcionamiento de la maquina se alenta. Cambia la página de inicio. Con un anti-spyware Alenta el equipo de cómputo. Contiene gusanos y demás malware. Descarga archivos no deseados. Con un anti-spams