Permis web reponses

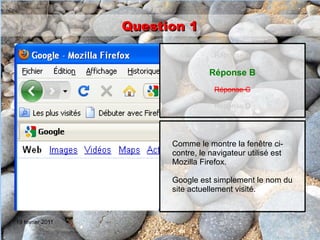

- 1. Question 1 Réponse A Réponse B Réponse C Réponse D Comme le montre la fenêtre ci- contre, le navigateur utilisé est Mozilla Firefox. Google est simplement le nom du site actuellement visité. 19 février 2011

- 2. Question 2 Réponse A Réponse B Réponse C Réponse D N'importe qui peut écrire que son site est sécurisé et afficher une image de cadenas sur sa page. La présence du « https » et du cadenas dans le navigateur assurent que les communications entre le site et votre ordinateur sont chiffrés. 19 février 2011

- 3. Question 3 Réponse A Réponse B Réponse C Réponse D La seule bonne adresse possible est : https://www.mabanque.fr/connexion Les autres réponses correspondent à d'autres sites que www.mabanque.fr 19 février 2011

- 4. Question 4 Réponse A Réponse B Réponse C Réponse D Le premier lien d'un moteur de recherche n'est pas toujours le plus pertinent, surtout s'il s'agit d'annonces publicitaires. Le mieux est de visiter plusieurs sites afin de croiser les sources et les informations. Wikipedia n'est pas forcément la source la plus fiable dans la mesure où on a relevé lors d'une étude une moyenne de 3 erreurs par article sur ce site. 19 février 2011

- 5. Question 5 Réponse A Réponse B Réponse C Réponse D Si on vous demande de payer pour un logiciel normalement gratuit, il s'agit d'une arnaque. Deux sites pour télécharger des logiciels gratuits : www.framasoft.net Uniquement des logiciels libres et gratuits. www.telecharger.com Attention tous les logiciels n'est pas forcément gratuit sur ce site. 19 février 2011

- 6. Question 6 Réponse A Réponse B Réponse C Réponse D Attention au droit à l'image et au droit d'auteur ! Il est toutefois possible d'utiliser des images libres de droits ou sous licence « creative commons » à condition de respecter les conditions d'utilisation. 19 février 2011

- 7. Question 7 Réponse A Réponse B Réponse C Réponse D Toutes les réponses sont exactes mais dans la plupart des cas, les informations proviennent de vous. Attention toutefois aux indiscrétions de vos « amis », vous ne pouvez retirer ni bloquer le contenu qu'ils diffusent. Dans les autres cas, les informations ne peuvent pas être collectées à votre insu et il vous sera toujours demandé la permission. 19 février 2011

- 8. Question 8 Réponse A Réponse B Réponse C Réponse D Il serai imprudent d'envoyer l'argent sans poser de question mais ignorer le message (en le supprimant ou fermant la page) ne changera rien. Le mieux est donc de passer un coup de téléphone pour tirer cette histoire au clair. Profitez en pour indiquer à votre « ami » que Facebook n'est pas le lieu indiqué pour emprunter de l'argent ;-) 19 février 2011

- 9. Question 9 Internet Explorer Réponse A Réponse B Réponse C Mozilla Firefox Réponse D Tous les navigateurs récents incluent une fonction de navigation privée. Dans ce mode, aucunes informations sur la navigation n'est conservée (historique, mots de passe...). Google Chrome Les captures ci-contre vous montrent les menus pour accéder à cette navigation privée. 19 février 2011

- 10. Question 10 Réponse A Réponse B Réponse C Réponse D C'est la définition du cookie informatique : un petit fichier texte enregistré sur votre ordinateur quand vous surfez afin d'y stocker vos habitude de navigation. Concrètement, cela permet par exemple aux sites que vous visitez de collecter des statistiques pour optimiser leur sites (mots clés tapés par exemple). Ces cookies sont à surveiller toutefois, car ils peuvent se révéler indiscrets surtout si vous utilisez un ordinateur qui n'est pas le votre. 19 février 2011

- 11. Question 11 Réponse A Réponse B Réponse C Réponse D Il s'agit d'une forme de publicité particulièrement pernicieuse pour un logiciel malveillant. Une fois cet « antivirus » installé, vous serez bombardé de publicités et de message d'alertes vous invitant à acheter une version complète du logiciel. Pendant ce temps, votre ordinateur sera infecté de virus bien réels. Le mieux est d'ignorer ce message et de scanner votre ordinateur avec votre propre antivirus par mesure de sécurité. 19 février 2011

- 12. Question 12 Réponse A Réponse B Réponse C Réponse D La bonne réponse est le deuxième lien avec l'adresse du site officiel : www.openoffice.org Attention il ne faut surtout pas utiliser le premier lien qui est un publicité ! 19 février 2011

- 13. Question 13 Réponse A Réponse B Réponse C Réponse D Plus votre mot de passe est long et complexe mieux il sera sécurisé. L'idéal étant un mélange de chiffre et de lettre avec majuscules, minuscules et caractères spéciaux ( * % $ ). Le site http://www.passwordmeter.com vous permet de tester l'efficacité de votre mot de passe. 19 février 2011

- 14. Question 14 Réponse A Réponse B Réponse C Réponse D La preuve en vidéo : http://www.youtube.com/watch?v=anwy2MPT5RE 19 février 2011

- 15. Question 15 Réponse A Réponse B Réponse C Réponse D Ne répondez jamais à un Spam, cela indiquerai au spammeur que l'adresse mail est valide et vous recevriez encore plus de publicité. A ne pas confondre avec une lettre d'information provenant d'un site ou vous vous êtes inscrit, dans ce cas vous pouvez utiliser le lien pour vous désabonner. 19 février 2011

- 16. Question 16 Réponse A Réponse B Réponse C Réponse D A retenir : Le niveau de sécurité d'un courriel, n'importe quel courriel, est équivalent à celui d'une carte postale, n'importe qui peut l'intercepter et le lire. Pour cette raison ne communiquez jamais d'informations confidentielles (mot de passe, numéro de carte...) par courriel. 19 février 2011

- 17. Question 17 Réponse A Réponse B Réponse C Réponse D Aussi curieux que cela puisse paraître, un document Word peut être infecté par un virus s'il contient des scripts. Les fichiers exe et pif sont les principaux vecteurs d'infection par courriel. 19 février 2011

- 18. Question 18 Réponse A Réponse B Réponse C Réponse D Si votre antivirus ne détecte rien, il n'y a probablement pas de risque à installer la pièce jointe. A noter que vous ne risquez rien à télécharger une pièce jointe, c'est lorsque vous l'installez ou que vous l'ouvrez que vous risquez une infection. 19 février 2011

- 19. Question 19 Réponse A Réponse B Réponse C Réponse D Qu'il s'agisse du virus « torche olympique » qui brule votre disque dur, de la future version de MSN ou bien de l'appel au don de moelle pour une petite fille atteinte de leucémie tous ces message sont des hoax, des rumeurs propagées par courriel. Pour démêler le vrai du faux, vous pouvez vous rendre sur le site hoaxbuster : http://www.hoaxbuster.com 19 février 2011

- 20. Question 20 Réponse A Réponse B Réponse C Réponse D Même si les éditeurs de logiciels scannent systématiquement leur CD ou DVD, il est déjà arrivé qu'un virus passe entre les mailles du filet. Le lien ci-dessous vous donnera toutes les raisons d'avoir un antivirus : http://www.commentcamarche.net/faq/2815-virus-je-n-ai-pas-besoin-d-antivirus 19 février 2011

- 21. Question 21 Réponse A Réponse B Réponse C Réponse D Avec l'évolution des téléphones portables, ceux-ci sont devenus de véritables petits ordinateurs (les fameux « smartphones »). Comme les ordinateurs ceux-ci ont leur propre système d’exploitation (iOS, Android, Symbian...). Malheureusement, ces nouvelles fonctions s'accompagnent de la menace des virus et autres logiciels malveillants. Si pour l'instant le nombre de virus est faible, la popularisation de ces terminaux risque d'augmenter les risque d'infection. 19 février 2011

- 22. Question 22 Réponse A Réponse B Réponse C Réponse D Installer plusieurs antivirus vous expose à de nombreux problèmes : Ordinateur qui ralenti, incompatibilités entre antivirus, plantages... 19 février 2011

- 23. Question 23 Réponse A Réponse B Réponse C Réponse D A la manière de son homologue antique, un cheval de Troie est un logiciel malveillant se faisant passer pour un logiciel légitime. Ce n'est pas à proprement parler un virus dans la mesure où il ne se réplique pas. A ne pas confondre avec le terme « hacker » (pirate informatique) et « spyware » (logiciel espion). 19 février 2011

- 24. Question 24 Réponse A Réponse B Réponse C Réponse D A la manière d'un garde dans un château le pare-feu gère les communications entre votre ordinateur et Internet. Il protège aussi votre ordinateur de certains virus de type « Blaster » Votre « box » intègre d'origine un pare-feu ainsi que les Windows à partir de XP 19 février 2011

- 25. Question 25 Réponse A Réponse B Réponse C Réponse D Dans Windows XP il existe deux type de compte : Le compte administrateur qui à tous les droits (installer ou supprimer des logiciels, changer les réglages...) Le compte restreint limite le actions possibles sur l'ordinateur. Les usagers du Cybercentre ont ce type de compte. Cela empêche l'installation de logiciel malveillant ou de certains virus. A partir de Vista et 7 un compte restreint peut obtenir une élévation temporaire de ses droits afin d'installer des logiciels. 19 février 2011

- 26. Question 26 Réponse A Réponse B Réponse C Réponse D Les mises à jour Windows permettent de corriger les fameux « bugs » dont certaines failles de sécurité. Plus rarement, les mises à jour ajoutent de nouvelles fonctionnalités à Windows. Chaque logiciels gèrent leur mises à jour de leur coté. D'une manière générale il est préférable de faire aussi les mises à jour des logiciels en particuliers s'il communiquent avec Internet (navigateurs, logiciel de messagerie)... 19 février 2011