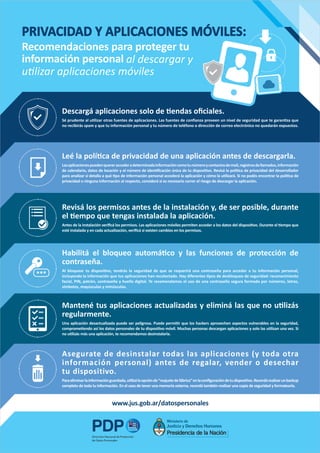

Privacidad y aplicaciones móviles

•

0 gefällt mir•5,147 views

Infografía sobre privacidad, seguridad y aplicaciones móviles

Melden

Teilen

Melden

Teilen

Downloaden Sie, um offline zu lesen

Empfohlen

Empfohlen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (16)

Seguridad en la máquina y en la persona monica y clara

Seguridad en la máquina y en la persona monica y clara

Los 10 mitos sobre la navegación segura por internet

Los 10 mitos sobre la navegación segura por internet

Andere mochten auch

Presentación utilizada para la participación en el VIII Encuentro CIJLEES y Muestra Internacional de experiencias de animación lectora y bibliotecas de la Sociedad Canaria "Elio Antonio de Nebrija" celebrado en La Laguna – Sta. Cruz de Tenerife. Del 16 al 18 de octubre de 2014Lectura_bibliotecaescolar_vivas_tenerife_jmanuelgarrido

Lectura_bibliotecaescolar_vivas_tenerife_jmanuelgarridoConsejería de Educación de Castilla-La Mancha

Andere mochten auch (20)

Novedades en la Política de Privacidad de Facebook 2015

Novedades en la Política de Privacidad de Facebook 2015

Lectura_bibliotecaescolar_vivas_tenerife_jmanuelgarrido

Lectura_bibliotecaescolar_vivas_tenerife_jmanuelgarrido

#Aprender3C - Leer en la era digital: ¿qué cambia para las nuevas generaciones?

#Aprender3C - Leer en la era digital: ¿qué cambia para las nuevas generaciones?

Aplicaciones móviles que se vean y se sientan bien

Aplicaciones móviles que se vean y se sientan bien

Tendencias de marketing digital en aplicaciones moviles

Tendencias de marketing digital en aplicaciones moviles

Ähnlich wie Privacidad y aplicaciones móviles

Ähnlich wie Privacidad y aplicaciones móviles (20)

Consejos para aumentar la seguridad en tu dispositivo móvil Android (2021)

Consejos para aumentar la seguridad en tu dispositivo móvil Android (2021)

El alcance de la seguridad informática al HOME OFFICE

El alcance de la seguridad informática al HOME OFFICE

Kürzlich hochgeladen

Kürzlich hochgeladen (6)

¡Descubre el Poder del Masaje Holístico en nuestra Primera Sesión del Seminar...

¡Descubre el Poder del Masaje Holístico en nuestra Primera Sesión del Seminar...

Unidad V. Disoluciones quimica de las disoluciones

Unidad V. Disoluciones quimica de las disoluciones

Privacidad y aplicaciones móviles

- 1. Asegurate de desinstalar todas las aplicaciones (y toda otra información personal) antes de regalar, vender o desechar tu dispositivo. Paraeliminarlainformaciónguardada,utilizálaopciónde“reajustedefábrica”enlaconfiguracióndetudispositivo.Recordárealizarunbackup completo de toda tu información. En el caso de tener una memoria externa, recordá también realizar una copia de seguridad y formatearla. Mantené tus aplicaciones actualizadas y eliminá las que no utilizás regularmente. Una aplicación desactualizada puede ser peligrosa. Puede permitir que los hackers aprovechen aspectos vulnerables en la seguridad, comprometiendo así los datos personales de tu dispositivo móvil. Muchas personas descargan aplicaciones y solo las utilizan una vez. Si no utilizás más una aplicación, te recomendamos desinstalarla. Habilitá el bloqueo automático y las funciones de protección de contraseña. Al bloquear tu dispositivo, tendrás la seguridad de que se requerirá una contraseña para acceder a tu información personal, incluyendo la información que tus aplicaciones han recolectado. Hay diferentes tipos de desbloqueo de seguridad: reconocimiento facial, PIN, patrón, contraseña y huella digital. Te recomendamos el uso de una contraseña segura formada por números, letras, símbolos, mayúsculas y minúsculas. *** PRIVACIDAD Y APLICACIONES MÓVILES: Recomendaciones para proteger tu información personal al descargar y utilizar aplicaciones móviles Descargá aplicaciones solo de tiendas oficiales. Sé prudente al utilizar otras fuentes de aplicaciones. Las fuentes de confianza proveen un nivel de seguridad que te garantiza que no recibirás spam y que tu información personal y tu número de teléfono o dirección de correo electrónico no quedarán expuestos. Leé la política de privacidad de una aplicación antes de descargarla. Lasaplicacionespuedenquereraccederadeterminadainformacióncomotunúmeroycontactosdemail,registrosdellamados,información de calendario, datos de locación y el número de identificación única de tu dispositivo. Revisá la política de privacidad del desarrollador para analizar si detalla a qué tipo de información personal accederá la aplicación y cómo la utilizará. Si no podés encontrar la política de privacidad o ninguna información al respecto, considerá si es necesario correr el riesgo de descargar la aplicación. Revisá los permisos antes de la instalación y, de ser posible, durante el tiempo que tengas instalada la aplicación. Antes de la instalación verificá los permisos. Las aplicaciones móviles permiten acceder a los datos del dispositivo. Durante el tiempo que esté instalada y en cada actualización, verificá si existen cambios en los permisos. www.jus.gob.ar/datospersonales