Ingenieria social

•

0 gefällt mir•495 views

La presentación trata sobre ingeniería social, que consiste en explotar las vulnerabilidades humanas para obtener una ventaja. La exposición cubrirá conceptos básicos de ingeniería social, obtención de información privilegiada, interacción con usuarios, y ejemplos como manipulación a través de correos electrónicos y URLs fraudulentos. También incluirá formas de protegerse, como educar a usuarios y consejos de seguridad.

Melden

Teilen

Melden

Teilen

Downloaden Sie, um offline zu lesen

Empfohlen

Empfohlen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (20)

Como se evita la ingeniería social Luis Castellanos

Como se evita la ingeniería social Luis Castellanos

La Importancia del Factor Humano en la Seguridad Informática

La Importancia del Factor Humano en la Seguridad Informática

Ähnlich wie Ingenieria social

Ähnlich wie Ingenieria social (20)

La importancia de la Seguridad Informática en los Usuarios de la Región Lamba...

La importancia de la Seguridad Informática en los Usuarios de la Región Lamba...

Primer foro 2012 - Ciberseguridad | BrigadaDigital

Primer foro 2012 - Ciberseguridad | BrigadaDigital

Concienciacion en ciberseguridad y buenas prácticas

Concienciacion en ciberseguridad y buenas prácticas

Mehr von Hacking Bolivia

Mehr von Hacking Bolivia (20)

Kürzlich hochgeladen

Programación Anual D.P.C.C 1ro1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...JoseMartinMalpartida1

Centros Multigrados Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...Katherine Concepcion Gonzalez

Kürzlich hochgeladen (20)

PLAN LECTOR 2024 integrado nivel inicial-miercoles 10.pptx

PLAN LECTOR 2024 integrado nivel inicial-miercoles 10.pptx

Prueba libre de Geografía para obtención título Bachillerato - 2024

Prueba libre de Geografía para obtención título Bachillerato - 2024

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

Desarrollo y Aplicación de la Administración por Valores

Desarrollo y Aplicación de la Administración por Valores

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Factores que intervienen en la Administración por Valores.pdf

Factores que intervienen en la Administración por Valores.pdf

Ingenieria social

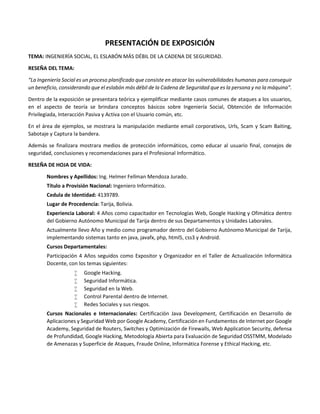

- 1. PRESENTACIÓN DE EXPOSICIÓN TEMA: INGENIERÍA SOCIAL, EL ESLABÓN MÁS DÉBIL DE LA CADENA DE SEGURIDAD. RESEÑA DEL TEMA: “La Ingeniería Social es un proceso planificado que consiste en atacar las vulnerabilidades humanas para conseguir un beneficio, considerando que el eslabón más débil de la Cadena de Seguridad que es la persona y no la máquina”. Dentro de la exposición se presentara teórica y ejemplificar mediante casos comunes de ataques a los usuarios, en el aspecto de teoría se brindara conceptos básicos sobre Ingeniería Social, Obtención de Información Privilegiada, Interacción Pasiva y Activa con el Usuario común, etc. En el área de ejemplos, se mostrara la manipulación mediante email corporativos, Urls, Scam y Scam Baiting, Sabotaje y Captura la bandera. Además se finalizara mostrara medios de protección informáticos, como educar al usuario final, consejos de seguridad, conclusiones y recomendaciones para el Profesional Informático. RESEÑA DE HOJA DE VIDA: Nombres y Apellidos: Ing. Helmer Fellman Mendoza Jurado. Título a Provisión Nacional: Ingeniero Informático. Cedula de Identidad: 4139789. Lugar de Procedencia: Tarija, Bolivia. Experiencia Laboral: 4 Años como capacitador en Tecnologías Web, Google Hacking y Ofimática dentro del Gobierno Autónomo Municipal de Tarija dentro de sus Departamentos y Unidades Laborales. Actualmente llevo Año y medio como programador dentro del Gobierno Autónomo Municipal de Tarija, implementando sistemas tanto en java, javafx, php, html5, css3 y Android. Cursos Departamentales: Participación 4 Años seguidos como Expositor y Organizador en el Taller de Actualización Informática Docente, con los temas siguientes: Google Hacking. Seguridad Informática. Seguridad en la Web. Control Parental dentro de Internet. Redes Sociales y sus riesgos. Cursos Nacionales e Internacionales: Certificación Java Development, Certificación en Desarrollo de Aplicaciones y Seguridad Web por Google Academy, Certificación en Fundamentos de Internet por Google Academy, Seguridad de Routers, Switches y Optimización de Firewalls, Web Application Security, defensa de Profundidad, Google Hacking, Metodología Abierta para Evaluación de Seguridad OSSTMM, Modelado de Amenazas y Superficie de Ataques, Fraude Online, Informática Forense y Ethical Hacking, etc.