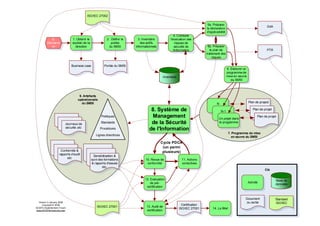

Organigramme de la mise en œuvre du SMSI et processus de certification ISO 27001 v3

- 1. 7. Programme de mise en œuvre du SMSI 3. Inventaire des actifs informationnels 0. Démarrer ici 2. Définir le périmètre du SMSI 6. Élaborer un programme de mise en œuvre du SMSI 5b. Préparer le plan de traitement des risques 4. Conduire l’appréciation des risques de sécurité de l'information 1. Obtenir le soutien de la direction N N-1 Un projet dans le programme Inventaire PTR Périmètre du SMSI Dossier d'affaires 8. Système de Management de la Sécurité de l'Information Plan de project Plan de projet Plan de projet 10. Revue de conformité 5a. Préparer la déclaration d'applicabilité DdA 11. Actions correctives Cycle PDCA (un parmi plusieurs) ISO/IEC 27002 12. Evaluation de pré- certification 13. Audit de certification Certification ISO/IEC 27001 ISO/IEC 27001 9. Artefacts opérationnels du SMSI Document ou sortie Base de donneés Activité Légende Standard ISO/IECVersion 3 January 2009 Copyright © 2009 ISO27k Implementers’ Forum www.ISO27001security.com Rapport RapportSensibilisation & suivi des formations & rapports de test etc. Rapport Journaux de sécurité etc. Rapport Rapports de conformité & d'audit etc. 14. C’est Parti! Politiques Standards Procédures Lignes directrices

- 2. Cycle PDCA (un parmi plusieurs) 7. Programme de mise en œuvre du SMSI 3. Inventaire des actifs informationnels 0. Démarrer ici 2. Définir le périmètre du SMSI 6. Élaborer un programme de mise en œuvre du SMSI 5b. Préparer le plan de traitement des risques 4b. Conduire l’appréciation des risques de sécurité de l'information Planifier le projet Planifier le projet Élaborer un plan d’audit interne du SMSI PTR Périmètre du SMSI Dossier d'affaires 8. Système de Management de la Sécurité de l'Information Plan de projet Plan de projet Procédure d’audit interne du SMSI 10. Revue de conformité 5a. Préparer la déclaration d'applicabilité DdA 11. Actions correctives ISO/IEC 27002 12. Evaluation de pré- certification 13. Audit de certification Certification ISO/IEC 27001 ISO/IEC 27001 9. Artefacts opérationnels du SMSI Rapport RapportSensibilisation & suivi des formations & rapports de test etc. Rapport Rapports de conformité & d'audit etc. 14. C’est Parti! Politiques SI Standards Procédures Lignes directrices Planifier Faire VérifierAgir Enregistrements des décisions de direction Document obligatoire 4a. Définir la méthode(s) d’appréciation des risques Méthode(s) d’appréciation des risques Rapport(s) d'appréciation des risques 1. Obtenir le soutien de la direction Procédure de contrôle des documents Procédure des actions préventives Métriques de sécurité de l'information Enregistrements de la revue de direction du SMSI Procédures d’exploitation du SMSI Procédures SI Politique SMSI Procédure des actions correctives Version 3 January 2009 Copyright © 2009 ISO27k Implementers’ Forum www.ISO27001security.com Inventaire Rapport Journaux de sécurité etc. Standard ISO/IEC Légende Documentation des mesures de sécurité Procédure de contrôle des enregistrements