Tecnologia folleto vale

•

0 gefällt mir•72 views

Folleto sobre delitos informáticos 10-03 tecnología

Melden

Teilen

Melden

Teilen

Downloaden Sie, um offline zu lesen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (20)

Andere mochten auch

Andere mochten auch (20)

Ähnlich wie Tecnologia folleto vale

Ähnlich wie Tecnologia folleto vale (20)

Tecnologia folleto vale

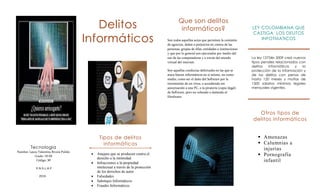

- 1. LEY COLOMBIANA QUE CASTIGA LOS DELITOS INFOTMATICOS La ley 12734n 2009 creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los delitos con penas de hasta 120 meses y multas de 1500 salarios mínimos legales mensuales vigentes. Ataques que se producen contra el derecho a la intimidad. Infracciones a la propiedad intelectual a través de la protección de los derechos de autor Falsedades Sabotajes Informáticos Fraudes Informáticos Que son delitos informáticos? Son todos aquellos actos que permiten la comisión de agravios, daños o perjuicios en contra de las personas, grupos de ellas, entidades o instituciones y que por lo general son ejecutados por medio del uso de las computadoras y a través del mundo virtual del internet. Son aquellas conductas delictuales en las que se ataca bienes informáticos en si mismo, no como medio, como ser el daño del Software por la intromisión de un virus, o accediendo sin autorización a una PC, o la piratería (copia ilegal) de Software, pero no robando o dañando el Hardware. Delitos Informáticos Tecnologia Nombre: Laura Valentina Rivera Pulido Grado: 10-03 Código: 30 E.N.S.L.A.P 2016 Tipos de delitos informáticos Otros tipos de delitos informáticos Amenazas Calumnias a injurias Pornografía infantil