TURN ON (4/2019)

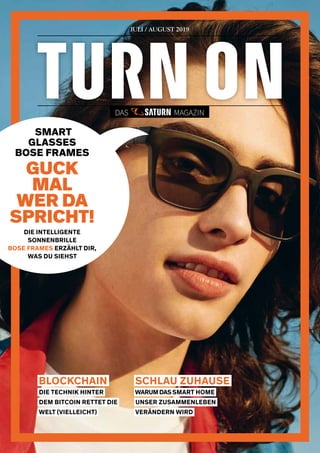

- 1. GUCK MAL WER DA SPRICHT! SMART GLASSES BOSE FRAMES DIE INTELLIGENTE SONNENBRILLE BOSE FRAMES ERZÄHLT DIR, WAS DU SIEHST JULI / AUGUST 2019 SCHLAU ZUHAUSE WARUMDASSMART HOME UNSER ZUSAMMENLEBEN VERÄNDERN WIRD BLOCKCHAIN DIE TECHNIK HINTER DEM BITCOIN RETTET DIE WELT (VIELLEICHT)

- 2. DREI DINGE, DIE UNS BEI DER HEFTPRODUKTION GEHOLFEN HABEN schehen, etwa mit den Alarmsystemen, die wir auf Seite 11 vorstellen, sich eher auf Angebote zur Haussteuerung beziehen (Seite 51) oder gar vernetzte Haushaltsgeräte meinen (Seite 32). Grundlegende Fragen rund um die Sicherheit von Smart Home beantworten wir ab Seite 28. Apropos Sicherheit: Auch die Block- chain soll die Sicherheit erhöhen, wie unsere Geschichte ab Seite 14 zeigt. Und obwohl sich mittlerweile her- umgesprochen haben müsste, dass die Wahrscheinlichkeit, tatsächlich einen nigerianischen Prinzen zu treffen, eher klein ist, ist diese Betrugsmasche noch immer ein Milliardenge- schäft. Unsere Reportage ab Seite 34 berichtet davon. „Sicherheit“ – oder auch deren Abwesenheit – ist solch ein großes Thema, dass der Bestseller- autor Marc Elsberg darüber einen Technik- Thriller nach dem anderen schreibt. Ab Seite 48 erzählt er von seinem eigenen Sicherheits bedürfnis. Und das haben wir schließlich alle. Nach wie vor. Das ist so sicher wie das Amen in der Kirche. DIE REDAKTION „Sicherheit“ ist in unsere Sprache einge- gangen wie nur wenige andere Begriffe. Verständlich, denn wenn etwas sicher ist, ist es in der Regel gut: der Job, die Bezie- hung, die Gesundheit. Sicherheit ist ein Grundbedürfnis des Menschen – und schon immer gewesen. Man zog in sichere Jagdgebiete und suchte einen sicheren Platz für die Nacht. Später dann sorgten sich unsere Vorfahren um eine sichere Ernte und siedelten an Flüssen, weil nur so gewährleistet war, dass man sicher und schnell Handel treiben konnte – der Versor- gung wegen. Und es ist auch noch gar nicht so lange her, da war Liebe nicht das Hauptkriterium, um sich eine/n Lebenspartner/in auszusuchen, sondern Prag- matismus. Das war schließlich sicherer. Heute leben wir in einer relativ sicheren Umge- bung. Es gibt Impfungen und Antibiotika, unser Müll wird abgeholt, wir haben genug Lebens- mittel. Und selbst das Restrisiko – Einbruch oder Wasserschaden – versuchen wir durch Ver- sicherungen abzudecken. Oder man löst das Problem technisch: Smart Home Produkte sind Versicherungen ganz an- derer Art, helfen sie doch, das eigene Heim si- cherer zu machen. Das kann ganz klassisch ge- 3 VORWORT HIER GEHTS LOS WONDERBOOM Wenn man morgens als Erster ins Büro kommt und einen Haufen Texte lesen muss, hilft es sehr, Pearl Jam zu hören – so laut es geht (Art.-Nr. 2238932). BEAMER Es war Donnerstag, und das Heft musste abgegeben werden. Aber dann spielte Frankfurt gegen Chelsea, und alles andere war plötzlich egal (Art.-Nr. 2323754). KAFFEEAUTOMAT Am Ende war die Maschine kaputt und nach gefühlt 387.000 Tassen ging das Menü nur noch auf Italienisch. Schöne Sprache (Art.-Nr. 2354915). SICHER? GANZ SICHER! BOSE FRAMES Unsere erste Sonnenbrillen-Kollektion besteht aus zwei zeitlosen Modellen mit integrierten Bose Lautsprechern für ein absolut neuartiges Audioerlebnis und kraftvollen Klang, der Sie umgibt. NEU Bose und Bose Frames sind Marken der Bose Corporation. S O N N E N B R I L L E . S O U N DT R AC K . M I T

- 3. „I’M A POOR LONESOME COWBOY, I’M A LONG WAY FROM HOME.“ LUCKY LUKE GAMES SIND EIN KULTURGUT, SEITE 44 TECH 08 DIE BLOCKCHAIN IST ANALOG Als die Blockchain entstandt, führte ihr Weg direkt in die „New York Times“. 09 MIT TURN ON BEI POLAROID SPAREN Die „Stranger Things“-Limited Edition entstand in Kooperation mit Netflix. 14 HEUTE MAL DIE WELT RETTEN Die Blockchain ist eine der größten Erfindungen aller Zeiten. Oder? 20 SATURN-EXPERTE Axel Hengstbach hat die Taschen voller Kryptogeld. 22 BOSE FRAMES: EINE INTELLIGENTE SONNENNBRILLE Wissen, wohin man schaut: Die AR- Sonnenbrille mit Audioinfos. 34 UNTER PRINZEN Heute schon Viagrawebung bekommen? Wir waren im Zentrum des Spams. PRIMETIME 06 WIE SICHER IST SICHER? Drei Experten kennen sich aus. 12 EIN PLATTENSPIELER HAT BRYAN ADAMS GEPRÄGT Musik, Portugal, die Eltern: Für den Sänger ist Technik hochemotional. 48 WENN TECHNIK VERSAGT Bestseller-Autor Marc Elsberg über Stromausfall. 52 WHITE HAT Jack Cable hackt die Airforce. Weil die das will. PLAY 44 LARA CROFT ODER GOETHE? Games sind ein Kulturgut. Sie sollten auch so behandelt werden. 54 TURN ON COMMUNITY Gebaut wird immer. Auch von unseren Lesern. 56 ZAHLEN, BITTE Small Talk-Munition für jede Party. SMART LIVING 10 HIDDEN CHAMPION: DIE ALARMANLAGE Sie sollte Einbrecher abschrecken, aber nebenbei veränderte sie die Stadt. 11 6 MAL SMARTER ALARM Produkte für die Sicherheit. 26 DIE WOHNUNG IN DER HOSENTASCHE Unsere Infografik. 28 SMART HOME KURZ ERKLÄRT Das Wichtigste zum Thema. 32 9 SMARTE HELFER FÜR ZUHAUSE Die Wohnung fernsteuern? Mit diesen Produkten kein Problem. 39 PAY ODER PAY? Mittlerweile kann man immer öfter auch mit dem Handy zahlen. Sollte man? 40 9 MAL TECHNIK, DIE HILFT Von unterwegs schnell die Temperatur regulieren. 42 EINER FÜR ALLES: GOOGLE NEST HUB Der smarte Manager für das Zuhause. 51 7 MAL SMARTE HAUSSTEUERUNG Produkte, die mitdenken. 53 6 SICHERE SACHEN Gefahren lauern schleißlich überall. INHALT JULI / AUGUST 2019 INHALT ALLES AUF EINEN BLICK 4 5

- 4. REINHARD BLAUKOVITSCH kommt aus Salzburg und ist Direktor des von ihm gegründeten Unternehmens Denuvo. Mit seinem Team hat er sich auf Kopierschutz im Gaming-Bereich spezialisiert. überdenken. Für die Hacker mag es eine Art Wettbewerb mit uns sein, aber das Fälschen und Betrügen in einem Game verwässert nicht nur die harte Arbeit der Spieleent- wickler, sondern bedroht auch die Entwicklung neuer Spiele. Das kann ja keiner wollen. Aber wir werden besser: Früher dauerte es nur Stunden oder Tage bis der erste „Crack“ ver- zeichnet wurde, jetzt kann es sogar Wochen oder Monate dauern. Der wichtigste Zeitraum sind die 14 Tage nach der Veröffentlichung – und davon wiederum die ersten vier Tage. Ende vergangenen Jahres verfolgten wir die Anzahl der Downloads eines großen Sport-Games auf P2P-Netz- werken, nachdem der Titel noch am Tag seiner Veröffent lichung gecrackt worden war. In den ersten zwei Wochen wurde er 355.664 Mal illegal runtergeladen. Legt man den Verkaufspreis zugrunde, entstand ein Schaden von 21 Mil- lionen Dollar. Die Schutztechnologie kann also einen großen Teil der Verluste verhindern. Auch wenn sie nur wenige Tage hält. Aber jeder illegale Download ist einer zu viel. 3 Die Behauptung, unser Kopierschutz behindere die Game-Performance, ist unwahr und ein My- thos. Unabhängige Reviews haben das bestätigt. Andersherum ist es aber so, dass die Qualität eines Spiels leidet, wenn es gefälscht wurde. Video game-Cracker wie Voksi werden ständig raffinierter und passen ihren Ansatz, Spiele zu fälschen, immer wieder neu an. Also müssen auch wir unsere Technik kontinuierlich 1 Wir registrieren jeden Tag Zig tausende Cyberangriffe. Und je mehr Objekte wir vernetzen, desto größer wird die potenzielle Angriffsfläche. Daher müssen wir Digitalisierung und Informationssicherheit unbedingt zusammendenken. 5G wird etwa die Etablierung des Internet of Things beschleunigen. Höhere Datenraten und eine verbesserte Kapazität eröffnen neue Möglichkeiten bei der Digitalisie- rung. Wir müssen von Anfang an aber auch für die notwendige Sicherheit sorgen. Wir werden über technische Anforderun- gen an die 5G-Netze sicherstellen, dass die Vertraulichkeit und vor allem die Ver- fügbarkeit der Kommunikation gewähr- leistet wird. Ein wichtiges Instrument ist dabei für uns der konsequente Einsatz wirksamer Verschlüsselung. Beginnen sollten wir dabei bei uns selbst, etwa bei den Sicherheitsstandards unserer Smart phones. Als Kunde sollte man darauf ach- ten, welche Sicherheitseigenschaften ein bestimmtes Gerät hat. Damit dies zukünf- tig leichter fällt, arbeiten wir an der Ein- führung eines IT-Sicherheitskennzeichens. Empfehlungen – zum Beispiel für Smart TVs, Router oder Tablets – findet man auf der BSI-Website. Persönlich schaue ich, welche Angriffswege und Betrugsmetho- den derzeit von Angreifern genutzt wer- den, und fühle mich gut vorbereitet. ARNE SCHÖNBOHM ist Präsident des Bundesamts für Sicherheit in der Informations- technik (BSI) in Bonn. Sein Job: Sicherheitslücken finden. 2 Ich kann nicht sagen, dass ich völ- lig überrascht war. Die Polizei trat meine Tür ein und beschlagnahm te meinen Server. Vermutlich, weil ich in den vorausgegangenen sechs Monaten 17 verschiedene PC-Spiele illegal in Umlauf gebracht hatte - vor allem solche, mit der Denuvo-Technologie, weswegen die Firma mich auch auf das Radar der Si- cherheitsbehörden brachte. Aber ich liebte es, den Gamer umsonst Spiele zur Verfü- gung zu stellen. Das heißt natürlich nicht, dass man die Entwickler nicht unterstützen soll, wenn man Spiele auch bezahlen kann. Meine Cracking-Karriere begann 2012. Ich spielte das Indie-Game „Sanctum“ an einem Free-Play-Wochenende auf Steam. Als das Wochenende vorüber war, wollte ich unbe- dingt weiterspielen, hatte aber nicht das Geld, um das Spiel zu kaufen. Ich sah mir einige YouTube-Videos an und ein paar Tuto- rials. Bald lernte ich Exploits, also Schad- software, für Steam kennen und pro- grammierte Fixes, die einen gecrackten Multiplayer-Zugang ermöglichten. Von all diesen Dingen hatte ich vorher keine Ah- nung. Ich habe nie irgendwelche Universi tätskurse besucht, sondern alles online gefunden. Die Herausforderung beim Cracken motivierte mich – vor allem bei Denuvo. Deren Software verursacht nur Probleme bei der Performance. Leider bin ich jetzt ja erstmal raus aus dem Geschäft.. VOKSI ist ein Hacker aus Dimitrowgrad in Bulgarien. Er ist verantwortlich für etliche Game-Cracks und wurde kürzlich verhaftet. 3 2 1 WIE SICHER IST SICHER? 1FRAGE,3ANTWORTEN 6 7 PRIMETIME 1 FRAGE, 3 ANTWORTEN

- 5. VERMUTLICH GIBT ES NICHTS, WAS MEHR FÜR DIGITALITÄT STEHT, ALS DER BEGRIFF „BLOCKCHAIN“. DABEI VERSTECKT SIE SICH SEIT ÜBER ZWANZIG JAHREN IM ANALOGSTEN MEDIUM DER WELT: DER ZEITUNG. TEXT_CLAUS URBAN M an kann die Blockchain am Kiosk kaufen, mit einer Auf- lage von knapp 600.000 Exempla- ren. Im Digitalabo kostet sie 1 Dollar in der Woche, sie kommt seit 1995 zusammen mit Dutzenden Pulitzerpreisen und hat seither viel versprochen und manches gehalten: Mittler- weile werden Kunstwerke und Fische in ihr gespeichert, sie rettet Kalifornien und befriedet Afrika (siehe Seite 14) und steht stellvertretend für Kryptowährungen. Und immer noch wird sie jeden Donnerstag in der „New York Times“ gedruckt, links unten, im Anzeigenteil. Es war die sicherste Methode. Anfang der 1990er arbeiteten die beiden Kryptografen Stuart Haber und Scott Stornetta im Labor der Telekom- munikationsfirma Bell – und suchten für ihren Arbeit geber nach einem Weg, die Echtheit von digitalen Doku- menten zu bestätigen. Sie überlegten, wie man einen fälschungssicheren Zeitstempel schaffen könnte, der zudem im Dokument selber hinterlegt wäre. Ihre Idee: Sie programmierten einen kryptografischen Algorith- mus, der eine einzigartige Nummer für jedes Dokument erstellt – die nicht wiederholbar ist. Durch jede Än derung am Dokument würde eine andere Nummer entstehen. Die digitale Signatur eines Anbieters würde bestätigen, dass das Dokument mit der bestimmten Nummer zu einem bestimmten Zeitpunkt angenommen wurde. Weil Haber und Stornetta die kommerziellen Möglichkeiten ihrer Idee sahen, kündigten sie und gründeten „Surety“ – ein Unternehmen, das kryptografisch abgesicherte Siegel für digitale Dokumente anbot. Die Software des Unternehmens erstellte eine verschlüsselte Identifikationsnummer für die Dokumente von Kunden, ein Siegel, das einer- seits auf dem Rechner des Kunden selber, andererseits auf der zentralen Datenbank von Surety gespeichert wird, wo wiederum alle Siegel aneinandergereiht werden. Ein Prinzip, das der modernen Blockchain – ent- wickelt 2008/ 2009 von Satoshi Nakamoto, von dem niemand weiß, wer es ist – bereits sehr nahekommt. Damit transparent war, dass die Siegel nicht verändert wurden, generierte Surety jede Woche ein Siegel für alle neuen Siegel – und das ist bis heute so geblieben. Dieser „Hashwert“ wird seit über zwanzig Jahre in der meistver- kauften Zeitung der Welt abgedruckt und ist auf diese Weise fälschungssicher. Zwar ist das Prinzip heute ins Internet gewandert, hat sich ansonsten aber nicht ver ändert – weil Nutzer Hashwerte in der jeweiligen Block- chain im Internet einsehen können. Theoretisch kann man beide aber dennoch fälschen: wenn jemand 51 Prozent der „Hashpower“ (so wird die Re- chenkraft in der Kryptowelt genannt) auf sich vereint und in einer der folgenden Abstimmungen seine eigene, manipulierte Blockchain-Version für allgemeinverbind- lich erklärt. Oder, analog: mehr gefälschte Zeitungen in Umlauf bringen, als es richtige gibt. Viel Erfolg. BLOCKCHAIN LINKS UNTEN, AUF PAPIER * Der Code ist nur vom 01.07. bis 31.08.2019 unter www.saturn.de einlösbar. Bei Kauf einer Polaroid OneStep2 i-Type Camera Stranger Things-Edition (Art.Nr. 2559489) erhalten Sie 5 Prozent Rabatt auf den Kaufpreis des Aktionsproduktes. Hierfür ist, während des Bestellvorgangs der Code turnon_deal in das dafür vorgesehene Feld einzugeben. Nicht kombinierbar mit anderen Aktionen oder Coupons. Keine Barauszahlung möglich. Nicht im Markt einlösbar. Das kräftige und innovative Blitzlicht, das Lichtwellen aussendet, die vom fokussierten Objekt reflektiert werden und für perfekt illuminierte Fotos sorgt, ist vom Hawkins National Laboratory entwickelt worden, sagt Polaroid. Aber kann das sein? Nein, natürlich stimmt das nicht, das Lab ist eine Erfindung der Macher der Mystery-Serie „Stranger Things“. Aber es passt: Pünktlich zum Start der dritten Staffel auf Netflix erscheint die neue Stranger Things- Limited Edition Sofortbildkamera – in Kooperation mit dem Streaming-Dienst. Für „Stranger Things“ gibt Polaroid Ori- ginals seinem Aushängeschild sogar ein neues Design. Die Kamera ist tiefblau mit einem rot gerahmten Objek- tiv an das unheimliche Upside-Down angelehnt. Das Pola- roid-Logo steht hier Kopf. Und auch der Rest der Kamera mit ViewFinder ist magisch: Eine Brennweite von 106 Millimeter und ein Schärfe- bereich von 60 Zen- timeter bis unendlich garantieren nostalgische Fotos – auch per Selbstauslöser. Die Akkulaufzeit der Kamera beträgt rund 60 Tage. Zudem enthält jede Packung Sammler-Editionen der Fotoabzüge, die eine Hommage an den Sommer 1985 in Hawkins sind. Deal! Deal Unter saturn.de Kamera kaufen und mit dem Code turnon_deal fünf Prozent vom Kauf- preis sparen.* BITTE LÄCHELN? BITTE SPAREN! MIT DER POLAROID STRANGER THINGS-LIMITED EDITION 8 9 TECH BLOCKCHAIN POLAROID IS BACK! Ein alter Hut? Ja, aber die Stranger Things Edition ist neu. SKURILLE MOMENTE Ein Film mit acht Polaroids in Bildrahmen, die spezifischen Orten der Stadt Hawkins in der Serie „Stranger Things” nachempfunden sind.

- 6. MAL SMARTER ALARM 6 6 MAL SMARTER ALARM SMART LIVING 1 2 5 6 Arlo Pro 2 ist eine drahtlose Überwachungskamera. Sie bietet Full-HD-Videoaufnahmen und ist mit ihrem wetterfestem Design für Innen und Außen geeignet (Art.-Nr. 2502323). 5 KAMERA Die wetterfeste smarte Außenkamera von Netatmo unterscheidet zuverlässig Menschen, Tiere und Fahrzeuge. Per App informiert sie darüber, was vor der Haus- oder Terrassentür passiert. Ein integriertes starkes Flutlicht sorgt für zusätzlichen Schutz (Art.-Nr. 2196481). 6 VIDEOTÜR KLINGEL Sicherheit und Komfort für Ihr Heim bietet die Ring Video Doorbell 2. Dank eingebauter Full-HD-Kamera und Mikrofon, sehen, hören und sprechen Sie mit Besu- chern per mobiler Benachrichtigungs- und Gegen- sprechfunktion von überall aus. Ausgestattet mit Bewegungssensoren und Infrarot-Nachtsicht fungiert sie auch als Überwachungstool (Art.-Nr. 2337610). 1 SICHERHEITS-PAKET Das Bosch Sicherheits-Starter Kit enthält alle notwendigen Smart-Home-Produkte für ein Alarmsystem: Gateway, Tür-/Fensterkontakt, Rauchmel- der und Bewegungsmelder (Art.-Nr. 2206533). 2 ALARM- SET Mehr Sicherheit für Ihr Zuhause bietet auch Home- matic IP mit dem Starter-Set Alarm. Bewegungsmelder, Tür-/Fensterkontakt und eine 90 Dezibel laute Alarmsirene schützen vor Einbrüchen. Zusätzlich alarmiert eine Push-Nachricht über die kostenlose Smartphone-App (Art.-Nr. 2414582). 3 SCHUTZ- SET Einbruchschutz für Fenster, Tür und Terrasse sowie effektiven Brandschutz bietet auch das SmartHome-Paket Sicherheit 2.0 von innogy. Bei ungebetenen Gästen oder Rauchentwicklung schlägt das Sicherheitssystem Alarm und informiert Sie per Push-Nachricht (Art.-Nr. 2520699). 4 KAMERA Die DIE PRODUKTE FINDEN SIE UNTER: SATURN.DE/ALARM 3 Video zum Produkt: turn-on.de/ klingel 4 SCHON SEIT JAHRHUNDERTEN VERSUCHEN MENSCHEN, IHR HAB UND GUT ZU SCHÜTZEN – DURCH GLOCKEN UND HUNDE, VOR ALLEM ABER AUCH DURCH AUFGEREGT SCHNATTERNDE GÄNSE. ALS DIE MECHANISCHE ALARMANLAGE ERFUNDEN WURDE, VERÄNDERTE SIE GLEICH DIE GANZE STADT. TEXT_ANNIKA SCHMITZ • ILLUSTRATION_GUNTER SCHWARZMAIER DIE ALARMANLAGE wurden. Was, wieder nebenbei, gleich die Organisa- tion der ganzen Stadt mit veränderte, da man dazu die Stromversorgung zentralisieren musste. Ge- speist wurden die Notrufkästen aus dem Stromver- sorgungsnetz des Hauptbahnhofs. Die Notrufkästen wurden schnell zum Standard im Polizei- und Feu- erschutz (und Calahan verwertete die Idee gleich noch mal: Er erfand den Börsenticker, wurde damit reich und formte 1874 die Firma „American District Telegraph“. Sie gibt’s noch heute: ADT hat knapp 18.000 Angestellte und ist der größte Sicherheits dienstleister in Nordamerika). Nach dem Zweiten Weltkrieg wurden die Not- rufkästen immer erschwinglicher und konnten dadurch flächendeckend verbaut und eingesetzt werden. Nach und nach wurde alles Mögliche mit dem Alarmsystem ausgestattet. Nachdem zudem 1970 erste Bewegungsmelder entwickelt und in die Alarmsysteme integriert wurden, setzten sich die Geräte auch in Privathaushalten durch und wurden schließlich zum Standard in der Gebäudesicherung. Mittlerweile gibt es drahtlose Funkalarmanlagen für jedermann und sogar Geräte, die, wie in Banken, einen stillen Alarm auslösen. Alles ziemlich gut. Und trotzdem völlig nutzlos, wenn der Stromkreis- lauf unterbrochen wird. Schon mal über die Anschaffung einer Gans nachgedacht? D ie erste moderne Alarmanlage kos- tete 1.500 Dollar. Das war der Preis für das Patent, das Edwin Holmes aus Boston einem Mann namens Augustus Russell Pope zahlte, Pfar- rer und Erfinder. Pope erkannte das Potenzial seiner Idee nicht – Holmes schon. Nur ein Jahr später bringt er das Gerät auf den Markt. Und es passiert erst mal nicht viel. Denn die elektromagnetische Alarmanlage rea gierte auf das Schließen eines parallel geschalteten Stromkreises und machte lautstark auf einen Ein- bruch aufmerksam. Und die Menschen hatten Angst vor Elektrizität. Weshalb Holmes, quasi nebenbei, auch das moderne Marketing erfand: Er schaltete große Anzeigen, in denen prominente New Yorker auf sein System schworen. Aber erst als immer mehr Häuser und Straßen ans Elektronetz angeschlossen waren, kam auch Holmes’ Geschäft richtig in Fahrt. Allerdings gab’s ein Problem: Was nutzte eine An lage, die zwar Lärm machte, aber keine Hilfe holte? Ein Gangster mit guten Nerven ließ sich dadurch nicht abschrecken. In den 1860er-Jahren tüftelte der Telegrafie- techniker Edward A. Calahan an einem System zur effektiveren Alarmierung, das auch Hilfe holen konnte. Er teilte New York in Distrikte auf, die je- weils mit einer zentralen Notrufstelle verbunden 111110 SMART LIVING HIDDEN CHAMPION HIDDEN CHAMPION

- 7. M öglicherweise klingt das komisch – schließlich sind die Songs schon sehr alt –, aber ich spiele immer noch sehr gerne „Run To You“ und „Summer Of ’69“. Eigentlich kann ich sie gar nicht oft genug spielen, ich liebe die Songs noch zu 100 Prozent. Außerdem sind sie sowieso immer ein wenig anders. Im August 2018 habe ich „Summer Of ’69“ zusammen mit Taylor Swift auf ihrer „Reputation“-Tour in Toronto gespielt. Wenn man das hört, hat man das Gefühl, dass es ein komplett neuer Song ist. Ich hätte das, ehrlich gesagt, nicht ge- dacht – Taylor hat mich da wirklich überrascht. Aber ich spiele sowieso gern mit anderen Künstlern. Das mache ich wirklich regel mäßig. Für „Shine A Light“, meine neue Platte, habe ich mit Ed Sheeran und Jennifer Lopez zusammengearbeitet. Ed habe ich in Irland getrof- fen – wir mochten uns und haben den Kontakt nicht ab- reißen lassen. Ich habe ihm dann meine Ideen geschickt und gewartet, ob sie irgend- was mit ihm anstellen. Das taten sie. Jennifer habe ich gefragt, ob sie bei „That’s How Strong Our Love Is“ mitsingt, weil ich eine starke Frau wollte, die den Text glaubwürdig singen kann. Es ist ja nicht mehr so wie früher: Dank der Technik kann ich mittlerweile im Studio alles selber einspielen und dann in Sekunden rund um die Welt verschicken – und so mit Menschen arbei- ten, die Tausende Kilometer entfernt sind. So praktisch das alles ist, freue ich mich doch, dass Computer noch immer keine guten Songs schreiben können, weil sie nicht intuitiv vorgehen. Trotz- dem: Ich bin natürlich dankbar über die neuen Möglich- keiten, die es gibt – das ist ja keine Frage. Ohne mein Smartphone wäre mein Leben zweifellos ein anderes, weil ich natürlich mit dem Gerät unglaublich einfach mit mei- ner Familie Kontakt halten kann, selbst wenn ich ewig weit entfernt bin. Außerdem ist es so multifunktional, dass es auch darüber hinaus ganz gut zu mir passt – schließlich sehe ich mich eigentlich auch so: als multi- funktionalen Künstler, der sich in verschiedenen Diszip- linen austoben kann, Musik, Fotografie und Regie. Wenn ich darüber nachdenke, habe ich das alles viel- leicht nur einem alten kleinen Plattenspieler zu verdan- ken. Vielleicht war der tatsächlich für meine komplette Karriere verantwortlich. Ich weiß nicht mehr, wie alt ich war, aber ich habe ihn von meinen Eltern geschenkt be- kommen, als ich noch ein Kind war. Wir haben damals in Portugal gelebt, das war in den 1960ern. Ich liebte das Gerät. Im Prinzip war es im Dauereinsatz – es lief und lief. Und eigentlich ist es für meine musikalische Prägung verantwortlich, weil es mir Musik näherbrachte. Leider habe ich den Plattenspieler nicht mehr. Ich kann nicht mal sagen, wo er hin ist. Er ist einfach im Laufe der Zeit verloren gegangen. Anderer- seits hatte ich ihn sehr lange: Er war das Vorläufergerät mei nes jetzigen Plattenspielers, eines Technics SL-1200. Da vermischt sich aber einiges. Bei dem alten Gerät ging es nicht nur um Musik. Immer wenn ich daran denke, erin- nert mich das auch an meine Kindheit. Ich wünschte, ich hätte ihn noch. EINE SERIE IN ZUSAMMENARBEIT MIT SATURN MOMENTS ÜBER BRYAN ADAMS MUSS MAN NICHT VIELE WORTE VERLIEREN, DAHER NUR DAS NÖTIGSTE: ÜBER EINHUNDERT MILLIONEN TONTRÄGER VERKAUFT. NUMMER-EINS-HITS IN ÜBER DREISSIG LÄNDERN. SEIT FAST ZWANZIG JAHREN AUCH ALS HERVORRAGENDER FOTOGRAF BEKANNT. UND MIT EINEM ALTEN PLATTENSPIELER FING ALLES AN. PROTOKOLL_THOMAS GEORG „ICH FREUE MICH, DASS COMPUTER NOCH KEINE GUTEN SONGS SCHREIBEN KÖNNEN.“ DER ERSTE KONTAKT (mit der Elektronik) … PORTUGAL“ „VIELLEICHT STARTETE MEINE KARRIERE IN … 1312 PRIMETIME DER ERSTE KONTAKT Die Event-Reihe SATURN MOMENTS steht für einzigartige Momente mit besonderen Künstlern – in kleinem, exklusivem Rahmen. Die Tickets für die „Moments“ kann man nicht kaufen, sondern nur bei SATURN gewinnen. Für Inhaber der SATURN Card lohnt sich das Mitmachen doppelt: Sie haben eine zweifache Gewinnchance. SATURN.DE/MOMENTS

- 8. BITCOIN,SPEKULATIONEN,ENERGIEVERSCHWENDUNG, SERVER-FARMEN, EINE SPIELEREI FÜR NERDS: DIEBLOCKCHAINHATEINEHERWENIGERGUTESIMAGE. DABEI GEHT ES MANCHEN FANS DIESER TECHNOLOGIE UM ETWAS GANZ ANDERES: BLOCKCHAIN SOLL DIE WELT VERBESSERN. TEXT_PHILIPPKOHLHÖFER IN KETTEN 14 15 TECH BLOCKCHAIN

- 9. 16 17 TECH BLOCKCHAIN BLOCKCHAIN AUF DEM BOOT Bisher gibt’s zwar viele Ideen, wie die Blockchain Lieferketten übersichtlicher machen könnte, Anwendungen sind aber noch rar. EINE DER ERSTEN Jessi Baker setzt in ihrem Unternehmen die Blockchain anders als für eine Kryptowährung ein. Es ist nicht mal ein Thunfisch. D er Skipjack, der Echte Bonito, eher klein, gehört zur Familie der Makrelen und wird trotzdem als „Thun“ vermarktet. Er ist in fast jeder Dose und jedem Steak, in den meisten Sushi-Rollen und wird als Fingerfood gereicht. Der Echte Bonito ist die wirtschaftlich bedeutendste Art der Gattung. Und er ist eine schwimmende Blockchain. Zumindest, wenn es nach Jessi Baker, 35, Gründerin des britischen Start-ups Provenance, geht. „Ich habe immer geglaubt, dass beim Einkaufen die Fragen ,Wer hat es her- gestellt?‘ und ,Woher kommt es?‘ eine große Rolle spielen sollten“, sagt sie. „Bin halt so aufgewachsen.“ Und wie das mit kindlicher Prägung so ist: Die geht nicht verloren. Ihr Studium – Ingenieurswissenschaften in Cambridge, Computerwissenschaften in London – nutzte Baker, um Lieferketten zu untersuchen. Dutzende Male tat sie das. Sie sagt: „I just had this stark realisation that there are people behind the things that we buy, not just systems.“ Und dennoch: Oft wurde es an irgendeiner Stelle un- übersichtlich. Als sie dann 2013 begann, für ihre Doktor- arbeit das Thema „Blockchain“ zu recherchieren, diese Technologie, die bis dahin nur für Finanztransaktionen benutzt worden war, kam ihr eine Idee: Wenn die Block- chain wirklich fälschungssicher sein sollte, könnte man sie dann nicht zur Dokumentation von Lieferketten ein- setzen und so die Transparenz erhöhen? Die Transparenz in der Kette – für die Teilnehmer, aber auch für die Ver- braucher. Man müsste nur jeden Weg des Produkts in die Kette eintragen. Die Idee hat sie ein paar Nächte über- schlafen. Und gründete dann, noch als Studentin, „Pro- venance“ – eine der ersten Organisationen, die die Block- chain anders als für Kryptowährungen nutzte. „Es geht nicht darum, Daten zu verfolgen“, sagt sie – das sei ein Missverständnis –, „es geht darum, Werte zu verfolgen.“ Oder Fische. Denn eigentlich ist es völlig egal, was in der Blockchain gespeichert wird. Die Blockchain ist – völlig unsexy – nichts anderes als ein Instrument zur Buchführung. Allerdings dezentral orga- nisiert: ein Konzept, das als „DLT“ bezeichnet wird, Dis- tributed Ledger Technology. Die Blockchain besteht aus einer Liste von Datensätzen, die erweiterbar sind. Die Blöcke sind durch ein kryptografisches Verfahren mit einander verkettet. Jeder dieser Blöcke enthält einen sogenannten Hash – im Prinzip ist auch das wieder eine Liste, diesmal allerdings aus zerhackten Informationen des vorherigen Blocks, mit Zeitstempel und Transaktions daten. Auch der Hash ist kryptografisch verschlüsselt. Jeder Block bezieht sich auf den vorherigen, und jede Transaktion baut so auf früheren Trans- aktionen auf und bestätigt diese da- mit als richtig – so- dass es unmöglich wird, den Inhalt der früheren Speicherun- gen zu verfälschen, ohne alle folgenden Blöcke ebenfalls zu verändern: Jede Ände- rung würde alle ande- ren Werte in der Kette verfälschen. Jede Block- chain ist auf diese Weise die Geschichte einer be- stimmten Transaktion, verpackt in immer neue, größere Gefäße. Wie eine Matrjoschka. „Wenn wir etwas kaufen, dann vertrauen wir auch der Marke“, sagt Baker. Aber könne man das ein- fach so? Sie sagt: „Ich fand es immer merkwürdig, dass ich Geld für Dinge ausgebe, aber trotzdem nicht weiß, wo die Sachen herkommen.“ Denn: Betrügen kann man im- mer. Es sei doch so: „Es geht los auf einer Farm mit 30 Tonnen Bio-Tomaten, und irgendwo in der Lieferkette werden aus 30 Tonnen 300 Tonnen, die natürlich alle nicht rückverfolgbar sind, weil sie in Pasta-Soßen lan- den.“ Tatsächlich kommen Lebensmittelskandale dieser Art öfter vor: Das meistgefälschte Produkt der Welt etwa ist Olivenöl. So ist im Handel etwa acht Mal mehr „nati- ves Olivenöl“ erhältlich, als überhaupt hergestellt wird. Betrug ist nicht nur ärgerlich, er verringert auch den Wert von Labels und einer Marke, weil er Vertrauen zer- stört. Und möglicherweise die Gesundheit der Konsu- menten. Wichtig sei daher, sagt Baker, ein „end-to-end, highly robust, yet accessible format without the need for a centralised data management system“. Die Blockchain. Eine neue Technik, aber keine neue Idee: Der italieni- sche Philosoph Maurizio Ferraris vergleicht die Block- chain mit einem Kerbstock – einer Technik, die seit etwa 20.000 Jahren genutzt wird: „Bei dieser ebenso primiti- ven wie raffinierten Technik werden zwei Stöcke neben- einandergelegt und quer eingeritzt, wobei jede Kerbe einer Schuld entspricht. Der Gläubiger nimmt einen Stock, der Schuldner den anderen. Der Gläubiger wird keine Kerbe hinzufügen und der Schuldner keine beseitigen können, da der Vergleich der beiden Stöcke sofort d i e F ä l - schung offenbaren würde. Die Blockchain ist nichts anderes als ein weltweites, auf unzählige Computer ausgeweitetes Kerbholz.“ Je mehr Festplatten, desto unwahrscheinlicher das Hinzufügen oder Löschen von Kerben, Blöcken. Betrügen ist dann nahezu unmöglich, es sei denn, man hat 51 Prozent aller beteiligten Rechner unter Kontrolle, was theoretisch immer möglich ist, praktisch aber eher nicht – und immer schwieriger wird, je größer das Netzwerk wird. Ein ideales Werkzeug also bei unübersicht lichen Lieferketten. Etwa beim Fischfang. Denn jede bisherige Beschränkung der Fischerei hat zwei Nachteile: Einerseits ist sie, oft aus politischen Gründen, viel zu großzügig ausgelegt. Andererseits ist es fast unmöglich, nachzuvollziehen, wo der Fisch tatsächlich gefangen wurde – das Meer ist groß und illegaler Fischfang ein massives Pro- blem. Und so begann Provenance im Frühjahr 2016, zusammen mit dem WWF Neuseeland, ein Pilotprojekt in Indonesien: Bonito-Tracking mit der Blockchain. Vor allem in Südostasien, wo der überwiegende Teil des weltweit gehandelten Fischs gefangen wird, schreiben Fischer, wenn überhaupt, die Fangmenge auf einen Zettel oder in ein Buch. Aber jeder, der schon mal mit einem Zettel hantiert hat, kennt das Problem: Er geht verloren. Oder man kann seine eigene Schrift nicht mehr lesen – schließlich gibt es anderes zu tun auf dem offenen Meer. Eine Technologie aus dem 18. Jahrhundert für ein Problem des 21. Jahrhunderts. Und das nur, wenn es gut läuft. Denn meistens wird gar nichts notiert. Und so kommt es, dass in den meisten Fällen niemand genau weiß, welcher Fisch wo gefangen wird. In einer Studie aus Brüssel, in der 280 Restaurants und Kan tinen untersucht wurden, lag bei knapp einem Drittel ein anderer Fisch auf dem Teller, als auf der Speise- karte angegeben war. So war Pangasius aus Vietnam oft „Kabeljau aus Kanada“, oder Bonito aus der Süd- see wurde als „Atlantik-Thunfisch“ deklariert. Dazu kommt, dass laut der Welternährungsorgani- sation FAO bis zu 90 Prozent der kommerziell ge- nutzten Fischbestände teilweise massiv überfischt sind. Die Nachfrage nach Fisch wird in den nächs- ten Jahrzehnten dennoch massiv steigen – und die überwiegende Mehrzahl der großen Fischereiflotten benutzt Schleppnetze, die nicht nur wahllos alles aus dem Meer ziehen, sondern an vielen Stellen auch über den Meeresboden schleifen und ganze Ökosysteme abräumen. Im Supermarkt

- 10. soll zeigen, welche Faser deiner Jeans doch nicht öko logisch vernünftig hergestellt wurde und wann genau die Banane auf dem Transport vergammel- te. Die Blockchain soll Versicherungen trans- parenter machen und Wahlen fälschungssicher. Kunst soll auf der Block- chain gespeichert werden und Zwischenberichte von Aktiengesellschaften. Die Kühlkette von Tiefkühlpizza soll so dokumentierbar sein, und natürlich – der Klassi- ker – werden Banken überflüssig, schließlich ist die Blockchain von Bitcoin bereits im Januar 2009 gestartet. Aber Banken gibt es immer noch. Und die völlige Verän- derung des Wirtschaftslebens durch die Blockchain wird seit Jahren gepredigt, aber echte Anwendungen sind bis- her sehr übersichtlich. Selbst mit Bitcoin, der mit Ab- stand populärsten Blockchain-Idee, kann man nicht wirklich bezahlen. Und der Fisch? Der Pilotversuch lief erfolgreich. Pro- venance kooperiert mit einer Reihe von Unternehmen, aber richtig groß ge- worden ist die Transparenz in der Blockchain bisher nicht. Kann das noch klappen? Oder ist die Blockchain eine Lö- sung, für die es gar kein Problem gibt? Der Kulturwissen schaftler und Tech- Blogger Michael See- ma n n sag t : „ D ie Blockchain ist eine Lö- sung auf der Suche nach einem Problem – doch das ist bereits ge- löst. Alles, was mit einer Blockchain gemacht wer- den soll, wird heute schon mithilfe einer herkömmli- chen Datenbank gemacht. Allerdings: Man muss der Stelle vertrauen, die die Da- tenbank betreibt, also der Institution.“ Und hier muss man kurz einen Schritt zurückgehen in merkt man nur deshalb (noch) nichts davon, weil der Öko-Zu- sammenbruch scheinbar da- durch ausgeglichen wird, dass die großen Industrieschiffe ein- fach tiefer fischen – und so selbst Tiefseefische zu Fischmehl verar- beiten, das wiederum in Vietnam an Pangasius verfüttert wird, der dann irgendwo auf der Lieferkette zu „Kabeljau“ mutiert, weil dafür ein hö- herer Preis gezahlt wird. „Mit unserer Software können Händler ihre eigene Lieferkette nachvollziehen“, schreibt Provenance auf seiner Website. Im Fall des Bonitos: Die Fischer, sie zertifizierende NGOs und verarbeitende Unternehmen bekommen eine ein- deutige Identität in der Blockchain, die nicht unbemerkt vom System verändert werden kann. Dann werden die einzuhaltenden Standards überprüft und die Parameter der Produktion festgelegt: Welche Menge darf der Fi- scher fangen, in welchem Fanggebiet, wie wird das Tier verarbeitet, wie werden die Fischer bezahlt, Arbeitszeit, Art des Fangs? Ist das erledigt, kann die Jagd beginnen. Und wird sofort digital: Der gefangene Fisch wird mit Radio Frequency IDentification (RFID), Identifizierung mithilfe elektromagnetischer Wellen, und GPS getaggt. Anschließend werden die zuvor festgelegten Parameter registriert und abgeglichen. Die Ladung bekommt eine eindeutige Identifikationsnummer. Diese ID wird an jeder Station neu signiert und mit einen Zeitstempel erfasst. Jeder Zwischenhändler – vom Lagerarbeiter bis zum Importeur – bestätigt diese Information, indem er neue Informationen, neue Blöcke, hinzufügt. „Es ist, technisch gesehen, egal, ob der Fisch portio- niert wird“, sagt Jessi Baker. Schließlich habe der kom- plette Fisch immer denselben Code, ob als ganzes Tier oder in Hunderten Dosen. „Wird der Fisch verkauft“, so Baker, „wird auch der digitale Fisch weitergereicht.“ Und: „Copy & Paste gibt es hier nicht.“ Im Supermarkt könne dann jeder Kunde mithilfe seines Smartphones genau nachvollziehen, woher der Fisch kommt, weltweit – ähn- lich wie das mittlerweile bereits mit dem QR-Code mög- lich ist. Der Unterschied: Das System funktioniert von Beginn an digital und letztendlich ohne zentrale Platt- form – was es von allen anderen Zertifizierungssystemen unterscheidet, die immer von einer Art Schiedsrichter, einer dritten Partei, überwacht werden müssen. Die Blockchain soll jedoch nicht nur das Meer vor Über- fischung retten: Sie soll auch den Verkauf von Blutdia- manten verhindern. Und das kalifornische Wasserprob- lem lösen. Schweinefleisch zurückverfolgbar machen und die Herstellung von Avocado umweltfreundlich. Sie 18 19 TECH BLOCKCHAIN SCHWIMMENDES GELD Wenige Dinge im Ozean sind wertvoller als der Thunfisch: Was zu Betrug führt, den die Blockchain verhindern soll. WO KOMMT ER HER? Während auf einem lokalen Markt noch klar ist, woher der Fang stammt, ist das im weltweiten Maßstab weniger offensichtlich: Fisch wird gern vertauscht. der Tech-Geschichte: Die Idee hinter der Blockchain entspringt im Wesentlichen der libertären, vor allem im Silicon Valley weit verbreiteten Idee des Homo oecono- micus: Jeder Mensch sei nur auf seinen eigenen Vorteil aus und agiere streng nach nur für ihn sinnvollen ökono- mischen Kriterien. Vertrauen gebe es nicht. Im Gegen- teil: Institutionen werde grundsätzlich misstraut. Und zwar so weit, dass es seit Beginn der Cyberpunk-Bewe- gung in den 1980ern eigentlich schon um deren Zerstö- rung ging (obwohl sie eigentlich in den vergangenen 5.000 Jahren im Großen und Ganzen gut funktioniert hat). Die Blockchain ist Ausdruck von „Trustlessness“ – also der vollständigen Abwesenheit von Vertrauen. Das System soll auch dann funktionieren, wenn alle Teilneh- mer sich nicht um die Allgemeinheit scheren. Der Haken dabei: Menschen funktionieren nicht nach rein ökonomischen Maßstäben. Sie reagieren emotional und vertrauen einander auch weiterhin (was ja eher gut ist). „Menschen werden immer Menschen bleiben“, sagt Ra- mesh Gopinath, Vizepräsident Blockchain Solutions and Research bei IBM. Heißt: Betrogen wird immer, Fehler sind nie ganz auszuschließen. Aber Vertrauen und Zusammenarbeit eben auch nicht. Es gebe diverse gro- ße Hürden, sagt Gopi- nath, um die Blockchain wirklich einzusetzen. Etwa: Jeder in der Kette muss davon überzeugt werden, dass die Tech- nik zu seinem Vorteil ist. Das werde dauern. Das muss, im Fall von Thunfisch, auf ei- nem kleinen Boot im Pazif ik genauso funktionieren wie im mit teleuro päischen Super- markt. Oder: Es müsse eine welt- weit einzige Be- nutzeroberflä- che geben, eine Sprache, in der ge- redet wird, damit sich alle verste- hen. Datensicher- heit, ein weiterer Punkt. Wer kann welche Daten einse- hen, und zu was werden Daten benutzt? Und natürlich kann man immer noch betrügen, denn was nützen Kriterien und Vorschriften, wenn sie am Anfang der Kette schwammig bleiben. Der Eintrag eines bestimmten Fangs in einem bestimmten Fanggebiet durch einen bestimm- ten Kapitän ist glaubwürdig oder eben nicht. Denn wer hindert den Fischer (oder Hersteller) daran, mehr oder weniger einer bestimmten Sache zu registrieren? Wer kann schon beweisen, ob während des Fangs auch Schild- -kröten und Delfine umgebracht wurden? Wer weiß, ob die Fangmethode nicht den Meeresboden zerstört hat? Wenn etwas Falsches in der Blockchain steht, wird es dadurch nicht wahr. Ein physisches Gut auf eine Block- chain zu bringen geht daher nicht ohne Vertrauen in mindestens eine Partei. Das System benötigt also ganz zu Beginn eine Kontrollinstanz, der man vertraut. Eine Ins- titution – denn nichts anderes ist es. Die Idee wieder- spricht sich an diesem Punkt selber, da durch die Block- chain Institutionen ja eigentlich überflüssig werden sollen. Und wenn es darum geht, einer Partei zu vertrau- en: Dann kann alles auch so bleiben, wie es ist. Gopi- nath: „Wenn jemand erzählt, dass all diese Probleme in wenigen Monaten gelöst sind, dann lache ich nur. Das wird Jahre dauern.“ Dennoch: Die Vorteile, zumindest bei der Rückverfolg- barkeit, sind groß. Im Dezember 2016 bat Frank Yiannas, seinerzeit Vizepräsident für Lebensmittelsicherheit bei Walmart, Mitarbeiter darum, den Ernteort einer Packung geschnittener Mangos herauszufinden. Das Team benötigte fast eine Woche – mithilfe der traditio- nellen Bücher. Der gleiche Versuch mithilfe einer von IBM aufgesetzten Blockchain: Innerhalb von Sekunden ließ sich für die Mango die gesamte Lieferkette vom An- bau in Mexiko bis zu einem ganz bestimmten Wal- mart Store aufrufen. Aber auch das kleinste Meer ist groß und ein Fisch eine schwimmende Nadel im Heuhaufen. „Klar“, sagt Jessi Baker, „man wächst mit der Herausforderung.“ Provenance hat gerade damit begonnen, Eier zu tracken.

- 11. 6 SMARTE SPRACHASSISTENTEN SMART LIVING DIE SMARTEN HELFER FINDEN SIE UNTER: SATURN.DE/VOICE 1 OK GOOGLE ... Eine große Hilfe in allen Räumen will Googles Home Mini sein. Der Funktionsumfang des smarten Speakers deckt sich mit dem von Google Home. Dank der sehr kompakten Bauart müssen bei der Klangqualität jedoch Abstriche gemacht werden (Art.- Nr. 2402675). 2 CLEVERER LAUTSPRECHER Amazons Echo Dot ist bereits in der dritten Generation erschienen. Der gefällige Smart Speaker glänzt mit Bluetooth- und Aux-Ein- und Ausgang sowie ver- bessertem Klang und neuer App (Art.-Nr. 2524816). 3 SMARTER ASSISTENT Der Lautsprecher Google Home beantwortet Fragen, spielt die Lieblingsmusik und organisiert tägliche Routinen. Per Stimme steuert er kompatible Smart-Home-Geräte wie Lichtschalter oder Ther- mostate (Art.-Nr. 2292862). 4 HAUSSTEUERUNG Musik läuft, wenn Sie nach Hause kommen, die Es- secke wird beleuchtet, wenn es ans Abendessen geht – Homey steuert Ihr smartes Heim. In sogenannten Flows kon- figurieren Sie Abläufe, die diverse Geräte und Internetdienste kom- binieren (Art.-Nr. 2532634). 5 ALEXA-BOX MIT TOUCHSCREEN Die 2. Generation von Amazons Echo Show ist größer, besser und funktionaler. Das HD-Display misst jetzt 10 Zoll und präsentiert bril- lante Bilder. Der Ton hat an Qualität zugelegt und liefert echten Ste- reosound. Perfekt auch die Sprachsteuerung für die Haussteuerung: Kompatible Zigbee-Geräte wie Sicherheitskameras, Lampen oder Thermostate richtet man direkt ein, ohne separaten Hub (Art.-Nr. 2536050). 6 BRILLANTE BOX Apples HomePod ist ein Musikexperte. Die Lautsprecher klingen Ex- zellent mit tiefen Bässen. Der Sprachassistent Siri hat zwar Potenzial, aber beim HomePod geht es um den Klang – in Verbindung mit einem Apple-Mu- sic-Abo ist das eine runde Sache (Art.-Nr. 2436786). 2 3 6 5 4 1 SMARTE SPRACHASSISTENTEN 6 W er sich für die Inves- t i t i o n in Digi- talwäh- rungen – sei es Bitcoins, Ethereum oder Ripple – ent- scheidet, hat mittlerweile leich- tes Spiel. Große Hürden gibt es kaum. Eine Registrierung mit Identi- fikationsnachweis sowie eine Testüberwei- sung, und der Handel mit dem Digitalgeld an Bör- sen wie Bitstamp oder Bitfinex kann losgehen. Geringe Transaktionskosten sowie Verluste bei Kursschwankungen müssen allerdings in Kauf ge- nommen werden. Denn überwiesene Euro werden zunächst in Dollar transferiert, da der Handel meist mit der US-Währung abgewickelt wird. Weiter muss man bedenken, dass Erträge aus Bitcoin-Ver- käufen als private Veräußerungsgeschäfte gelten und so dem Einkommensteuergesetz unterliegen, sodass auch das Finanzamt Interesse zeigen kann. Doch was bringen eigentlich Bitcoin & Co? Ver- schärft formuliert, investieren die Menschen in eine Währung, von der sie hoffen, dass sie irgendwann mit ihr bezahlen können. Doch das Bezahlen mit Kryptowährungen ist in Deutschland noch eine seltene Ausnahme. Ob, wann und wie der Einsatz der digitalen Münzen alltagstauglich wird, ist reine Spekulation. Enthusiasten sehen im digitalen Geld die Befreiung von Banken und die Rückgewinnung der Selbstbestimmung. Die meisten Anleger inter- essiert freilich weder Freiheit noch Selbstbestim- mung – sie hoffen vor allem auf hohe Renditen. Wer investiert, braucht allerdings starke Nerven. Denn die Kursschwankungen sind extrem. Als 2009 die Open-Source-Referenzsoftware des Bit- coin von dessen Erfinder, dem unter Pseudonym auf tretenden Satoshi Nakamoto, veröffentlicht wurde, ahnte noch nie- mand, wie sich das neue Zahlungssystem entwickeln wird. Noch 2011 stand der Kurs eines Bitcoin bei 1 US-Dol- lar und dümpelte mehr oder weni- ger vor sich hin. Doch wer seinerzeit sein Geld in Bitcoins anlegte, war einige Jahre später mehrfacher Millionär. Berichte darüber heizten die Goldgräberstimmung entsprechend an. John McAfee, ein Pionier in Sachen Sicherheits- software und Krypto-Guru, orakelte 2017, dass der Kurs eines Bitcoin bis 2020 auf eine Million US-Dol- lar steigen werde. Eine äußerst gewagte Prognose, doch McAfee ist mit seinen spekulativen Wert erwartungen nicht allein. Auch Nicholas Merten (DataDash), Experte für Kryptowährungen, oder der US-Milliardär Tim Draper erwarten für die Zu- kunft 50.000 beziehungsweise 200.000 US-Dollar pro Bitcoin. Und tatsächlich hat auch die bekannteste Digitalwährung Ende 2017 die 20.000er-Marke kurzfristig geknackt, nur um dann bis Januar 2019 wieder auf unter 3.500 US-Dollar abzustürzen. Berichte über Verluste, Diebstähle, Hacks oder Betrugsfälle, dazu der Einsatz des Kryptogelds auf dubiosen Marktplätzen im Darknet sollten Spe kulanten beim Trachten nach schnellen Gewinnen zumindest zur Umsicht mahnen. Auch ein weiterer Punkt trübt – zumindest bei Naturschützern – die Lust aufs alternative Geld: Eine einzige Bitcoin-Transaktion verbraucht, geschätzt, über 220 Kilowattstunden. Ein gigantischer Energiever- brauch – vergleichbar dem eines Single-Haushalts in einem Monat. DIGITAL-GOLD KRYPTOWÄHRUNGEN SOLLEN BANKEN ÜBERFLÜSSIG MACHEN UND EINEN ANONYMEN ZAHLUNGSVERKEHR ERMÖGLICHEN. TATSÄCHLICH SIND SIE BISHER ALLENFALLS SPEKULATIONSMASSE. SCHÜRFEN NACH DER EXPERTE AXEL HENGSTBACH aus der TURN ON-Redaktion TECH DER SATURN-EXPERTE 2120

- 12. E in Wearable mit Audio-Augmented Reality (AR) – die erste Audio-Sonnenbrille von Bose beschreitet neue Wege. Statt stören- der Kameralinsen oder eingeblendeter Bildinformationen, die verändern, was der Nutzer sieht, besinnt sich Bose auf seine Stärken. Der Audio-Spezialist verbaut kleinste Elektronikkomponenten in den Bügeln, so dass der Nutzer einen kraftvollen Klang genießen kann, der ihn umgibt. Durch eine revolutionäre Open-Ear-Klang- wiedergabe lässt sich die Umgebung wahrnehmen und gleichzeitig diskret Musik hören. In den Bose Frames be- findet sich außerdem ein integriertes Mikrofon, mit dem Sie Anrufe annehmen und auf Siri und Ihren Google As- sistant zugreifen können. DIE AUDIO-SONNENBRILLE Stellen Sie sich vor, Sie stehen in Paris vor dem Eifel- turm. Die Sonne scheint und normalerweise würden Sie Ihren Reiseführer herausholen oder Informationstafeln lesen, um mehr über die Sehenswürdigkeit zu erfahren. Mit den Bose Frames geht das nun viel smarter. Sie ak- tivieren die Audio-Augmented-Reality-Technologie durch eine kurze Kopfbewegung. Über die Verbindung DA GUCKST DU WISSEN WOHIN MAN SCHAUT – DAFÜR SORGT DIE AR-SONNENBRILLE BOSE FRAMES MIT AUDIOINFOS UND SOUNDTRACK. TEXT_ARNE WEGMÜLLER BOSE FRAMES AUDIO AUGMENTED REALITY 22 23 TECH BOSE FRAMES

- 13. der Bose Frames mit einer AR-unterstützen App von Bose auf Ihrem Smartpho- ne, erhalten Sie umgehend alle wichtigen Infos zu dem Objekt vor Ihnen – ohne das Smartphone aus der Tasche zu holen. Die Bose AR- Apps sind aktuell für Apple iPhones und iPads verfüg- bar, befinden sich aber für Android-Geräte bereits in der Entwicklung. Alle anderen Funktionen, wie Anrufe entgegennehmen und Musikhören stehen Android-Nut- zern auch jetzt schon zur Verfügung. SONNENSCHUTZ PLUS Die Sonnenbrille mit Bose-Spitzenklang bringt aber nicht nur ordentlich Sound ans Ohr, sie schützt auch bestens vor grellem Sonnenlicht. Die gleichmäßig getönten Gläser blockieren bis zu 99 Prozent der UVA-/UVB-Strahlen. Zum Lieferumfang gehören neben einem Schutzetui, ein Mikrofaserbeutel sowie ein magnetisches USB-Ladeka- bel. Aufgeladen ist der integrierte Akku in rund zwei Stunden. Bis zu vier Stunden ist die neue Bose Sonnen- brille danach einsatzfähig. Ihr revolutionäres persönliches Audioerlebnis genießen Sie in zwei zeitlosen Designs. Gefertigt ist die Brille aus hochwertigen Materialien mit eleganten Akzenten. Die bruch- und kratzfesten Brillengläser lassen sich, dank des intuitiven Designs, auswechseln und sind auch in verschiedenen Farbvarianten erhältlich. MUSIK, INFOS UND TELEFONATE, DOCH IMMER EIN OFFENES OHR FÜR DIE UMGEBUNG! Alle Informationen zu Identität und Anschrift Ihres Marktes finden Sie unter saturn.de/saturnvorort oder unter 0800-7240033Über 156x in Deutschland SATURN Service Mit dem PlusSchutz versichern wir Ihre Geräte gegen Unfall- und Stoßschäden (inkl. Displaybruch), Wasser-, Feuchtigkeitsschäden uvm. Weitere Infos & Preise bei Ihrem SATURN Fachberater. Es handelt sich um ein Versicherungsprodukt. Vermittlung erfolgt für die Zurich Insurance plc Niederlassung für Deutschland, Platz der Einheit 2, 60327 Frankfurt/Main und für die Starr Europe Insurance Limited, Vision Exchange Building, Territorials Street, Mriehel, BKR 3000, Malta (Versicherer produktabhängig). Verkürzte Darstellung des Leistungsumfangs. Es gelten die AVB des Versicherers. TECHNIKSCHÄDEN SEHEN? GELASSEN 24 TECH BOSE FRAMES BOSE FRAMES sind in zwei Varianten verfügbar: das Modell Alto ist klassisch eckig, das Modell Rondo (Bild) zeichnet sich durch klei- nere, runde Gläser aus .

- 14. 1.2017 berichtete ein TV-Moderator in den USA über eine Sechsjährige, die mit Alexa ein Puppenhaus bestellt hatte. Damit aktivierte er aus Verse- hen die Geräte seiner Zuschauer, die ebenfalls welche kauften. 2.MyDoom heißt der Computervirus, der mit rund 35 Milliar- den Dollar den höchsten finanziellen Schaden der Welt verursacht hat. Er stammt aus Russland. 3.Als Face- book-Gründer Mark Zuckerberg 2016 das Opfer von einer Hackattacke wurde, er- fuhr die Welt sein Pass- wort. Es lautete Dadada. 4.Es gibt smarte So- cken. Sie haben einen NFC-Chip und lassen sich über das Smartphone orten sowie schneller sortieren. 5.Die US-Serie Southpark hat in einer Episode zahlreiche Befehle für Sprachassis- tenten eingebaut, die bei den Zuschauern zu 7-Uhr-Wecken und unappetitlichen Bestel- lungen führte. 6.Zwanzig Jahre lang lautete der Ab- schuss-Code für US-Atomwaffen 00000000. 7.Ein japanischer Hersteller von smarten Toiletten hatte 2013 eine Sicherheits- lücke. Hacker könnten „plötzlich spülen, den Deckel zumachen oder das Bidet aktivieren“. 8.„1234567“, „hallo“ und „passwort“ gehörten 2018 zu den häufigsten Passwörtern der Deutschen. 9.Computerpionier Alan Turing beging Selbstmord mit einem eigens vergifteten Apfel. 10.Rund zehn Pro- zent der Befrag- ten einer Norstat-Studie finden Alexa, Siri und Cortana sexy. Google Assistant betört nur vier Prozent. Das erotische Potential von Bixby ist noch unbekannt. DIE WELT IN DER TASCHE MITTLERWEILE HAT JEDES SMARTPHONE MEHR RECHENPOWER ALS DIE MONDLANDEFÄHRE. DAS KANN MANCHMAL GANZ SCHÖN UNÜBERSICHTLICH SEIN. 26 27 SMART LIVING INFOGRAFIK

- 15. WAS IST EIN SMART HOME? W as mal Science-Fiction war, wird in zehn Jahren allgemein verbreitet sein“, prophezeit JÜRGEN BENITZ-WILDENBURG vom Prüfinstitut ift Rosenheim, das Bauprodukte auf ihre Ge- brauchstauglichkeit testet. Gemeint ist das smarte Zuhause. Damit wird im Wesentlichen die digitale Fernsteuerung der Haustechnik über Computer – sei es vollautomatisch mithilfe von Sensoren, per Smartphone- Apps oder Sprachassistenten – bezeichnet. Die Anwendung zielt dabei auf drei Bereiche: Bequemlichkeit, Sicherheit und Energieeffizienz. In einem „intelligenten Zuhause“, also einem Smart Home, sind einzelne technische Geräte so miteinander vernetzt, dass sie bestimmte Aufgaben der Haussteuerung übernehmen. Idea- lerweise ohne das Zutun des Bewohners, doch dieses Stadium des „intelligenten Hauses“ steht noch in den Sternen. Noch ist es nötig, dass Konfigurationen manuell vorgenommen werden. So sorgen, nach vorheriger Eingabe, in den Morgenstunden oder zum Feierabend Sensoren und Thermostate dafür, dass die Heizung die individuelle Wohlfühltemperatur einstellt. Beleuch- tung, Rollläden und Sicherheitskameras verrichten, per voreingestell- tem Timer, automatisch ihren Dienst. Fenster schließen sich, wenn es anfängt zu regnen, und die Pflanzen im Garten erhalten per auto- matisiertem Sprinkler eine erfrischende Dusche, wenn die Hitze periode mal länger als einen Tag andauert. Die Kontrolle der zentralen Haussteuerung übernimmt der Bewohner von über- allher per App. Ob Wäsche waschen, Garagentore schließen oder dem Boten das Paketfach am Haus öffnen – intelligente Nutzungsmöglichkeiten gibt es zuhauf. Der Einsatz der smarten Technik stößt allerdings noch auf Hindernisse. Bislang ist das Smart Home noch kein Massen- phänomen. Denn viele Hersteller tummeln sich am Markt, und einen einheitlichen Standard gibt es noch nicht. Doch das ändert sich. „Der Trend ist ganz klar zu sehen“, sagt Bernd Dechert, Ge- schäftsführer für Technik und Berufsbildung beim Zentralverband der Deutschen Elektro- und Informationstechnischen Handwerke (ZVEH). Die Privatsphäre wird automatisiert. Die Nachfrage nach Ge- räten zur Gebäudeautomatisierung, wie sie bisher hauptsächlich in Büros und Fabriken zum Einsatz kamen, steigt auch bei Privathaushalten unaufhörlich. „DIGITALISIERUNG“ IST DAS GROSSE THEMA UNSERER ZEIT. ALLERDINGS NUR, WEIL DAMIT AUCH „VERNETZUNG“ GEMEINT IST, DENN ES NUTZT NIEMANDEM, WENN JEDER FÜR SICH ALLEIN DIGITAL UNTERWEGS IST UND NICHT KOMMUNIZIEREN KANN. NUR MIT DER VERNETZUNG ENTSTEHT ETWAS, DAS GRÖSSER IST ALS DIE SUMME DER EINZELNEN TEILE. ABER WAS BEDEUTET DAS GENAU? TURN ON KLÄRT DIE WICHTIGSTEN FRAGEN. TEXT_AXEL HENGSTBACH • ILLUSTRATION_GUNTER SCHWARZMAIER HOME SMART TEIL DES SYSTEMS 28 29 SMART LIVING SMART HOME JÜRGEN BENITZ-WILDENBURG ist überzeugt, dass das Smart Home zur Normalität wird. Er kümmert sich darum, dass Innovationen auch im Alltag funktionieren. EIN LAUTSPRECHER? Auch wenn sich optisch erst mal wenig ändern wird: Das Smart Home wirkt im Hintergrund und gewährleistet, dass sich die Geräte unter einander verständigen. ANSICHTSSACHE Heute sind es oft noch integrierte Modellwohnungen. In Zukunft wird das Smart Home unser Zuhause prägen und aus dem Alltag nicht mehr wegzudenken sein.

- 16. WAS SIND DIE VORTEILE EINES SMARTEN ZUHAUSES? Angesichts immer weiter steigender Strompreise ist einer der Hauptvorteile, der für die smarte Technik angeführt wird, die Energieeinsparung. Ob das ferngesteuerte Ausschalten von Geräten, die auch im Stand-by-Modus ständig Strom verbrauchen, oder die Steuerung und Überprüfung der Energienutzung – im Smart Home lassen sie sich über einfache Tools bewerkstelligen. Das sogenannte „Smart Metering“ bezeichnet die intelligente Messung des Verbrauchs von Strom, Wasser und Gas. Leistungsmesser, Zählersensoren oder auch smarte Heizkörper-Thermostate helfen dabei, das eigene Nutzungsver- halten optimal abzustimmen und so auf Dauer Energie und Geld zu sparen. Über Sinn und Unsinn von Roboterstaubsaugern und -rasenmähern oder Waschmaschinen mit WLAN und Dosierhilfen mag man schmun- zeln, doch eine Erleichterung im Haushalt und bei der Gartenarbeit sind sie schon. Ein intelligenter Kühlschrank kann Vorräte, die zur Neige gehen, auf eine digitale Einkaufsliste setzen, und mit einem „Smart Lock“ öffnet man aus der Ferne die Haustür, wenn der Filius sich mal wieder ausgesperrt hat. Systeme zur Überwachung und Absicherung des eigenen Zuhauses lassen sich automatisieren und zentral kontrollieren. Was nach Paranoia klingt, gibt aber nach einer kurzen Eingewöhnungszeit ein sicheres Gefühl. Automatisiertes Hoch- und Hinunterlassen der Rollläden, die Beleuchtung im und ums Haus können bei Abwesenheit potenziellen Einbrechern Anwe- senheit vortäuschen. Auch bei einem Einbruchsversuch bieten Kame- ras, Bewegungsmelder und akustische Alarmgeber die Möglichkeit, Langfinger zu verschrecken. Es muss aber nicht gleich der verhinderte Einbruch oder ein Haus- brand sein. Dank batteriebetriebener Wassermelder wird auch ein geplatzter Wasserschlauch an der Waschmaschine erkannt und schon ab einer Wasserhöhe von 1,5 Millimeter per SMS ans Smartphone gemeldet. Größere Schäden lassen sich damit im Vorfeld abwenden. Nimmt man die Optionen zusammen, besticht das Smart Home – ob voll verkabelt beim Bau des Hauses oder modular zusammengesetzt – durch ein hohes Maß an Komfort und Effizienz. Eine durchdachte Integration der einzelnen Geräte, also eine smarte Vernetzung der einzelnen Komponenten, ist allerdings die Voraussetzung für den Nutzen der Technologie. WIE WIRD SICHERGESTELLT, DASS EIN SMART HOME VOR HACKERN GESCHÜTZT IST? Man muss nicht drum herumreden: Die internetbasierte Technik moderner Heimvernetzung birgt Gefahren. Ob smartes Türschloss oder Thermostat – alles kann Ziel digitaler Attacken sein. Und da die Vorrichtungen klein und einfach sind, bieten sie weniger Schutzoptionen als ein Notebook und folglich mehr Angriffs fläche für Hacker. Seit Jahren gibt es in Las Vegas bei der DEF CON Hacker-Konferenz – nicht von ungefähr benannt nach dem Alarmzustand der US-Streitkräfte („Defense Condition“) – einen breit angelegten Internet-of-Things(IoT)-Workshop. Hier cracken Hacker verschiedenste IoT-Geräte und zeigen deren Schwachstellen auf. Doch Panik ist deshalb nicht angesagt. Zunächst mal ist ein mit dem Internet verbundenes Thermostat für viele Hacker kein lohnendes Ziel. Bei Smartphones und Notebooks, die gespickt sind mit sensiblen und monetarisierbaren Daten, sieht das anders aus. Vorbeugen können Nutzer aber auch, in dem sie bei der Auswahl der Produkte sorgfältig vorgehen. High-End-Produkte sind zwar teurer, besitzen in der Regel aber sehr viel bessere Sicherheitspro- tokolle, auch wenn es nach wie vor keinen einheitlichen Standard gibt. Darüber hinaus sollte man darauf achten, dass alle eingesetzten Geräte regelmäßige Updates erhalten und diese auch aufspielen. Eine weitere Option ist der Einsatz eines smarten Routers – zum Beispiel des Norton Core –, der alle IoT-Tools über ein separates Netzwerk steuert und alle Prozesse auf kompromittierende Eingriffe überwacht. Klar ist: Am besten schützen Information und ein verantwortungs- voller Umgang mit IoT-Produkten. Denn, so warnte schon im Septem- ber 2017 Klaus Müller, Vorstand des Bundesverbands der Verbrau- cherzentralen: „Längst nicht jeder Verbraucher weiß, was ,Smart Home‘ genau ist.“ Kunden sollten sich vor dem Kauf unbedingt über die Kompatibilität der Produkte informieren. WIE SIEHT DAS HAUS DER ZUKUNFT KONKRET AUS? „I Don’t Like Mondays“ – mein Wecker weiß das und weckt mich zum Wochenstart mit meiner Lieblingsmusik, die die Arbeitsphobie vertreibt und gute Laune verbrei- tet. Auf dem Weg ins Bad schnuppere ich bereits Kaffeeduft. Die Dusche hat die richtige Temperatur, die Lüftung arbeitet, wie sie soll, sodass beim anschließenden Zähneputzen und der Rasur die eingeblendeten News und Wetterdaten im unbe- schlagenen Spiegel klar zu lesen sind. In der Küche wartet neben Kaffee und Toast auf dem Küchentisch-Display die Agenda des Tages: Termine, Meetings, Erledigungen strukturieren den Tag. Nach den aktuellen Verkehrsmeldungen empfiehlt der Sprachassistent eine etwas frühere Abfahrt. Der Ladestand des E-Mobils wird angezeigt, Smartphone und Tablet wurden über Nacht per Induktion geladen. Ein Blick aufs Handy zeigt: Der intelligente Kühlschrank hat meine Einkaufsliste aktualisiert. Lüften, Türen und Fenster schließen, ob der Herd aus ist und das Licht gelöscht – all diese Handgriffe und Fragen erledigt die digitale Haus- steuerung eigenständig. Auch der Start der Spülmaschine passiert automatisch, je nach Füllstand. Für den Abend haben sich Freunde angesagt – und sie sind vor mir da. Kein Problem, per App öffne ich ihnen die Haustür. Licht und Raumtemperatur reguliert das Haus der Zukunft natürlich auch selbstständig. Für das Abendessen ist ein Drei-Gänge-Menü geplant. Die Kocherei geht schnell von der Hand, denn die praktische Schritt-für-Schritt-Anleitung wird auf der Arbeitsplatte eingeblendet. Am Ende des ereignisreichen Tages falle ich ins Bett. Das intel- ligente Haus hat aber noch nicht Feierabend. Erst müssen die Lichter gelöscht, die Rollläden herun- tergefahren, die Außenbeleuchtung angeschaltet und die Alarmvorrichtungen aktiviert sein. Den Strom, den all das benötigt, produziert das energieeffiziente Haus selbst per Wärmetauscher und Solaranlage. Noch ist all das nur in Teilen Realität. Man kann bisher eher von einem „ferngesteuerten Heim“ sprechen. Trotz aller Sensoren müssen die meisten smarten Geräte und Steuerungen manuell kontrolliert und konfiguriert wer- den – egal, ob per App, Sprachassistent wie Google Home oder Amazons Alexa oder per altmodischem Schalter an der Wand. Wirk- lich „intelligent“ ist all dies erst, wenn das Haus selbst darauf reagiert, was in ihm passiert oder wie es gerade genutzt wird. 30 31 SMART LIVING SMART HOME ICH SEHE WAS, was du nicht siehst … Selbst wenn ich nicht mal in der Nähe der Tür bin: Das Smart Home sorgt, etwa mit vernetzten Kameras, für umfassende Sicherheit. APP GEHT’S Erstmals laufen alle Funktionen des „intelligenten Zuhauses“ übersichtlich und geordnet in einer App zusammen. EFFIZIENZ Das „intelligente Haus“ spart seinem Bewohner Geld – indem sich die Heizung automatisch an die Außentemperatur anpasst. KOMMANDOZENTRALE Was im Flugzeug das Cockpit, ist dem Smart- Home-Besitzer der Laptop oder das Smartphone.

- 17. SMARTE PRODUKTE GIBT‘S UNTER: SATURN.DE/HOME 1 SAUGROBOTER Der WLAN-fähige und per App steuerbare IROBOT Roomba i7+ sucht sich eigenständig den optimalen Reinigungsweg. Seine Betriebszeit ist mit 75 Minuten angegeben, die Ladezeit beträgt 1,5 Stunden. Auch den Weg zur Ladestation und die Entsorgung des gesammelten Staubs übernimmt er selbständig (Art.-Nr. 2517359). 2 WASCHMASCHINE Waschzeit halbiert, Zeit und Strom gespart – mit der QuickDrive™ WW81M642OPW/EG von Samsung (EEK: A+++, Spektrum: A+++ bis D) reinigen Sie die Wäsche mit der SchaumAktiv-Technologie besonders schonend. Per Smart- Control 2.0, der WiFi-Steuerung per Smartphone oder Tab, behal- ten Sie den Waschvorgang im Blick (Art.-Nr. 2328984). 3 STARTER SET HEIZEN Mit Homematic IP easy connect lässt sich die Heizkörperregelung einfach modernisieren. Das Set aus Basic-Heiz- körperthermostat und Fenster- und Türkontakt mit Magnet lässt sich einzeln betreiben oder per Homematic IP Access Point in ein Smart- Home-System integrieren (Art.-Nr. 2462311). 4 STEREOLAUT- SPRECHER Der Multiroom-Lautsprecher Citation 500 von Harman /Kardon überzeugt mit kraftvollem Sound. Das breite Klangspektrum des 200-Watt-Speakers speist sich durch den Zugang zu über 300 Musikdiensten und hochauflösendem Streaming. Der Google Assis tant bietet dazu eine komfortable Sprachsteuerung (Art.-Nr. 2457882). 5 SMART HOME GATEWAY Das zentrale Element des Homematic IP Smart-Home-Systems ist der IP Access Point. Per Anschluss an einen Router verbindet es sich sicher mit der Homematic IP Cloud. Intuitiv per App lassen sich dann alle verbundenen Geräte wie etwa Rauchmelder, Heizungsthermostat oder auch Fenstersensoren steuern und überwachen (Art.-Nr. 2014105). 6 WETTERSTATION Nass oder trocken? Wie das Wetter wird, erkennt die Wetterstation NWS01- EC von Netatmo. Die Innen- und Außenwetterstation plus Gratis-App bringt Wetter- und Luftqualität akkurat auf das Smart- phone oder Tablet. Kompatibel mit Qivicon, RWE SmartHome und Z-Wave integriert sich die Station auch perfekt in Ihr Smart-Home- System (Art.-Nr. 1731883). 7 WANDTHERMOSTAT Um das indivi- duelle Wohlfühlklima in der Wohnung herzustellen, misst der Homematic IP 143159A0 die Soll- und Ist-Temperatur sowie die Luftfeuchtigkeit. Stellt der Wandthermostat Abweichungen zu einem ein gestellten Temperatur-Profil fest, steuert er Heiz- körperthermostate, Fußbodenheizungsaktoren, Schaltsteckdosen sowie andere Smart-Home-Geräte an, um das Raumklima zu regulieren (Art.-Nr. 2214731). 8 ROUTER Highspeed im Heimnetz, dafür bürgt der Dualband-Router Fritz!Box 7590 von AVM. Internet-Geschwindigkeiten von bis zu 300 MBit/s ermög- licht das VDSL-Supervectoring. Highend-WLAN ac+n sorgt für maximale Reichweite und Geschwindigkeit (Art.-Nr. 2280165). 9 SMARTE ZENTRALE Die Einheit bündelt alle Informationen der Bosch Smart Home Geräte, organisiert die Kom- munikation zwischen den jeweiligen Geräten und speichert alle Systemdaten lokal. Per Fingertipp in der App senden Sie Befehle an den Controller. Diese werden an die Module weitergeleitet und ausgeführt (Art.-Nr.2189530). SMARTE HELFER FÜR ZUHAUSE 9 1 2 3 4 5 67 8 9 32 33 SMART LIVING 9 SMARTE HELFER FÜR ZUHAUSE Video zum Thema: turn-on.de/ guenstig

- 18. EIGENTLICH SOLLTE SICH HERUMGESPROCHEN HABEN, DASS MAN MAILS VON NIGERIANISCHEN PRINZEN ODER ALLEINSTEHENDEN MULTIMILLIONÄREN LIEBER NICHT BEANTWORTET. TROTZDEM WAREN WESTAFRIKANISCHE SPAMMER NOCH NIE SO ERFOLGREICH. WIR HABEN UNS MAL UMGESEHEN. TEXT_OLIVIA NDUBUISI 34 35 GESCHÄFTIG Enugu im Südosten Nigerias ist eine (fast) typische afrikanische Großstadt. Der Unterschied zu anderen: Hier befindet sich ein Hotspot der internationalen Spam-Szene. UNTER PRINZEN TECH YAHOO-BOYS SELBSTINSZENIERUNG Die „Yahoo Boys“ sind Influencer der etwas anderen Art: Ihr Leben ist Vorbild für viele. Und so zeigen sie sich in den sozialen Netzwerken als Übergangster.

- 19. D ie „Yahoo Boys“ verkaufen Romantik. Manchmal auch Edelmetalle oder Ge- heimnisse. Ihre Spezialität ist der „Love Scam“ oder der „Wire Scam“. Gern sind sie Soldat, im Ausland stationiert und einsam, oder reicher Geschäftsmann, der die Liebe sucht – und durch einen Schicksalsschlag in der Familie plötzlich selber Geld benötigt. Nicht viel, nur ein paar hundert Dollar für die Operation der Mutter. Oder sie sind Banker mit Kontakten zur Regierung. Oder Abtrünniger der Regierungspartei, der dringend Geld auf die Seite schaffen muss. Das klingt dann so: „Ich bin Mr Patrick Chan KW Executive Director & Chief Financial Officer der Hang Seng Bank Ltd, Hongkong. Ich habe ein lukratives Geschäft Vorschlag von gemeinsamem Interesse mit Ihnen zu teilen, sondern die Übertragung von einer großen Geld von meiner Bank hier in Hongkong.“ Es folgt eine Kontonummer, auf die man Geld überwei- sen soll. Und, man fasst es nicht: Menschen tun das. Die „Yahoo Boys“ sind Internetbetrüger, fast immer aus Nigeria. Und sie sind nicht allein: Der „Yahoo Boy“ braucht, für seinen Geschäftserfolg, die Kameraden um sich herum. Der Dokumentenfälscher, der internationale Call-Router, die Bankkonto-Frontperson und der Tech Wizard werden ebenso benö- tigt wie der Smooth Talker. Das ist zum Glück kein Prob- lem, denn der Sektor bringt genug Geld für alle ein. Das FBI geht davon aus, dass allein zwischen Oktober 2013 und Dezember 2016 ein Schaden von 5,3 Milliarden Dollar entstanden ist. Laut Europol haben Netzattacken das westafrikanische Land in Deutschland, Großbritannien und den USA zum dritt- größten Schadensverursacher in Sachen Cybercrime ge- macht. Beispiel gefällig? Im Juni 2016 verhafteten nige- rianische Behörden nach Hinweisen von Interpol etwa „Mike“. Der 40-Jährige hatte ebenso viele Zuarbeiter – und insgesamt rund 60 Millionen Dollar von Privatleuten und Unternehmen gestohlen. Hotspot der Szene ist der Stadtteil New Haven in Enugu, knapp 750.000 Einwohner, Südostnigeria. Neue Bürogebäude beherbergen die Betrüger – die dort aller- dings „Geschäftsleute“ sind. Ihre Opfer sind „Kunden“, und „Yahoo Boy“ ist eine ernst zu nehmende Karriere option mit festen Arbeitszeiten und geregeltem Büro leben. Dass manchmal der Strom ausfällt und es wegen der vielen Generatoren sehr laut wird? Nicht der Rede wert. Okechukwu Nnadi, ausgebildeter Wirtschaftswissen- schaftler, würde nicht sagen, dass Betrug die beste Berufs- wahl für einen jungen Nigerianer ist, aber er sagt auch, dass junge Uni-Absolventen wie er selbst hier wenig bis gar keine anderen Karrierechancen haben. Er sagt: „Es hängt davon ab, in welcher Phase der Verzweiflung man sich gerade befindet, wenn man zum ersten Mal Kontakt mit jemandem hat, der das macht.“ Könnte er als Akade- miker nicht eine legitime Arbeit finden? „Was für eine legitime Arbeit?“, fragt er zurück. „Wie lange muss man im Staatsdienst arbeiten, um sich ein Auto wie meines leisten zu können?“ Er fährt einen Lexus. Das Einstiegs- gehalt im öffentlichen Dienst von Enugu beträgt rund 100 US-Dollar pro Monat. Nicht besonders viel. Nigeria ist, trotz Erdöl-Schwemme, auch offiziell das „Armen- haus der Welt“: Knapp die Hälfte der Menschen muss mit 1,90 Dollar pro Tag auskommen. Und so wurde Nnadi „Yahoo Boy“. Diesen Namen ver- dankt die Szene dem führenden E-Mail-Anbieter der Zeit, in der der Betrug zwar nicht startete – das war viel früher –, aber doch Mainstream wurde. Die Gesellschaft betrachtet E-Mail-Betrügereien nicht als ernsthaftes Verbrechen, obwohl es bereits seit 1995 dafür einen Paragrafen im nigerianischen Strafgesetzbuch gibt, der dem Betrug die Bezeichnung „419 Scam“ eingebracht hat. Dabei ist die Szene nicht mal besonders diskret, sie ist sogar Teil der Popkultur. Musiker verherrlichen den Betrug wie US-ame- rikanische Gangster-Rapper die Drogenkriminalität. Es gehört auch nicht viel dazu, die echten Namen der Betrüger in den sozialen Netzwerken zu finden. „Auf Facebook agieren sie für gewöhnlich als Privatpersonen, während sie auf Google+ meist einige wenige Geschäftskontakte pfle- gen“, sagt Simon Conant, Analyst bei Palo Alto Networks, einem kalifornischen Internet-Sicherheits-Unternehmen. Zudem gehen die „Yahoo Boys“ offensiv mit ihrer Tä- tigkeit um: In den Netzwerken wird offen diskutiert, wie man am besten Viren verschickt oder eine zweite Identität aufbaut. „Wire Fraud“ ist ein beliebtes Thema auf Facebook und wird als Hashtag einge- setzt. Es gibt Online-Work- shops, die Tipps geben wie „Work on weekends, because banks are closed. Thus, until Monday morning victims will be unable to stop any illegal transactions“. Oder: „It is necessary you create a social media account for months be- fore you start your yahoo boy business. The reason to create it ahead of time is to avoid suspicion from your client. Make sure you have accounts on Instagram, Twitter, Facebook and Snapchat. You can look for pictures of unknown white people that you can’t find on Google and use it as your profile picture. Download so many that you won’t run out of pictures to use.“ Obwohl die „Yahoo Boys“ das Internet nutzen: Sie haben keine Programmierkenntnisse – Hacker im herkömmlichen Sinn sind sie nicht. Eher Schwätzer. „Wenn du das eine Zeit lang machst“, sagt Nnadi, „lernst du, wer mit welcher Masche am schnellsten be- zahlt.“ Sobald das Geld von einem Opfer überwiesen wird, hören Nnadi und seine Kollegen nicht auf, bis das Opfer kein Geld mehr hat – und niemanden mehr, von dem es sich etwas leihen kann. Das kommt öfter vor, als man denkt. Die Polizei stört das nicht besonders. Werden doch mal ein paar „Yahoo Boys“ in einer Region verhaf- tet, ziehen sie in eine andere. Meistens werden die Boys aber sowieso nicht behelligt. Schließlich haben sie etwas zu tun, einen Job, der sich einer Kriminalität enthält, die die Nachbarn unmittelbar spüren würden, Einbrüche oder Erpressung etwa. Tatsächlich ist die Kriminalitäts- rate in den Vierteln, in denen die „Yahoo Boys“ arbeiten, weit unter dem Landesdurchschnitt. „Mit der Zeit lernst du, auf welcher Plattform wie viel Zeit vergehen muss, bevor du wieder bei einem Kunden einchecken kannst“, sagt Nnadi. Selbst die Tageszeit ist wichtig, schließlich wird nach US-amerikanischer oder europäischer Zeit gearbeitet. Er erklärt, wie ein IN FOREN TAUSCHEN SICH DIE „YAHOO BOYS“ DARÜBER AUS, WIE MAN AM BESTEN BETRÜGT. 3736 TECH YAHOO-BOYS ANALOG STATT DIGITAL Geschäftsreisen werden mit dem Moped zurückgelegt. Auch wenn die „Yahoo Boys“ anderes suggerieren: Hightech ist nicht sehr weit verbreitet in der Stadt.

- 20. „ernsthafter Yahoo Boy“ echt erscheinen kann. „Wenn Sie Romantik ver- kaufen“, sagt er, „stellen Sie sicher, dass Sie weit weg sind und es keine Chance gibt, dass Sie und Ihre einsame weibliche Kundin sich tatsächlich je- mals treffen.“ Nnadi wur- de zuletzt von einer in Po- len lebenden Frau bezahlt. Er hat Freunde, die derzeit Gelder von Kunden in Li- tauen und Malaysia erhal- ten. Er sagt: „Die Liebes- betrügereien sind einfach. Solange du sie nicht in ih- rem Land besuchst und deinen Heimvorteil ver- lierst, geht es dir gut. Denn wenn du versprichst, zu ihr zu kommen, und das dann nicht tust, be- ginnt sie zu zweifeln.“ Schwieriger, sagt Oke- chukwu Nnadi, sei der Geschäftsbetrug, bei dem „jemand tatsächliche ma- terielle Artikel bei Ihnen bestellt: Dann müssen Sie eine Lieferung fälschen – die natürlich nie geliefert wird – und Briefkastenfir- men gründen“. Aber darin sind sie gut in Enugu. „Eine Klientin war anfangs skeptisch, aber als ich Do- kumente geschickt hatte – den Namen des Händlers, ei- nen Lichtbildausweis, den Namen des Flughafens und die Details der Sendung –, glaubte sie mir.“ Die „Yahoo Boys“ sind arbeitsteilig organisiert, jeder ist auf etwas anderes spezialisiert. Kunden überzeugen ist eben etwas anderes als Dokumente fälschen – „formen“, wie man hier sagt. Tobe Ani, 28, ist ein Former. Eigentlich ist er Biochemiker, findet in seinem Job aber keine Arbeit – weswegen er zunächst als Komiker in einem Club arbei- tete, der von „Yahoo Boys“ besucht wurde. Weil er Witze über sie und ihren Reichtum machte, sprachen sie ihn irgendwann an. Und machten ihm ein Angebot, das er nicht ablehnen konnte. Ani fälscht, was gewünscht wird. Du brauchst ein Zertifikat, dass dir eine Goldmine im benachbarten Ghana gehört? Du willst beweisen, dass deine Familie ein Medienimperium besitzt? Kein Prob- lem. „Sie kommen zu mir und beschreiben, was sie wol- len, und ich entwerfe und produziere es. Welche Unter- schrift oder welcher Stempel auch immer benötigt wird.“ Immer wieder, sagt er, gebe es Geschichten von Men- schen, die sich sogar umbringen, weil der Internetbetrug sie finanziell ruiniert hat. Ani sagt: „Du musst dein Ge- wissen töten, um das tun zu können.“ Nnadi und Ani arbeiten zusammen mit einem Mann, der sich „Arinze Amandi“ nennt. Amandis Aufgabe ist es, Konten im Ausland zu organisieren. Er unterhält ein Netzwerk von Arbeitern, die immer wieder ins Ausland reisen – um dort Stroh- mann eines Kontos zu sein, dessen einziger Zweck es ist, an einen „Ya hoo Boy“ vermietet zu werden. Je weiter weg von Nigeria, desto besser, weil unauffälliger. Trifft Geld von einem Opfer ein, wird die Summe, abzüglich ei- ner Provision, über Wes- tern Union oder Money- Gram an den „Yahoo Boy“ weitergeleitet – und auf diese Weise gewaschen. Ist die Summe zu groß, wird sie vor Ort in Waren um- gesetzt, die dann nach Ni- geria geschickt werden. Mittlerweile, sagt Aman di, suche er allerdings einen Weg, um auszusteigen: Sei ne Tante ist Opfer eines Internetbetrugs geworden. Er sagt: „Ich glaube, es hat Konsequenzen, wenn man solche Dinge tut wie ich.“ Die Tante habe online je- manden kennengelernt – und verlor viel Geld. „Nigerianer kann man natürlich auch betrügen“, sagt Amandi, „am besten eine Frau aus der Mittel- schicht.“ Zum Beispiel so: „Du benutzt das Bild ei- nes gut aussehenden Man- nes und chattest öfter mit ihr. Nach einer Weile erzählst du, dass du für ein Ge- schäft vorübergehend in die USA musst. Aber du wirst von dort aus in Kontakt bleiben. Vor deiner Reise schickst du ihr ein Telefon, weil dann das Kontakt-Hal- ten einfacher ist. Und ein physischer Gegenstand die Sache glaubwürdiger macht. Du stellst sie deiner ,Mut- ter‘ vor, die von Zeit zu Zeit mit ihr am Telefon spricht. Die Stimme einer älteren Frau wird ihr sagen, dass sie es kaum erwarten kann, dich zu treffen. Die „Mutter“ werde auch die Ehe versprechen. Im nächsten Schritt müsse man aus dem Ausland anrufen, am besten mehrmals. „Es gibt einen Typ, der hier in New Haven lebt, der den Anruf so kodiert, dass er scheinbar wirklich von dort kommt.“ Und dann? „Sobald sie über- zeugt ist, dass du wirklich in den USA bist, sagst du ihr, dass deine Mutter plötzlich krank geworden ist – die net- te Frau vom Telefon – und du dringend 1000 Dollar für eine Operation brauchst.“ Und dann kündigt man den kleinen Bruder an, der das Geld abholt. „Da geht man natürlich selber hin“, sagt er. Das persönliche Gespräch diene dazu, die Glaubwürdigkeit zu erhöhen. Und dann werde das „gekauft“. In Nigeria sei diese Form von Betrug jedoch sehr auf- wendig. Eher was für Profis. Und im Westen? Arinze Amandi sagt: „Das wird immer gehen. Weil der Westen dem Internet glaubt.“ 38 TYPISCHE HACKER? Die „Yahoo Boys“ betreiben Social Hacking – programmieren können sie in der Regel nicht. TECH YAHOO-BOYS WIE ERKENEN SIE FAKE? Die Betrüger werden immer professioneller, die Versuche zahlreicher: Ziel von Internetbetrug durch E-Mail, Soci- al-Media und SMS ist vermutlich jeder schon geworden. SATURN.DE/FAKE gibt TIPPS und zeigt TRICKS wie Sie Betrüger erkennen und sich dagegen wehren können. MOBILES BEZAHLEN WAR LANGE EIN NISCHENPHÄNOMEN – SPÄTESTENS SEIT DEM START VON GOOGLE PAY UND APPLE PAY HAT SICH DAS GEÄNDERT. ANLÄSSLICH DES ERSTEN GEBURTSTAGS VON GOOGLE PAY IN DEUTSCHLAND BLICKEN WIR AUF TURN-ON.DE ZURÜCK AUF BISHER ERREICHTES UND WAGEN ZUGLEICH EINEN BLICK IN DIE ZUKUNFT. S chnell, sicher und unkompliziert mit dem Smartphone bezahlen – hierzulande längst kein Standard, aber vielerorts schon mög- lich. Vor rund einem Jahr ging Google Pay an den Start, knapp ein halbes Jahr später gab Apple sein Bezahlsystem für das iPhone frei. Was hat sich seitdem getan, wie groß ist die Akzeptanz? Oder ist Mobile Payment im Bargeldland Deutsch- land ohnehin zum Scheitern verurteilt? Auf TURN- ON.de haben sich die Redakteure und Mobile- Payment-Fans Patrick (Google Pay) und Alexander (Apple Pay) näher mit dem aktuellen Stand in Deutschland beschäftigt. Unter anderem sprachen sie dabei mit der Sparkasse, die sie mit überraschenden Nutzerdaten rund um die Akzeptanz ihrer Bezahl- App versorgt hat. Die ganze Reportage zum Thema „Quo vadis, Mobile Payment in Deutschland?“ lesen Sie auf „turn-on.de/mobilepayment“. NACH EINEM JAHR GOOGLE PAY IN DEUTSCHLAND MOBILE PAYMENT IM BARGELDLAND HIER GEHT ES ZUM VIDEO: TURN-ON.DE/MOBILEPAYMENT 39 MOBILE PAYMENT SMART LIVING 39