Ataques en tiempo real, la tendencia que marca la ciberseguridad

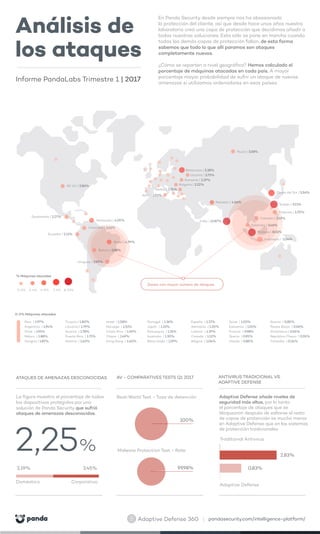

- 1. Informe PandaLabs Trimestre 1 | 2017 Análisis de los ataques En Panda Security desde siempre nos ha obsesionado la protección del cliente, así que desde hace unos años nuestro laboratorio creó una capa de protección que decidimos añadir a todas nuestras soluciones. Esta sólo se pone en marcha cuando todas las demás capas de protección fallan, de esta forma sabemos que todo lo que allí paramos son ataques completamente nuevos. ¿Cómo se reparten a nivel geográfico? Hemos calculado el porcentaje de máquinas atacadas en cada país. A mayor porcentaje mayor probabilidad de sufrir un ataque de nuevas amenazas si utilizamos ordenadores en esos países. ATAQUES DE AMENAZAS DESCONOCIDAS 2,25% 2,19% 2,45% Doméstico Corporativo La figura muestra el porcentaje de todos los dispositivos protegidos por una solución de Panda Security que sufrió ataques de amenazas desconocidas. 100% 99,98% ANTIVIRUS TRADICIONAL VS. ADAPTIVE DEFENSE Adaptive Defense añade niveles de seguridad más altos, por lo tanto el porcentaje de ataques que se bloquearon después de saltarse el resto de capas de protección es mucho menor en Adaptive Defense que en los sistemas de protección tradicionales. Traditional Antivirus Adaptive Defense 2,83% 0,83% Indonesia | 3,54% Taiwán | 9.21% Bielorrusia | 5,38% Ucrania | 3,73% Malasia | 8.01% Pakistán | 4,56% Venezuela | 4,05% Colombia | 3,61% Tailandia | 3,46% Vietnam | 3,12%Guatemala | 2,27% Ecuador | 2,11% Uruguay | 2,99% Bolivia | 2,98% Italia | 2,93% EE UU | 2,86% Serbia | 2,74% Rumanía | 2,19% Bulgaria | 2,22% Filipinas | 2,70% Rusia | 3,58% 8-13%7-5%4-5%2-4%0-2% AV - COMPARATIVES TESTS Q1 2017 Real-World Test - Tasa de detención Malware Protection Test - Rate Corea del Sur | 5,56% India | 12.87% Brasil | 4,79% Zonas con mayor número de ataques % Máquinas atacadas 0-2% Máquinas atacados Peru | 1.97% Argentina | 1.94% Chile | 1.91% Méjico | 1.88% Hungría | 1.87% Turquía | 1.80% Lituania | 1.79% Austria | 1.78% Puerto Rico | 1.71% Polonia | 1.63% Israel | 1.58% Noruega | 1.51% Costa Rica | 1.49% Chipre | 1.49% Hong Kong | 1.40% Portugal | 1.36% Japón | 1.33% Eslovaquia | 1.31% Australia | 1.30% Reino Unido | 1.29% España | 1.27% Alemania | 1.20% Letonia | 1.19% Canadá | 1.12% Bélgica | 1.04% Suiza | 1.03% Eslovenia | 1.01% Francia | 0.98% Grecia | 0.95% Irlanda | 0.85% Suecia | 0.85% Países Bajos | 0.66% Dinamarca | 0.65% República Checa | 0.55% Finlandia | 0.34% pandasecurity.com/intelligence-platform/