Melden

Teilen

Downloaden Sie, um offline zu lesen

Empfohlen

Empfohlen

OpenStack Day in Korea 2015 - Track 2-4

Towards Programmable Network (Concept and Use Cases)

정재웅 - 대표, Atto Research[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...OpenStack Korea Community

Weitere ähnliche Inhalte

Ähnlich wie Week10 vpn

OpenStack Day in Korea 2015 - Track 2-4

Towards Programmable Network (Concept and Use Cases)

정재웅 - 대표, Atto Research[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...OpenStack Korea Community

Ähnlich wie Week10 vpn (20)

[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[OpenStack Day in Korea 2015] Track 2-4 - Towards Programmable Network (Conce...

(Action Plan Repor) Accomplish 1st Stage of Network Separation

(Action Plan Repor) Accomplish 1st Stage of Network Separation

No trade-offs: 안전하고, 빠르고, 안정적인 네트워크 구축하기 / Building secure, fast, and reliabl...

No trade-offs: 안전하고, 빠르고, 안정적인 네트워크 구축하기 / Building secure, fast, and reliabl...

[White Paper] SDN 기반 공격 탐지차단 강화를 위한 네트워크 관리 정보 구성 방안![[White Paper] SDN 기반 공격 탐지차단 강화를 위한 네트워크 관리 정보 구성 방안](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[White Paper] SDN 기반 공격 탐지차단 강화를 위한 네트워크 관리 정보 구성 방안](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[White Paper] SDN 기반 공격 탐지차단 강화를 위한 네트워크 관리 정보 구성 방안

Mehr von HansolJang5

Mehr von HansolJang5 (13)

Week10 vpn

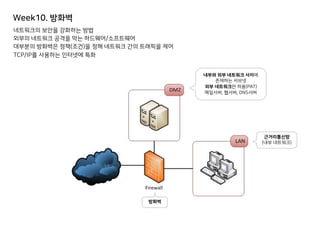

- 1. Week10. 방화벽 네트워크의 보안을 강화하는 방법 외부의 네트워크 공격을 막는 하드웨어/소프트웨어 대부분의 방화벽은 정책(조건)을 정해 네트워크 간의 트래픽을 제어 TCP/IP를 사용하는 인터넷에 특화 내부와 외부 네트워크 사이에 존재하는 서브넷 외부 네트워크만 허용(PAT) 메일서버, 웹서버, DNS서버 근거리통신망 (내부 네트워크) 방화벽

- 2. Week10. 방화벽의 종류 패킷 필터형 WAF 프록시 TCP/IP 헤더에 포함되는 IP 주소, 포트번호, 통신상태 등을 주로 제어 고속 데이터, 세션 등을 보지 않음 TCP/IP의 네트워크 계층에서 사용 헤더를 보는데 사용 특정 IP 허용, 거부 특정 포트 허용,거부 웹 애플리케이션에 특화된 방화벽 http 프로토콜을 바 탕으로 규칙을 정함 SQL, command 인 젝션 등 도입이 쉽지만, 유지 보수 필요 NGINX 네트워크 중개자 프록시 서버만 글로 벌 IP 사용 요청 내용 캐시 (속 도 증가) 내부 네트워크 보안 효과

- 3. Week10. VPN 인터넷에서 안전하게 통신하기 위한 장치 물리적 구현이 비용이 높기 때문에 가상으로 구현 통신 데이터 암호화, 통신 데이터 서명 등 IPsec VPN을 구현할 때 자주 사용하는 프로토콜 IP 패킷 단위의 암호화 + 패킷 인증 1 : 1 패킷 암호화 상대적으로 빠른 공통키 방식 사용 *payload: 헤더를 제외한 데이터 Tunnel Mode (IP 패킷 전체) Transport Mode (payload만) IKE (Internet Key Exchange) IP 헤더 payload (TCP segment) IP 패킷 IP 헤더 payload (TCP segment) 암호화된 IP 패킷 IP 헤더 Payload IPsec 패킷 + AH헤더 : 해시 값 계산 (무결성, 인증) ESP헤더 : 대칭키로 한번 더 암호화 (무결성, 인증, 기밀성) *무결성: 데이터가 변조되지 않음 *인증: 메세지 마다의 진위 확인(식별) *기밀성: 인가받은(키를 가진) 사람만 데이터를 볼 수 있음