Eset infografia-ransomware-v3 b

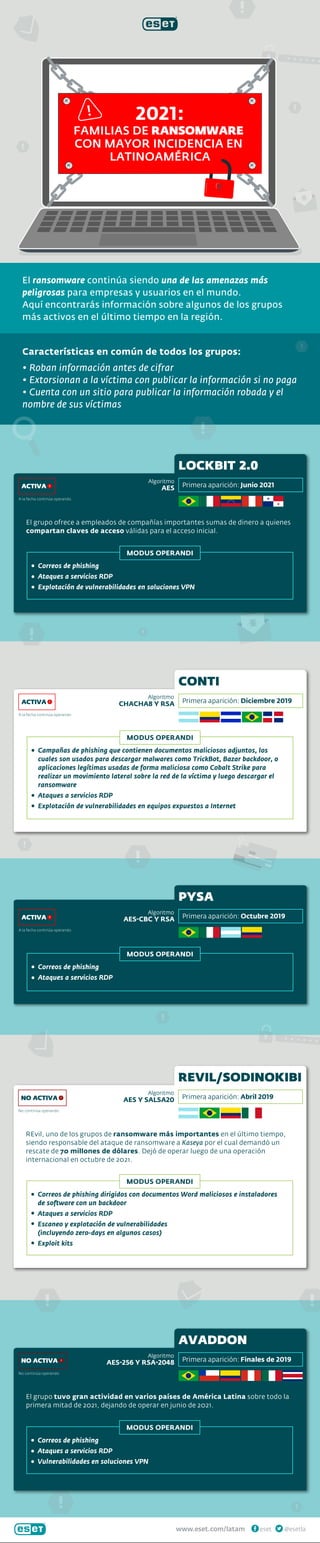

- 1. www.eset.com/latam https://www.facebook.com/ESETLA hthttps://twitter.com/ESETLA @esetla eset FAMILIAS DE RANSOMWARE CON MAYOR INCIDENCIA EN LATINOAMÉRICA 2021: LOCKBIT 2.0 El grupo ofrece a empleados de compañías importantes sumas de dinero a quienes compartan claves de acceso válidas para el acceso inicial. Primera aparición: Junio 2021 Correos de phishing Ataques a servicios RDP Explotación de vulnerabilidades en soluciones VPN A la fecha continúa operando. ACTIVA AES MODUS OPERANDI Algoritmo REVIL/SODINOKIBI REvil, uno de los grupos de ransomware más importantes en el último tiempo, siendo responsable del ataque de ransomware a Kaseya por el cual demandó un rescate de 70 millones de dólares. Dejó de operar luego de una operación internacional en octubre de 2021. Primera aparición: Abril 2019 Correos de phishing dirigidos con documentos Word maliciosos e instaladores de software con un backdoor Ataques a servicios RDP Escaneo y explotación de vulnerabilidades (incluyendo zero-days en algunos casos) Exploit kits AES Y SALSA20 MODUS OPERANDI No continúa operando. NO ACTIVA PYSA Primera aparición: Octubre 2019 Correos de phishing Ataques a servicios RDP A la fecha continúa operando. ACTIVA AES-CBC Y RSA MODUS OPERANDI CONTI Primera aparición: Diciembre 2019 Campañas de phishing que contienen documentos maliciosos adjuntos, los cuales son usados para descargar malwares como TrickBot, Bazar backdoor, o aplicaciones legítimas usadas de forma maliciosa como Cobalt Strike para realizar un movimiento lateral sobre la red de la víctima y luego descargar el ransomware Ataques a servicios RDP Explotación de vulnerabilidades en equipos expuestos a Internet A la fecha continúa operando. ACTIVA CHACHA8 Y RSA MODUS OPERANDI AVADDON Primera aparición: Finales de 2019 No continúa operando. NO ACTIVA AES-256 Y RSA-2048 El grupo tuvo gran actividad en varios países de América Latina sobre todo la primera mitad de 2021, dejando de operar en junio de 2021. Correos de phishing Ataques a servicios RDP Vulnerabilidades en soluciones VPN MODUS OPERANDI Algoritmo Algoritmo Algoritmo Algoritmo El ransomware continúa siendo una de las amenazas más peligrosas para empresas y usuarios en el mundo. Aquí encontrarás información sobre algunos de los grupos más activos en el último tiempo en la región. Características en común de todos los grupos: • Roban información antes de cifrar • Extorsionan a la víctima con publicar la información si no paga • Cuenta con un sitio para publicar la información robada y el nombre de sus víctimas