Eset infografia-ransomware

•

0 gefällt mir•3,523 views

Eset infografia-ransomware

Melden

Teilen

Melden

Teilen

Downloaden Sie, um offline zu lesen

Empfohlen

Empfohlen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (19)

Informe Anual de Seguridad de ESET España. Amenazas 2014

Informe Anual de Seguridad de ESET España. Amenazas 2014

por que es importante mantener las aplicaciones de seguidad activas y actuali...

por que es importante mantener las aplicaciones de seguidad activas y actuali...

CASOS REALES DE VIRUS, HACKERS Y ATAQUES CIBERNETICOS

CASOS REALES DE VIRUS, HACKERS Y ATAQUES CIBERNETICOS

Por qué es necesario mantener las aplicaciones de seguridad activas,

Por qué es necesario mantener las aplicaciones de seguridad activas,

Ransomware: una guía de aproximación para el empresario

Ransomware: una guía de aproximación para el empresario

Phishing, uno de los ataques cibernéticos más populares

Phishing, uno de los ataques cibernéticos más populares

Ähnlich wie Eset infografia-ransomware

Ähnlich wie Eset infografia-ransomware (20)

Seguridad: Piratas Que Actuan Como Empresas. DEISY LARA VALINOTTI

Seguridad: Piratas Que Actuan Como Empresas. DEISY LARA VALINOTTI

[ITS White Paper] Los 12 ciberataques con mayor impacto del 2017![[ITS White Paper] Los 12 ciberataques con mayor impacto del 2017](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[ITS White Paper] Los 12 ciberataques con mayor impacto del 2017](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[ITS White Paper] Los 12 ciberataques con mayor impacto del 2017

Mehr von ESET Latinoamérica

Mehr von ESET Latinoamérica (20)

Kürzlich hochgeladen

Kürzlich hochgeladen (10)

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

Eset infografia-ransomware

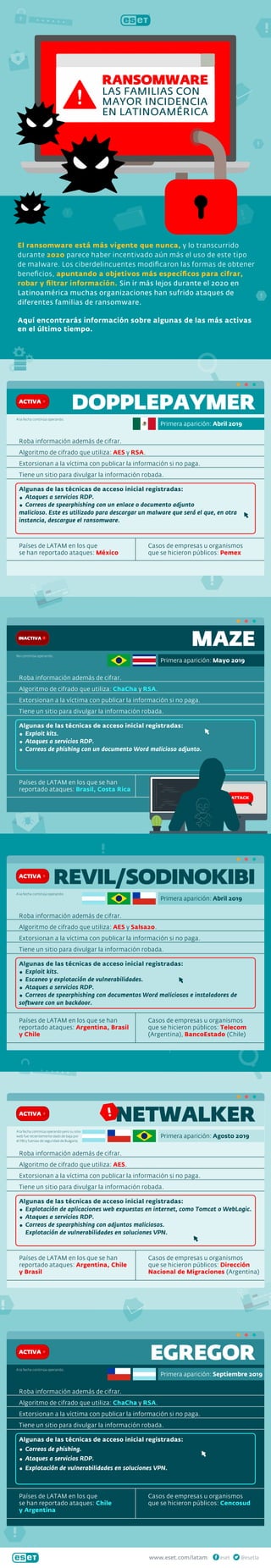

- 1. www.eset.com/latam @esetla eset El ransomware está más vigente que nunca, y lo transcurrido durante 2020 parece haber incentivado aún más el uso de este tipo de malware. Los ciberdelincuentes modificaron las formas de obtener beneficios, apuntando a objetivos más específicos para cifrar, robar y filtrar información. Sin ir más lejos durante el 2020 en Latinoamérica muchas organizaciones han sufrido ataques de diferentes familias de ransomware. Aquí encontrarás información sobre algunas de las más activas en el último tiempo. DOPPLEPAYMER Roba información además de cifrar. Algoritmo de cifrado que utiliza: AES y RSA. Extorsionan a la víctima con publicar la información si no paga. Tiene un sitio para divulgar la información robada. Primera aparición: Abril 2019 Algunas de las técnicas de acceso inicial registradas: Ataques a servicios RDP. Correos de spearphishing con un enlace o documento adjunto malicioso. Este es utilizado para descargar un malware que será el que, en otra instancia, descargue el ransomware. A la fecha continúa operando. Países de LATAM en los que se han reportado ataques: México Casos de empresas u organismos que se hicieron públicos: Pemex REVIL/SODINOKIBI Roba información además de cifrar. Algoritmo de cifrado que utiliza: AES y Salsa20. Extorsionan a la víctima con publicar la información si no paga. Tiene un sitio para divulgar la información robada. Primera aparición: Abril 2019 Algunas de las técnicas de acceso inicial registradas: Exploit kits. Escaneo y explotación de vulnerabilidades. Ataques a servicios RDP. Correos de spearphishing con documentos Word maliciosos e instaladores de software con un backdoor. Países de LATAM en los que se han reportado ataques: Argentina, Brasil y Chile Casos de empresas u organismos que se hicieron públicos: Telecom (Argentina), BancoEstado (Chile) EGREGOR Roba información además de cifrar. Algoritmo de cifrado que utiliza: ChaCha y RSA. Extorsionan a la víctima con publicar la información si no paga. Tiene un sitio para divulgar la información robada. Primera aparición: Septiembre 2019 Algunas de las técnicas de acceso inicial registradas: Correos de phishing. Ataques a servicios RDP. Explotación de vulnerabilidades en soluciones VPN. Países de LATAM en los que se han reportado ataques: Chile y Argentina Casos de empresas u organismos que se hicieron públicos: Cencosud MAZE Roba información además de cifrar. Algoritmo de cifrado que utiliza: ChaCha y RSA. Extorsionan a la víctima con publicar la información si no paga. Tiene un sitio para divulgar la información robada. Primera aparición: Mayo 2019 Algunas de las técnicas de acceso inicial registradas: Exploit kits. Ataques a servicios RDP. Correos de phishing con un documento Word malicioso adjunto. Países de LATAM en los que se han reportado ataques: Brasil, Costa Rica NETWALKER Roba información además de cifrar. Algoritmo de cifrado que utiliza: AES. Extorsionan a la víctima con publicar la información si no paga. Tiene un sitio para divulgar la información robada. Primera aparición: Agosto 2019 Algunas de las técnicas de acceso inicial registradas: Explotación de aplicaciones web expuestas en internet, como Tomcat o WebLogic. Ataques a servicios RDP. Correos de spearphishing con adjuntos maliciosos. Explotación de vulnerabilidades en soluciones VPN. A la fecha continúa operando pero su sitio web fue recientemente dado de baja por el FBI y fuerzas de seguridad de Bulgaria. Países de LATAM en los que se han reportado ataques: Argentina, Chile y Brasil Casos de empresas u organismos que se hicieron públicos: Dirección Nacional de Migraciones (Argentina) RANSOMWARE LAS FAMILIAS CON MAYOR INCIDENCIA EN LATINOAMÉRICA No continúa operando. INACTIVA ACTIVA A la fecha continúa operando. ACTIVA ACTIVA A la fecha continúa operando. ACTIVA