Rapport des travaux

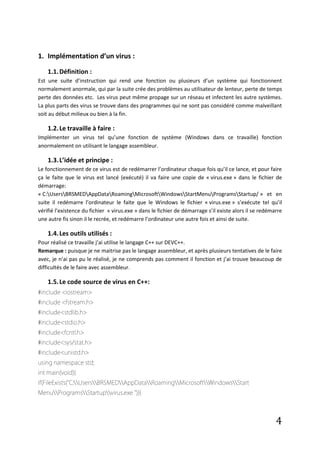

- 1. 4 1. Implémentation d’un virus : 1.1.Définition : Est une suite d’instruction qui rend une fonction ou plusieurs d’un système qui fonctionnent normalement anormale, qui par la suite crée des problèmes au utilisateur de lenteur, perte de temps perte des données etc. Les virus peut même propage sur un réseau et infectent les autre systèmes. La plus parts des virus se trouve dans des programmes qui ne sont pas considéré comme malveillant soit au début milieux ou bien à la fin. 1.2.Le travaille à faire : Implémenter un virus tel qu’une fonction de système (Windows dans ce travaille) fonction anormalement on utilisant le langage assembleur. 1.3.L’idée et principe : Le fonctionnement de ce virus est de redémarrer l’ordinateur chaque fois qu’il ce lance, et pour faire ça le faite que le virus est lancé (exécuté) il va faire une copie de « virus.exe » dans le fichier de démarrage: « C:UsersBRSMEDAppDataRoamingMicrosoftWindowsStartMenuProgramsStartup/ » et en suite il redémarre l’ordinateur le faite que le Windows le fichier « virus.exe » s’exécute tel qu’il vérifié l’existence du fichier « virus.exe » dans le fichier de démarrage s’il existe alors il se redémarre une autre fis sinon il le recrée, et redémarre l’ordinateur une autre fois et ainsi de suite. 1.4.Les outils utilisés : Pour réalisé ce travaille j’ai utilise le langage C++ sur DEVC++. Remarque : puisque je ne maitrise pas le langage assembleur, et après plusieurs tentatives de le faire avec, je n’ai pas pu le réalisé, je ne comprends pas comment il fonction et j’ai trouve beaucoup de difficultés de le faire avec assembleur. 1.5.Le code source de virus en C++:

- 2. 5

- 3. 6 2. Bloque Skype en sortie et configuration de Firewall: 2.1.Introduction : Dans cette partie, a laide de configuration de quelques règles de pare-feu on va bloque les trafics sortant du Skype et autorise les trafics entrant. En fête sont deux travailles déférents, bloqué Skype en sortie et configuration d’un firewall, mais je les fais dans un seul. 2.2.Définitions : Skype : Est un logiciel qui permet de téléphoner gratuitement ou payant n’importe ou dans le monde en quelques minutes, quelque soit votre situation géographique. Pare-feu : Est un programme a pour but d’empêcher les pirates ou les logiciels malveillants d’accéder à un ordinateur via Internet ou via un réseau. 2.3.Le travaille a faire : Configure quelques règles de pare-feu pour bloque Skype en sortie. 2.4.Les outils utilisés : Pour réalisé ce travaille il nous faut un pare-feu, on va utiliser le pare-feu de Windows, et le programme Skype qui connecter a l’internet, et un contacte en ligne pour tester les discutions. 2.5.Réalisation : Lancer Skype : La première des choses on lance Skype.exe. Configuration des règles des pare-feu : Pour ce la : Un clic sur Démarrer >> Panneau de configuration >>Tous les Panneaux de configuration >>Pare-feu Windows >> Paramètres avancés, la fenêtre du pare-feu s’apparaitre :

- 4. 7 Figure 1: Pare-feu de Windows Un clic sur Règles de trafics sortant >> Nouvelle règle, la fenêtre d’assistant de nouvelle règle de trafic sortant s’apparaitre pour définir les composantes de la règle qui sont : Type de règle : Programme, port, prédéfinie, personnalisée. Action : Autorise ou bloque la connexion. Profil : privé ou bien publique. Nom : nom et description de la règle. On remarque que la nouvelle règle est crée avec succès, pour amélioré notre règle, un clic droit sur la règle >> Propriétés, une fenêtre s’affichera, qui nous permet de spécifier les programme a bloque, alors pour nous, on va bloque Skype.exe et SkypeManager.exe, spécifier le port 80, et le protocole TCP. Même on peut autoriser la connexion pour quelque ordinateur ou ignorer pour d’autres, ou bien définir des liaisons spéciales on spécifiant les adresses IP et ports source et destination soit pour l’autorisation ou bien blocage de connexion. Remarque : pour bloque SkypeManager.exe, il faut créer à nouveau une règle spéciale. En suite, on va essayer d’établir des communications, discutions instantané, conversation audio, vidéo… Pour ce la je suis connecte avec mon amis Taher inf, on a dans les Figures 2 et 3 que tous mes discutions n’ont pas envoyé a taher, même les boutons de d’appelle et d’appelle vidéo sont désactivé, par contre celle du Taher non je les bien reçue. Alors notre configuration est bien faite.

- 5. 8 Figure 2 : Appelles et discutions bloque en sortie. Figure 3: Appelles et discutions autorisé en entré. 2.6.Conclusion : Le pare-feu est un outil très intéressant pour la sécurité des réseaux, comme on a vue dans ce TP, on peut maitrise tous les flux entrants et sortants a l’aide du règles a configure, et est très outil et pratique surtouts dans les réseaux locaux des entreprise par exemple, tel qu’il facilite la tache de leurs administrateurs.

- 6. 9 3. Configuration d’un autocommutateur téléphonique IP 3.1.Introduction : Dans cette partie on va configurer un autocommutateur téléphonique IP. 3.2.Définitions : Voix sur IP : Faire passer un signal audio dans le monde IP. Téléphonie sur IP : Application de la VoIP (Voice over Internet Protocol). Fonctions et services téléphoniques autour de la VoIP. Equipements qui permettent la téléphonie sur IP (hardphone ou softphone). Architecture de téléphonie sur IP. Autocommutateurs : Gestion et interconnexion des postes. Fourniture de services téléphoniques. Définition des droits d’appels. Gestion des appels entrants. IP-PBX ou bien PABX (Private Automatic Branch exchange). 3.3.Le travaille a faire : Le travaille a faire est de crée une communication par VoIP a partir d’une machine sur un réseau locale on vers une machine situer dans un autre réseau locale 3.4.Les outils utilisés : Pour réalisé ce travaille, il nous faut 3 machines, un serveur (autocommutateur), 2 clients. Pour ce la on va utilise : Yate (Yet Another Telephony Engine): est un logiciel de communication, gratuit et open source, avec un support de vidéo, voix et messagerie instantané, il offre un serveur et une interface téléphonique (softphone), écrit en c++. Dans notre TP on va utilise seulement yate comme server, qui est installe sur une machine sous ubuntu. Figure 4: Yate (Yet Another Telephony Engine)

- 7. 10 Machines virtuel: a laid du virtuel box, on va crée deux machines virtuel ici j’ai installe Windows XP, ou je vais installe mes softphone c v d mes clients on utilisant X-Lite softphone. X-Lite softphone: est un est un logiciel de communication VoIP avec un support de vidéo, voix et messagerie instantané, offre une interface d’un téléphone réel. Figure 5: X-Lite softphone Réseau : un réseau qui lie les trois machines. 3.5.Réalisation: On commence par crée un réseau locale 10.42.0.0 Les trois machines connectent par pont 10.42.0.1 Le serveur yate utilise l’adresse 10.42.0.21 Le client 1 utilise l’adresse 10.42.0.61 Le client 2 utilise l’adresse 10.42.0.74 En suite l’installation du serveur yate (autocommutateur) sous ubuntu : Sudo apt-get install yate Et puis on fait une petit modification sur les fichiers yiaxchan.conf et regfile.conf qui sont dans /etc/yate/ : yiaxchan.conf : on décommente la ligne de port 5469 et de l’adresse IP 0.0.0.0 (on enlève le point virgule « ; » qui est au début de la ligne). regfile.conf : On déclare les utilisateur tel qu’on associer a chacun d’eux un numéro et un mot de passe de cette manière : [101] [102] [103] password=101 password=102 password=103 En suite on installe les X-Lite (clients) sur les machines de Windows XP, et on configure les comptes sip de chaque client comme il apparaitre dans la Figure 6 et 7.

- 8. 11 Figure 6: Configuration du compte sip de l'utilisateur 102 Figure 7: Configuration du compte sip de l'utilisateur 103 Dans le machine serveur, en lance le serveur yate a l’aide de la commande : yate –vvv et on remarque les lignes qui s’affichent sur le console au démarrage, et au cours des communications. Figure 8.

- 9. 12 Figure 8: Console de serveur affiche les actions effectuer Et puis on commence a faire les communications après avoir assurer que les trois machines sont bien relier par le réseau, a l’aide des Ping sur chaque machine. Pour communiquer, il suffis de taper le numéro de la machine correspondante par exemple, a partir de la machine 101 je communique 102 et 103, on tapant leur numéros. Figure 9 Figure 9: communication effectuer avec succès de 103 vers 102

- 10. 13 Mais jusqu'à la, on n’a pas attendre l’objectif de notre travaille puisque les trois machines se trouve dans le même réseau locale, alors a l’aide de virtuel box, on va relie la machine du client2 autrement avec le réseau, on changeant le type de liaison d’une passerelle vers un NAT, alors l’adresse de client2 sera 10.0.2.15 et via un passerelle 10.0.2.2 on remarque ici que les réseaux sont déférant le premier 10.42.0.0 et le deuxième 10.0.2.0 . Figure 8. Apres un teste de communication l’appelle est faite avec succès. Figure 10. Figure 10: Les réseaux déférents et communications réussites 3.6.Conclusion : La configuration de la téléphonie sur IP est assai simple, facile et gratuite (pour quelque logiciel), qui nous permet de ne pas gâcher d’argent pour installer un réseau téléphonique d’une entreprise par exemple, ainsi que cette configuration est une configuration de base s v d ce n’est pas grand-chose puisque le grand défis des réseaux téléphonique IP, est les réseaux hétérogènes non pas que les réseaux locaux simple. Figure 11.

- 11. 14 Figure 11: Architecture hétérogène de téléphonie IP