Actividad No. 4.2- Protocolo de ruteo OSFP

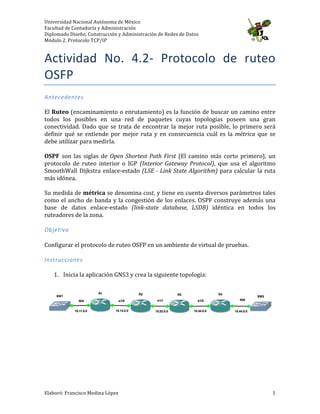

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 1 Actividad No. 4.2-‐ Protocolo de ruteo OSFP Antecedentes El Ruteo (encaminamiento o enrutamiento) es la función de buscar un camino entre todos los posibles en una red de paquetes cuyas topologías poseen una gran conectividad. Dado que se trata de encontrar la mejor ruta posible, lo primero será definir qué se entiende por mejor ruta y en consecuencia cuál es la métrica que se debe utilizar para medirla. OSPF son las siglas de Open Shortest Path First (El camino más corto primero), un protocolo de ruteo interior o IGP (Interior Gateway Protocol), que usa el algoritmo SmoothWall Dijkstra enlace-‐estado (LSE -‐ Link State Algorithm) para calcular la ruta más idónea. Su medida de métrica se denomina cost, y tiene en cuenta diversos parámetros tales como el ancho de banda y la congestión de los enlaces. OSPF construye además una base de datos enlace-‐estado (link-‐state database, LSDB) idéntica en todos los ruteadores de la zona. Objetivo Configurar el protocolo de ruteo OSFP en un ambiente de virtual de pruebas. Instrucciones 1. Inicia la aplicación GNS3 y crea la siguiente topología:

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 2 2. En el ruteador R1, ejecuta los siguientes comandos: a. enable b. conf t c. int loop 0 d. ip add 1.1.1.1 255.255.255.255 e. exit f. router ospf 1 g. network 0.0.0.0 255.255.255.255 area 0 h. end i. show ip ospf int brief 3. En el ruteador R2, ejecuta los siguientes comandos: a. enable b. conf t c. int loop 0 d. ip add 2.2.2.2 255.255.255.255 e. exit f. router ospf 1 g. network 0.0.0.0 255.255.255.255 area 0 h. end 4. En el ruteador R3, ejecuta los siguientes comandos: a. enable b. conf t c. int loop 0 d. ip add 3.3.3.3 255.255.255.255 e. exit f. router ospf 1 g. network 0.0.0.0 255.255.255.255 area 0 h. end i. show ip ospf int brief

- 3. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 3 5. Iniciar la captura de paquetes en el enlace que une el ruteador R2 y el R3. 6. En el ruteador R3, ejecuta los siguientes comandos: a. enable b. conf t c. int loop 0 d. ip add 4.4.4.4 255.255.255.255 e. exit f. router ospf 1 g. network 0.0.0.0 255.255.255.255 area 0 h. show ip ospf neighbor i. show ospf int brief j. show ip route ospf

- 4. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 4 k. ping 1.1.1.1 source 4.4.4.4 7. Detener la captura en Wireshark y en GNS3. 8. Aplica el filtro ospf en Wireshark para analizar el tráfico generado: 9. Analiza los paquetes capturados y contesta las siguientes preguntas: a. ¿Cuál es el tiempo de envío de paquetes OSPF (Hello Interval) ? b. Nombre de la cabecera que contiene los datos: c. ¿Qué paquetes son mostrador con el filtro de wireshark ospf.advrouter?