Write up desafio 20 eset

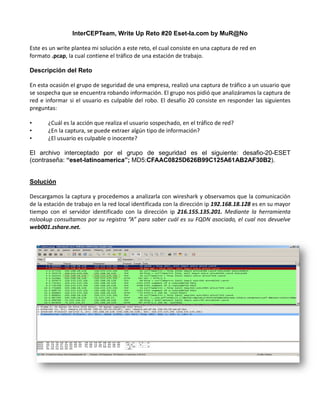

- 1. InterCEPTeam, Write Up Reto #20 Eset-la.com by MuR@No Este es un write plantea mi solución a este reto, el cual consiste en una captura de red en formato .pcap, la cual contiene el tráfico de una estación de trabajo. Descripción del Reto En esta ocasión el grupo de seguridad de una empresa, realizó una captura de tráfico a un usuario que se sospecha que se encuentra robando información. El grupo nos pidió que analizáramos la captura de red e informar si el usuario es culpable del robo. El desafío 20 consiste en responder las siguientes preguntas: • ¿Cuál es la acción que realiza el usuario sospechado, en el tráfico de red? • ¿En la captura, se puede extraer algún tipo de información? • ¿El usuario es culpable o inocente? El archivo interceptado por el grupo de seguridad es el siguiente: desafio-20-ESET (contraseña: “eset-latinoamerica”; MD5:CFAAC0825D626B99C125A61AB2AF30B2). Solución Descargamos la captura y procedemos a analizarla con wireshark y observamos que la comunicación de la estación de trabajo en la red local identificada con la dirección ip 192.168.18.128 es en su mayor tiempo con el servidor identificado con la dirección ip 216.155.135.201. Mediante la herramienta nslookup consultamos por su registra “A” para saber cuál es su FQDN asociado, el cual nos devuelve web001.zshare.net.

- 2. Podemos observar que se trata de un servicio de File Hosting (www.zshare.net) el cual nos permite subir archivos y descargar además de generar un link el cual podemos compartir con cualquier persona para su descarga, con esto y según las preguntas planteadas en el reto se puede pensar que el individuo filtro algún tipo de información descargándole de este servidor. Veamos cómo obtener la url completa de descarga a través de wireshark por medio de filtros. http contains “www.zshare.net” el cual nos devuelve todos los resultados que coincidan con nuestro string buscado, la url completa para descarga del archivo es http://www.zshare.net/info.html?95549130 919ababbce0a66aff0c81160143ddca1, igualmente obtenemos el mismo resultado con ip.src 192.168.18.128 y revisamos los datos enviados a través de protocolo http por la maquina cliente.

- 3. El archivo descargado tiene como nombre privado.zip, pero al momento de desempaquetarlo nos pide una contraseña, para esto utilizamos un brute forcé para archivos .zip (Rarcrak) que se instala de la forma típica make, make install, se correo con la opciones por defecto rarcrack /home/t3st3r/Downloads/privado.zip --type zip RarCrack! 0.2 by David Zoltan Kedves (kedazo@gmail.com) INFO: the specified archive type: zip INFO: cracking /home/t3st3r/Downloads/privado.zip, status file: /home/t3st3r/Downloads/privado.zip.xml Probing: '7N' [181 pwds/sec] Probing: 'gY' [189 pwds/sec] Probing: 'qy' [198 pwds/sec] Probing: 'Ag' [200 pwds/sec] Probing: 'JW' [200 pwds/sec] Probing: 'SS' [184 pwds/sec] Probing: '02c' [192 pwds/sec] Probing: '0bw' [192 pwds/sec] Probing: '0kt' [185 pwds/sec] Probing: '0tS' [194 pwds/sec] Probing: '0D8' [191 pwds/sec] Probing: '0N6' [206 pwds/sec] Probing: '0WR' [201 pwds/sec] GOOD: password cracked: '100' Dentro se encuentra un archivo llamado Texto.txt y su contenido es “Que la fuerza te acompañe” Dando respuestas a las preguntas planteadas: 1. La acción realizada es la navegación a sitios de File Hosting y redes sociales, las cuales por políticas de la empresa pueden estar restringidas. 2. No directamente en la captura, siguiendo las conexiones del host implicado se ouede

- 4. descargar un archivo desde una web de file Hosting 3. No se puede determinar ya que el archivo en si solo cuenta con un mensaje inofensivo. Saludos MuR@No