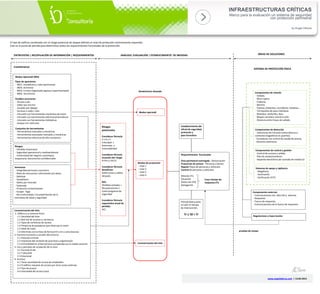

Seguridad física protección perimetral gráfico angelolleros

- 1. Riesgos - Pérdidas financieras - Seguridad operacional y medioambiente - Continuidad del negocio; prototipos, maquinaria, documentos confidenciales Modus Operandi (MO) Modus operandi Cuestionarios Niveles de protección - nivel 1 - nivel 2 - nivel 3 - nivel 4 Caracterización del sitio Tipos de agresiones - MO1. Vandalismo y robo oportunista - MO2. Activismo - MO3. Crimen organizado (agresor experimentado) - MO4. Terrorismo Rendimiento deseado Posibles escenarios - Acceso a pie - Saltar por encima - Acceder por debajo - Accesos a nado / vela - Intrusión con herramientas mecánicas de mano - Intrusión con herramientas eléctricas/neumáticas - Intrusión con herramientas hidráulicas - Ataque con vehiculos Conjuntos de herramientas - Herramientas manuales y mecánicas - Herramientas avanzadas manuales y mecánicas - Herramientas eléctricas de alta resistencia Amenazas - Integridad personal y secuestro - Robo de mercancias, información y/o datos. - Sabotaje - Vandalismo - Daños por incendio - Espionaje - Productos contaminantes - Escape - fuga - No conformidad / incumplimientos de la normativa de salud y seguridad Caracterización del sitio 1. Edificio y su entorno físico 1.1 Densidad del área 1.2 Red vial de accesos y carreteras 1.3 Tipos de carreteras de acceso 1.4 Presencia de paisajismo que obstruye la visión 1.5 Nivel de ruido 1.6 Sitio linda con la línea de ferrocarril o río o zona boscosa 2. Factores humanos y sociales del entorno 2.1 Historial criminal 2.2 Impresión del visitante de pulcritud y organización 2.3 Criminalidad en el barrio/zona comparada con la media nacional 3. Uso y periodos de ocupación de la zona 3.1 Durante el día 3.2 7 días/24h 3.3 Estacional 4. Accesos 4.1 Tiene necesidad de acceso de empleados 4.2 El edificio requiere de acceso por otras zonas externas 4.3 Tipo de acceso 4.4 Intensidad del acceso (uso) Riesgos potenciales Considerar fórmula: K x A x V Criticidad x Amenazas x Vulnerabilidad Considerar fórmula ecuación del riesgo: R=PA (1-PE)*C Considerar fórmula Beneficios: Daños antes y daños después. ROI: Pérdidas evitadas + Recuparaciones / Costo programa de seguridad Considerar fórmula expectativa anual de pérdida: ALE. ENTREVISTAS | RECOPILACIÓN DE INFORMACIÓN | REQUERIMIENTOS ÁREAS DE SOLUCIONES Componentes de retardo - Vallado. - Muro opaco. - Cubierta. - Barrera. - Puertas; batientes, correderas, voladizas ... - Torniquetes de paso individual. - Bolardos; retráctiles, fijos. - Bloque carretera, barrera cuña. - Distancia entre lineas de vallado. SISTEMA DE PROTECCIÓN FÍSICA Componentes de detección - Detectores de intrusión (volumétricos y contactos magnéticos en puertas). - Cerraduras con control de estado de puerta. - Sensores exteriores. Componentes externos - Comunicaciones sist. detcción y alarmas - Respuesta - Fuerza de respuesta - Comunicaciones de la fuerza de respuesta Regulaciones y leyes locales pruebas de campo ANÁLISIS| EVALUACIÓN | ESTABLECIMIENTO DE MEDIDAS Fómula básica para el cubir el tiempo de intervención: Tr ≥ Td + Ti Componentes de control y gestión - Control de accesos y salidas - Plan de amaestramiento - Depósito electrónico de custodia de medios ID Sistemas de apoyo y vigilancia - Megafonía - Iluminación - Verificación CCTV Establecimiento del oficial de seguridad, protocolo y plan formativo www.angelolleros.com | 13.04.2015 Requerimientos funcionales Área perimetral restringida - Demarcación Protección de activos - Personas y bienes Regular flujos de personas y vehículos Control de personas y vehículos Retardo (Tr) Disuasión Detección (Td) Denegación Crear tiempo de respuesta (Ti) INFRAESTRUCTURAS CRÍTICAS Marco para la evaluación un sistema de seguridad con protección perimetral by Angel Olleros El tipo de edificio combinado con el riesgo potencial de ataque definen el nivel de protección mínimamente requerido. Este es el punto de partida para determinar todos los requerimientos funcionales de la protección.