Fraude electrónico: amenazas y protección

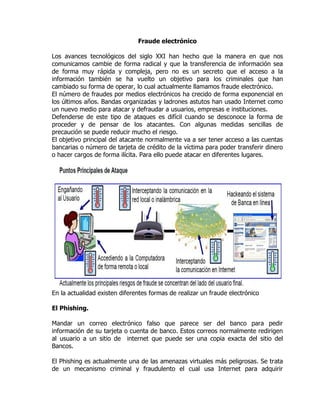

- 1. Fraude electrónico Los avances tecnológicos del siglo XXI han hecho que la manera en que nos comunicamos cambie de forma radical y que la transferencia de información sea de forma muy rápida y compleja, pero no es un secreto que el acceso a la información también se ha vuelto un objetivo para los criminales que han cambiado su forma de operar, lo cual actualmente llamamos fraude electrónico. El número de fraudes por medios electrónicos ha crecido de forma exponencial en los últimos años. Bandas organizadas y ladrones astutos han usado Internet como un nuevo medio para atacar y defraudar a usuarios, empresas e instituciones. Defenderse de este tipo de ataques es difícil cuando se desconoce la forma de proceder y de pensar de los atacantes. Con algunas medidas sencillas de precaución se puede reducir mucho el riesgo. El objetivo principal del atacante normalmente va a ser tener acceso a las cuentas bancarias o número de tarjeta de crédito de la víctima para poder transferir dinero o hacer cargos de forma ilícita. Para ello puede atacar en diferentes lugares. En la actualidad existen diferentes formas de realizar un fraude electrónico El Phishing. Mandar un correo electrónico falso que parece ser del banco para pedir información de su tarjeta o cuenta de banco. Estos correos normalmente redirigen al usuario a un sitio de internet que puede ser una copia exacta del sitio del Bancos. El Phishing es actualmente una de las amenazas virtuales más peligrosas. Se trata de un mecanismo criminal y fraudulento el cual usa Internet para adquirir

- 2. información personal crítica, como nombres de usuario, contraseñas o números de tarjetas de crédito, por medio de una interfaz o comunicación similar a la de una pagina Wed auténtica. Un error común es pensar que los ataques de Phishing ocurren solo vía e-mail. Este tipo de ataque también puede darse a través de otros medios de comunicación, siendo los más comunes, a través del teléfono y de servicios de mensajería instantánea (SMS). Los criminales virtuales son cada vez más creativos y están utilizando redes sociales, eventos importantes, celebridades e instituciones financieras a fin de seducir a sus víctimas. Adicionalmente, las instituciones bancarias y financieras estás sufriendo cada vez más ataques sofisticados y evolucionados de Phishing como lo son e Pharming y Malware. El spyware El spyware es un término que abarca muchos tipos de programas hostiles. Estos tienen como funcionalidad recopilar información del usuario y enviarla al creador. El tipo de información que recopilan depende mucho del spyware instalado, pero puede ir desde hábitos de navegación en Internet, hasta todos lo que haya escrito el usuario (incluyendo contraseñas). El spyware más sofisticado tiene funcionalidad de Troyano. El troyano Se conoce como troyano a programas hechos por atacantes para abrir un acceso remoto a una computadora. Se les dice troyanos por su similitud al “caballo de Troya”. Muchas veces la víctima es engañada para instalar este tipo de programas al enviarlos en un correo electrónico o descargándolos desde un sitio Web. Al instalarse abren una “puerta trasera” para que el atacante gane control remoto total e irrestricto sobre la computadora de la víctima. Una técnica común para introducir troyanos o spyware es por medio de descargar de forma automática aplicaciones cuando uno entra en un sitio Web. Hay aplicaciones que se instalan automáticamente sin solicitar confirmación del usuario utilizando fallos del navegador o aprovechándose de que no tiene criterios de seguridad adecuados. Una vez instalados puede ser muy difícil quitarlos, terminando en ocasiones con la necesidad de reinstalar el equipo. Estos programas les permiten a los defraudadores conseguir información personal y confidencial, incluyendo las contraseñas de acceso al sistema del banco. Sugerencia: nunca diga que sí a la instalación de software desde Internet al menos que confíe totalmente en la fuente. Trate de no navegar en sitios de dudoso origen

- 3. ni seguir ligas no solicitadas. Si sospecha tener spyware instalado no acécese a Banca en línea hasta no haberlo removido. Y de nuevo, mantenga su antivirus prendido y actualizado. Ataque de “man-in-the-middle” En este ataque que en inglés significa “hombre en medio” el defraudador se coloca entre el sitio del banco y la computadora del usuario. Toda la información que viaja de ida y vuelta entre el banco y el usuario puede ser vista y modificada por la computadora del atacante. El defraudador por lo tanto, podría interceptar una transacción y poner su propio número de cuenta, antes de que la información llegue al Banco. Este tipo de ataque se realiza sobre todo en la red local La comunicación digital es interceptada por el atacante Puede ver y alterar el flujo de datos Sugerencia: Si en cualquier momento el navegador le manda un aviso de que el certificado no es válido al intentar entrar al portal del Banco, NO se conecte, su sesión podría estar siendo interceptada. Dependiendo del tipo de red a la que se accede así se aumenta o se disminuye la probabilidad de ser victima de un ataque electrónico que implique un riesgo para el usuario. Entre más pública sea la red a la que se conecte más probabilidad hay de que su comunicación pueda ser interceptada. Alto peligro: Computadoras de uso Público (cafés Internet, universidades, etc.) Alto peligro: Redes Inalámbricas Públicas (hoteles, aeropuerto, restaurantes, etc) Alto peligro: Redes Inalámbricas Privadas pero desprotegidas* (casa, oficina, universidad, etc.)

- 4. Peligro medio: Redes Privadas Cableadas o Inalámbricas Protegidas* (casa u oficina) Bajo peligro: Computadora Personal conectada directo a Internet (con firewall personal) (vía MODEM, ADSL, MMDS) *Las redes inalámbricas se pueden acceder por medio de antenas, por lo que si no está protegida (cifrando la comunicación), cualquier persona ajena se puede conectar, espiar la transferencia de información o hacer mal uso. Las redes sociales como Facebook o Twitter han abierto la ventana a nuevas formas de fraude electrónico como el robo de la identidad de las personas robando datos personales, entre los errores más comunes que se realizan a utilizar las redes sociales son los siguientes: 1. Revelar fecha de nacimiento completa: Muchas ocasiones con estos simples datos los hackers maliciosos pueden cometer sus delitos, ingresando por ejemplo a las cuentas bancarias. 2. No pensar antes de postear: No postear cosas “que puedan llevarte a la cárcel, hacer que te despidan de un trabajo o que te cancelen un seguro de vida por haber entregado información falsa sobre el riesgoso estilo de vida” como, por ejemplo, imágenes en las que salgas bebiendo o fumando a destajo. 3. Usar posts públicos para eventos privados: Si no quieres que tus 300 amigos de Facebook lleguen a tus fiestas, ni pienses en publicar mensajes del tipo “¡Los invito a todos al bautizo de mi hija Amelia este sábado!” en tu perfil. 4. Anunciar que te vas de viaje: Esto, ya que avisando a viva voz que no estarán cuidando su domicilio les deja la puerta abierta a los ladrones que se esconden en cuentas falsas de Facebook y que, sin saber realmente de dónde salieron, tienes como “amigos”. 5. Usar una contraseña demasiado obvia: Usualmente, las contraseñas de usuarios demasiado obvias o que contienen datos fáciles de adivinar -como fechas de cumpleaños, el nombre de familiares u otros- están más expuestas a ser robadas por los cibercriminales. 6. Pasar por alto los controles de seguridad: Muchos miembros aún no toman poder de estas opciones, dejando que su información sea susceptible al mal uso que puedan darle terceros. No obstante, de los inmensos peligros que existen en la internet también existe diversas maneras de protegerse para minimizar las consecuencias de los hackers. Protocolo HTTPS Eso es un protocolo de transferencia de hipertexto, pero con la proliferación de servicios y páginas con acceso mediante contraseña cifrando la transferencia de datos de forma segura

- 5. El cifrado de la comunicación entre el navegador y el servidor web se hace mediante el protocolo HTTPS, que tiene las siguientes características principales: Utiliza el protocolo SSL (actualmente TLS) para el cifrado de datos. El servidor utiliza por defecto el puerto 443/tcp. Utiliza mecanismos de cifrado de clave pública y las claves públicas se denominan certificados. El formato de los certificados está especificado por el estándar X.509 y normalmente son emitidos por una entidad denominada Autoridad Certificadora (CA por sus siglas en inglés). En el caso de HTTPS, la función principal de la CA es demostrar la autenticidad del servidor y que pertence legítimamente a la persona u organización que lo utiliza. Dependiendo de los criterios utilizados para comprobar la autenticidad del servidor se emiten diferentes tipos de certificados X.5091. El navegador contiene una lista de certificados de CA en las que confía y acepta inicialmente sólo los certificados de los servidores emitidos por alguna de estas CA. Una vez aceptado el certificado de un servidor web, el navegador utiliza éste para cifrar los datos que quiere enviar al servidor mediante el protocolo HTTPS y cuando llegan al servidor sólo éste podrá descifrarlos ya que es el único que posee la clave privada que los descifra. Sugerencias de Seguridad para Viajeros No utilice redes hostiles para conectarse al Banco o a cualquier sitio donde le pida un usuario y contraseña confidenciales. Siempre deje encendido su firewall personal. Mantenga su antivirus prendido y actualizado. Utilice contraseñas complejas de inicio (al encender) y otra diferente para entrar a Windows. Agregue la opción de contraseña en el protector de pantalla. Guarde un respaldo completo en un lugar seguro. Mantenga siempre su computadora con usted. Si tiene una VPN cifrada hacia su trabajo, utilícela siempre para garantizar un canal seguro. Esto mitiga casi totalmente el riesgo, aún en redes hostiles. ¿Cómo limpio mi computadora de spyware y troyanos? Hay muchas aplicaciones enfocadas en eliminar este tipo de infecciones. En algunos casos, los antivirus comienzan a incluir esta funcionalidad. Las mejores aplicaciones para eliminar spyware y troyanos se enumeran a continuación (algunas son gratuitas). Microsoft Antispyware www.microsoft.com

- 6. SpyBot Search & Destroy spybot.safer-networking.de BPS Spyware/Adware Remover www.bulletproofsoft.com Aluria's Spyware Eliminator www.aluriasoftware.com Ad-aware 6 www.lavasoftusa.com ¿Cómo instalo un firewall personal? Windows XP ya cuenta con un firewall que está prendido por default a partir de la instalación del SP2. Este firewall es suficiente para la mayoría de los usuarios. Si se utiliza una versión de Windows anterior a XP, algunas de las mejores opciones disponibles son: Norton Personal Firewall www.symantec.com ZoneAlarm Pro www.zonelabs.com Sygate Personal Firewall PRO smb.sygate.com Sitios consultados: http://www.jessland.net/docs/Victor_Chapela-Como_Prevenir_el_Fraude_Digital.pdf http://www.addictware.com.mx/index.php?option=com_content&task=view&id=281&Itemid=30 http://www.redipd.org/reuniones/seminarios_2008/common/102008/doc_4_4.pdf http://www.antiphishing.org/reports/F-S%20-%20%20Consumer%20research%20SPANISH%20- %20oct2010.pdf http://www.biobiochile.cl/2012/08/10/6-estupidos-errores-que-los-usuarios-de-facebook-siguen- cometiendo.shtml http://www.josedomingo.org/web/file.php/67/Unidad3/https.pdf