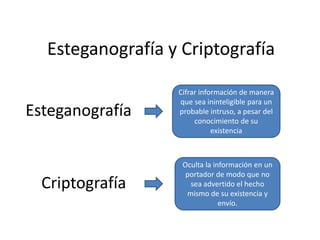

Esteganografía y criptografía

- 1. Esteganografía y Criptografía Esteganografía Criptografía Cifrar información de manera que sea ininteligible para un probable intruso, a pesar del conocimiento de su existencia Oculta la información en un portador de modo que no sea advertido el hecho mismo de su existencia y envío.

- 2. Esteganografía Criptografía Mayor Seguridad La criptografía y la esteganografía pueden complementarse, dando un nivel de seguridad extra a la información, es decir, es muy común que el mensaje a esteganografiar sea previamente cifrado, de tal modo que a un eventual intruso no sólo le costará advertir la presencia de la mensajería oculta, y si la llegara a obtener, la encontraría cifrada.

- 3. Problema del prisionero J. Simpson, 1983 1. La situación es que dos prisioneros se quieren escapar pero el guardián lee todos los mensajes que se manden, así que deben arreglárselas para llevar a cabo el escape.

- 4. 2. De esta forma, si Michael le manda a Linc el mensaje: "El escape es el sábado tengo todo arreglado...", Bellick descubrirá su plan de escape, lo cual provocaría la destrucción del mensaje y una tremenda paliza, para que se les quiten esas ideas locas de la cabeza.

- 5. 3. Pero lo que no sabe Bellick es que Michael es un erudito y conoce de la Criptografía. Entonces lo que hace es cifrar el mensaje que le envía a Linc (Linc conoce como descifrar el mensaje) para que Bellick no lo entienda. Pero Bellick al ver el mensaje cifrado, sospecha y lo destruye, evitando nuevamente su escape. Y como se imaginarán, Bellick les dará una paliza para saber que se andan tramando.

- 6. 4. Otra alternativa que puede tomar Michael es utilizar la esteganografía para esconder el mensaje, pero ahora lo haría de una manera tal que dicho mensaje se escondería dentro de otro mensaje menos importante. Así, Michael le manda a Linc el siguiente mensaje

- 7. 5. Bellick al leer el mensaje piensa que no hay nada extraño y lo deja pasar a Linc. Sin embargo, esta nota tiene un mensaje oculto el cual se puede observar en la siguiente imagen:

- 8. Es importante mencionar que un sistema estaganográfico o de marcas de agua utiliza la criptografía (cifrando el mensaje que se oculta) para obtener una mayor seguridad, por si logran romper el esquema de marcas de agua.

- 9. El objetivo de la esteganografía es pasar desapercibida y el de la criptografía es evitar ser decodificada (o descifrada)

- 10. Terminologías •Esquema esteganográfico: es el conjunto de componentes que permite llevar a cabo la comunicación esteganográfica. •Portador: es todo aquel conjunto de datos que es susceptible de ser alterado para incorporarle el mensaje que queremos mantener en secreto. Puede ser de muchos tipos o formatos. Ejemplos: imagen (en sus distintos formatos “.jpg”, “.bmp”, “.gif”, otros), audio (en sus distintos formatos “.mp3”, “.ogg”, “.mp4”), texto plano, archivos binarios, un mensaje de protocolo de comunicación. •Mensaje Legítimo: utilizado transportado por el portador. para referirse al mensaje

- 11. Terminologías •Mensaje Esteganográfico: es mensaje que queremos mantener en secreto y queremos esconder dentro del portador. Puede ser de distintos tipos o formatos. Ejemplos: imagen (en sus distintos formatos), audio (en sus distintos formatos), texto plano, archivos binarios. •Estego-algoritmo: es el algoritmo esteganográfico que indica cómo realizar el procedimiento de incorporación del mensaje que queremos mantener en secreto en el portador. •Embeber: se refiere a la acción de ocultar el mensaje dentro del portador.

- 12. Terminologías •Estego-mensaje: se refiere al resultado de embeber el mensaje esteganográfico dentro del portador. •Extraer (Extracción): La acción de la recuperación del mensaje, a partir del estego-mensaje, del mensaje oculto esteganográfico. •Emisor: también llamado embebedor

- 13. Terminologías •Receptor: también llamado extractor. •Estegoanálisis: ciencia que estudia la detección (ataques pasivos) y/o anulación (ataques activos) de información oculta en distintas tapaderas, así como la posibilidad de localizar la información útil dentro de la misma (existencia y tamaño). •Esteganalista o Estegoanalista: es la persona que intenta determinar la existencia o ausencia de un mensaje esteganográfico. Observar que basta con determinar la existencia, no tiene que llegar al contenido en sí. Es decir un esteganalista es el que hace estegoanálisis.

- 14. Terminologías •Adversario (Intruso, Atacante): son todos aquellos entes (físicos o virtuales) a los que se trata de ocultar la información encubierta. En el ejemplo de la prisión, se trata del guardia que entrega los mensajes a uno y otro prisionero. Este adversario puede ser pasivo o activo. Adversario Pasivo: sospecha que se puede estar produciendo una comunicación encubierta y trata de descubrir el algoritmo que se extrae del estego-objeto, pero no trata de modificar dicho objeto. Adversario Activo: además de tratar de hallar el algoritmo de comunicación encubierta, modifica el estegoobjeto con el fin de corromper cualquier intento de mensajería subliminal. •Canales de Selección: consisten en canales adicionales al portador utilizado para embeber donde se comunica qué posiciones del portador se utilizan para la comunicación esteganográfica. Por ejemplo, supongamos que el portador es un libro de texto. Un canal de selección podría estar definido por una sucesión de números naturales que representan la posición de cada una de las palabras, dentro del libro de texto, que se deben considerar para construir el mensaje esteganográfico.

- 15. Terminologías •Clases de equivalencia: corresponden a pares de elementos del portador utilizado que tienen una interpretación semántica equivalente en la comunicación legítima, pero el uso de un elemento u otro tiene un significado acordado en la comunicación esteganográfica. Por ejemplo las palabras 'lindo' y 'bonito' son sinónimos en español y podrían utilizarse indistintamente en un contexto. Un lector no notaría la diferencia en la semántica del texto, sin embargo puede ser aprovechado para construir el mensaje esteganográfico. La capacidad de alterar el portador de manera imperceptible es posible gracias a la existencia de redundancia en el mismo. Las alteraciones pueden realizarse tanto en el contenido como en otros parámetros como por ejemplo el tiempo de respuesta en la emisión del portador.