Анализ работы антивирусных лабораторий

•Download as PPT, PDF•

0 likes•1,155 views

Report

Share

Report

Share

Recommended

Recommended

More Related Content

What's hot

What's hot (20)

С чего начать свой путь этичного хакера? - Вадим Чакрян

С чего начать свой путь этичного хакера? - Вадим Чакрян

Многопоточное программирование на C#, путевые заметки

Многопоточное программирование на C#, путевые заметки

Magic Box, или Как пришлось сломать банкоматы, чтобы их спасти

Magic Box, или Как пришлось сломать банкоматы, чтобы их спасти

Logbroker: сбор и поставка больших объёмов данных. Алексей Озерицкий

Logbroker: сбор и поставка больших объёмов данных. Алексей Озерицкий

Доктор Веб. Кирилл Тезиков "Dr.Web Enterprise Security Suite. Защита бизнеса ...

Доктор Веб. Кирилл Тезиков "Dr.Web Enterprise Security Suite. Защита бизнеса ...

Использование Open Source инструментов для автоматизации тестирования

Использование Open Source инструментов для автоматизации тестирования

Некриптографическое исследование носителей православной криптографии

Некриптографическое исследование носителей православной криптографии

E token pki client 5 1 sp1 руководство администратора 29-06-2010

E token pki client 5 1 sp1 руководство администратора 29-06-2010

Астерит. Михаил Пузин. "Аудит защищенности внешнего периметра. Реальные приме...

Астерит. Михаил Пузин. "Аудит защищенности внешнего периметра. Реальные приме...

Развертывание и конфигурацияколлектора CSPC Smart Net Total Care

Развертывание и конфигурацияколлектора CSPC Smart Net Total Care

Средства строгой аутентификации в новой парадигме: от защиты объекта - к защи...

Средства строгой аутентификации в новой парадигме: от защиты объекта - к защи...

Similar to Анализ работы антивирусных лабораторий

Similar to Анализ работы антивирусных лабораторий (20)

История из жизни. Демонстрация работы реального злоумышленника на примере ата...

История из жизни. Демонстрация работы реального злоумышленника на примере ата...

Автономные Сети: упрощение развертывания уровня доступа в сети сервис-провайдера

Автономные Сети: упрощение развертывания уровня доступа в сети сервис-провайдера

Positive Hack Days. Суханов. Мастер-класс: Расследование инцидентов в системе...

Positive Hack Days. Суханов. Мастер-класс: Расследование инцидентов в системе...

Инфраструктура распределенных приложений на nodejs / Станислав Гуменюк (Rambl...

Инфраструктура распределенных приложений на nodejs / Станислав Гуменюк (Rambl...

Совместные решения Citrix и Dell для правильной организации рабочих мест

Совместные решения Citrix и Dell для правильной организации рабочих мест

Процесс разработки и тестирования с Docker + gitlab ci

Процесс разработки и тестирования с Docker + gitlab ci

More from Positive Hack Days

More from Positive Hack Days (20)

Инструмент ChangelogBuilder для автоматической подготовки Release Notes

Инструмент ChangelogBuilder для автоматической подготовки Release Notes

Как мы собираем проекты в выделенном окружении в Windows Docker

Как мы собираем проекты в выделенном окружении в Windows Docker

Типовая сборка и деплой продуктов в Positive Technologies

Типовая сборка и деплой продуктов в Positive Technologies

Методика определения неиспользуемых ресурсов виртуальных машин и автоматизаци...

Методика определения неиспользуемых ресурсов виртуальных машин и автоматизаци...

От экспериментального программирования к промышленному: путь длиной в 10 лет

От экспериментального программирования к промышленному: путь длиной в 10 лет

Уязвимое Android-приложение: N проверенных способов наступить на грабли

Уязвимое Android-приложение: N проверенных способов наступить на грабли

Honeywell Industrial Cyber Security Lab & Services Center

Honeywell Industrial Cyber Security Lab & Services Center

Recently uploaded

Recently uploaded (9)

Cyber Defense Doctrine Managing the Risk Full Applied Guide to Organizational...

Cyber Defense Doctrine Managing the Risk Full Applied Guide to Organizational...

ИСТОЧНИКИ ИННОВАЦИОННОСТИ КИТАЯ (ПО ВЕРСИИ DGAP) | The Sources of China’s Inn...

ИСТОЧНИКИ ИННОВАЦИОННОСТИ КИТАЯ (ПО ВЕРСИИ DGAP) | The Sources of China’s Inn...

СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf![СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf

Анализ работы антивирусных лабораторий

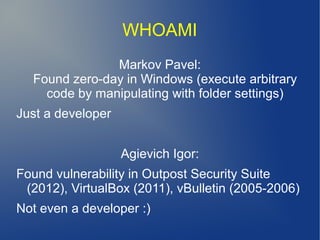

- 1. WHOAMI Markov Pavel: Found zero-day in Windows (execute arbitrary code by manipulating with folder settings) Just a developer Agievich Igor: Found vulnerability in Outpost Security Suite (2012), VirtualBox (2011), vBulletin (2005-2006) Not even a developer :)

- 2. С чего всё началось Нашей командой создавалось корпоративное приложение для синхронизации данных с облаком

- 3. Состав приложения Клиентское ПО. Его задача - синхронизировать данные (файлы, переписку) с облаком. Загружать обновления, логировать возникшие ошибки (сбор информации о системе, код ошибки и отправка на веб-сервер). Скрипты web-сервера. Задача – управлять потоком данных от клиентов, и так же логирование ошибок. Логирование ошибок включало в себя проверку корректности HTTP-запроса в соответствии с правилами и сохранение тела ошибочного запроса.

- 4. Через некоторое время в логах сервера Remote IP: 109.74.154.83 User-agent : Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0; .NET CLR 1.1.4322; .NET CLR 2.0.50727)

- 5. Пробиваем данные о подозрительном IP General Information Hostname 109-74-154-83.ptr.eset.com IP 109.74.154.83 Preferable MX a.mx.eset.com

- 6. Другие записи логов Remote IP: 193.71.68.2 User-agent : Mozilla/5.0 (Windows; U; Windows NT 6.1; ru; rv:1.9.2.4) Gecko/20100513 Firefox/3.6.4 Nslookup nslookup 193.71.68.2 Non-authoritative answer: 2.68.71.193.in-addr.arpa name = norman.norman.no

- 7. Следующий лог Remote IP: 150.70.172.108 User-agent : Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1) HTTP_X_FORWARDED_FOR : 150.70.172.108 Делаем привычный запрос nslookup $ nslookup 150.70.172.108 Non-authoritative answer: 108.172.70.150.in-addr.arpa name = 150-70-172- 108.trendmicro.com

- 8. И опять trendmicro Remote IP: 150.70.64.197 User-agent : Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1) HTTP_X_FORWARDED_FOR : 150.70.64.197 Обратите внимание: в HTTP-запросах заполнены только поля User-agent. И, иногда, HTTP_ACCEPT или HTTP_ACCEPT_LANGUAGE. Чего маловато для настоящих браузеров.

- 9. Что всё это значит? Кто-то взломал сети антивирусников и использует их как прокси Антивирус (или средство автоматического анализа сэмплов) логирует запросы подозрительного ПО к удаленным серверам На этом этапе наши идеи носят характер научного тыка и не сильно подкреплены доказательной базой. Но и история на этом не заканчивается.

- 10. Логи ошибок от клиентского ПО Результаты выполнения команд: ipconfig,dir C:, dir D:, systeminfo, tasklist (для упрощения воссоздания окружения при отлове бага). Результат ipconfig с одного из клиентов: Ethernet adapter Local Area Connection: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : VMware Accelerated AMD PCNet Adapter Physical Address. . . . . . . . . : 00-50-56-8E-01-10

- 11. Результат dir C: с другого клиента Directory of c: 04/16/2010 12:25 0 AUTOEXEC.BAT 04/16/2010 12:25 0 CONFIG.SYS 04/16/2010 12:27 <DIR> Documents and Settings 04/12/2012 13:17 459,982 A0iYkCc.exe 04/16/2010 12:27 <DIR> Program Files 12/11/2011 13:02 <DIR> WINDOWS 3 File(s) 459,982 bytes 3 Dir(s) 8,396,890,112 bytes free

- 12. Результат systeminfo Название ОС: Microsoft Windows XP Professional Версия ОС: 5.1.2600 Service Pack 3 Build 2600 Дата установки: 2010-4-29, 5:35:19 Изготовитель системы: Red Hat Модель системы: KVM Тип системы: X86-based PC Процессор(ы): [01]: x86 Family 6 Model 6 Stepping 3 AuthenticAMD ~2608 Mhz Версия BIOS: QEMU - 1

- 13. Результат tasklist System Idle Process 0 Console 0 28 K Running NT AUTHORITYSYSTEM python.exe 1776 Console 0 4,412 K Running Admintrator pythonw.exe 1820 Console 0 6,352 K Running Admintrator hookanaapp.exe 1316 Console 0 5,048 K Running Admintrator

- 14. Ещё из логов в тот же день Remote IP: 69.164.111.198 User-agent : Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; MDDC whois возвращает строчку OrgName: Sungard Network Solutions, Inc. Вот их сайт: http://www.sungard.com

- 15. Неведома зверушка из Германии Remote IP: 91.20.15.86 User-agent : Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 2.0.50727) Из whois: person: Security Team remarks: * Hack Attacks, Illegal Activity, Violation, Scans, Probes, etc.

- 16. С чего такой интерес со стороны АВ лабораторий? Функционал ПО, который может оказаться подозрительным: 1. Сбор информации о системе 2. Реализация удалённого обновления (download and exec — как зловред)

- 17. Выводы 1. Антивирусные лаборатории используют различные среды виртуализации при автоматическом детектировании подозрительного ПО. Также совершают автоматический запрос к серверам управления прямо из своих сетей, без использования VPN/прокси. 2. HTTP-запросы делаются не настоящим браузером. Это всё может вовремя предупредить владельцев ботнета и привести к своевременному переводу работающей части бот-сети на другой сервер управления. 3. Некоторые антивирусные лаборатории передают информацию о подозрительном ПО каким-то сторонним организациям, вроде “Sungard Network Solutions”.